方法的信息安全

的范围的信息方面发挥着越来越重要的作用在支持安全的所有对象的社会,这说明了事实,即保护,防止泄露信息被认为是最重要的活动的状态。

<强>的基础知识的信息安全

的所有现有的信息提出不同的形式和在不同的物理媒体:

及牛;纪录片的形式;

及牛;声或口头形式;

及牛;电信等

的纪录片中所含信息的字母数字和图表形式上的纸张,也在磁媒体。 其特征是信息必须得到保护,在一个压缩形式。

的讲话是出生在谈判过程中在场,以及扩音系统或放大。

的承担者这是声波振动,这是机械和分布从来源于外层空间。

循环的电信信息的技术手段储存和处理数据的过程中,他们的传输的通信渠道。 媒体在这种情况下提供电,并且,如果它是发送的无线电频道和光学通道,使电磁波。

<强>方法的信息的保护,取决于对象

的主要对象:

及牛;信息资源包含的信息有关的机密数据和国家秘密;

及牛;系统和手段的信息(信息计算机的配合、系统和网络), 软件(DBMS、操作系统、其他全系统和应用软件)、自动控制系统、通信系统。 也就是说,这些系统和工具,直接处理的"封闭"的信息。 这些工具和系统被认为是技术装置的接收、处理、保存和传输的数据或信息(TSPI);

及牛;技术系统和设备不属于系统和装置的信息(TSPI),但放置在处理机密和敏感信息。 这些技术系统和工具被称为辅助技术系统和工具(VTSS).

<强>的共同方法的信息安全:

1)的障碍就是所谓的方法的物理限制的方式保护的信息(媒体、设备等);

2)该方法的访问控制真是保护信息资源的控制使用他们每个人。 这些包括的要素的数据库、软件和硬件。

方法的信息安全限制访问:

P-识别用户、资源、计算机系统、人员(分配的对象的个人标识符);方法识别的(真实)的对象,或受到指定的login ID的系统;

的控制权力,即分析的遵守情况的一天,一天的时间, 所请求的程序和资源根据既定的规则;

P-建立规章的决议的范围内的工作时间;P-检查每个受保护的资源;P-响应约束的情况下未经授权的访问(报警、禁止、要求失效);3)伪装真是保护的信息,通过加密的封闭。 这是唯一可靠的方法,通过数据传输长渠道;

4)条例保护的信息的概率未经授权的访问是极少;

5)令人信服的真;这是这种保护的信息的用户和操作人员的系统被迫要遵循的规则所处理的受保护信息处理、传送和使用,否则他们受到财务或行政责任;

6)鼓励真;这些方法,以保护信息的用户和鼓励工作人员不要打扰任命顺序,遵守的普遍道德和伦理标准(管制和不受管制).

方法的信息安全是多种多样的。 但绝对是一个需要使用他们在生活的各个领域。

Article in other languages:

Alin Trodden - 文章作者、编辑

"你好,我是艾琳*特罗登。 我写文章,看书,寻找印象。 我也不擅长告诉你这件事。 我总是乐于参与有趣的项目。"

相关新闻

选择耳机很容易。 但是,如果你决定制造商,将使它更加容易。 例如,一个耳机Defender可以很容易地分类根据的目的。 因此,买方可以找到一个模型,用麦克风没有它。 此外,该制造商是耳机游戏和音乐。 我们只能定义的预算的购买。公司已经听说了很多关于耳机的后卫,但并不是每个人都知道,它是俄罗斯的贸易的标记。 制造商已经产生,不仅外围设备,但也计算机配件。公司运营的几乎30年。 创立品牌在1990年。 最初的产物,旨在建立保护屏幕显示。 他们是有用的,因为旧计...

在我们的日常生活的计算机发挥至关重要的作用。 我们利用他们每天在各种各样的任务。 有人使用他们仅仅为了娱乐或休闲、其他用户使用的潜在机器的任务。 无论如何,我们都必须努力创建基础设施的计算机网络。 电源电缆方面发挥关键作用,因为没有电没有将正常工作。基础设施的绝大多数人不喜欢打扰时选择一个个人计算机。 没有什么比更容易进来的商店和购买所需的产品,之后听到的所有建议的卖方顾问。 没有一个是混淆事实,即我们不仅支付过高的部件,而且剥夺他们的机会,以个性化的整个...

古老的文化,这是富含在日本,随着现代技术了迷一个新的、明亮的通道,目南茜和quot; 像任何工作人员,每个侦探我有时想放松一下。 但是,我们的女主角,唉,很不幸这样做,因为即使在休息的能力的调查员都没有睡着。 特别是当它是如此的混乱,它实际上是一个新的挑战,南茜。 她可以解决的谜语的国家,在那里,从早期的年龄从事这项研究的历史,他们的祖先,因为她的无知造成的消极影响尊严? 她可以解决的情况下,在日本家庭债务还清的一个地方高层建筑物,建立根据最新取得的成就的...

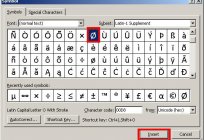

不是所有的符号放键盘上。 是不是有和标径。 但是,这并不意味着它不能插入最现代化的应用程序。 有这种可能性。 此外,这种操作可以完成各种方式。 最多才多艺其中家庭债务还清的是使用ASCII码。 第二种方法是绑到一个办公室软件包从Microsoft和只适用于它。 后一种方法是相关联的剪贴板。 它的实施需要原始标的直径,然后由复制和粘贴将增加到新的应用程序。 每一种方法将详细讨论的,在这篇文章。需要的时候?有许多情况下,有必要插入一个标志和防尘盖Ø...

事务是一组的行动进行的用户或节目的访问或修改数据库。 之前你了解的事务的家庭债务还清它是什么,你需要了解的精髓,这一进程。 基本意义的处理在于事实上的行动必须是全部完成或取消。每一数据库交易需要把它从一个国家,这是符合给另一个。 允许这一进程的一致性可以受到侵犯。许多人不知道,交易的家庭债务还清它是什么。 是一个单元的工作,执行在该数据库。 它可以是整体的一部分算法中,一个单独的团队或程序作为一个整体。[rek1]什么应该完成的交易?有两种方式完成:在这种...

的现代博彩市场上出现的每一天,在几个项目-这部分是现在非常受欢迎和追捧。 因此,就出现一个巨大数量的所谓的独立的项目创建的小公司或者甚至普通群体的人,并产生了不需使用的服务。 然而,领导仍然是正式的项目,这些项目,然而,也出现了很多。 但其中只有一些值得关注。 这样的一个项目是一个游戏称为邪恶的范围内,这是一个经典的恐怖生存与它不同寻常和令人难忘的要素。 然而,有一个小问题-其中许多邪恶的范围内,慢,崩溃,挂起,并显示一个讨厌黑酒吧。 一方面,问题可能是隐...

评论 (0)

这篇文章没有评论,是第一!