Now - 05:33:42

Безпека в Інтернеті: основні правила

Якого роду проблематику формує безпека в Інтернеті? Бути може, підступи хакерів - це всього лише ефектні кадри з кіно, а в реальності мережеве простір не настільки вороже, як нам намагаються вселити в сценарії блокбастерів? В яких випадках правила безпеки роботи в Інтернеті слід дотримуватися особливо ретельно?

Хакери - в онлайні

Реальність така, що хакери не дрімають. Їх інтерес підігріває, насамперед, все ще зростаюча комерціалізація віртуального простору. Люди користуються електронними банківськими обліковими записами, платять за покупки з кредиток, обмінюють валюту. Безпека платежів в Інтернеті - дуже актуальний аспект.

Безумовно, є значний відсоток хакерів, що діють в силу особистих амбіцій, з метою довести самому собі або друзям - ось, цей e-mail я обов'язково зламати. Існують, якщо говорити про індустрії хакерства, сегменти, пов'язані з бізнес-війнами. Таланти "зломщиків" використовують корпорації для того, щоб, наприклад, заволодіти секретами конкурентів.

Проте навіть звичайні користувачі, далекі від великого бізнесу, можуть відчувати дискомфорт в силу того, що проблеми безпеки в Інтернеті зараз дуже актуальні. І це необов'язково чинності ризику втратити контроль над фінансовими операціями. Це може виражатися, зокрема, в тому, що хакер здатний перетворити ПК іншого користувача цілий розсадник агресивної реклами або ж отримати доступ до конфіденційних особистими даними. Все це, звичайно, неприємно.

Яким ж чином підвищити безпеку в Інтернеті? Про це ми сьогодні і поговоримо.

Інструментарій хакера

Але спочатку розглянемо, за допомогою яких інструментів хакери піддають загрозі безпека в Інтернеті для користувачів. У числі основних - ті ж, що використовуються вже багато років. Це віруси, трояни, різного роду "шпигунське". За допомогою різного роду шкідливих кодів хакер може, по-перше, заволодіти логінами і паролями користувача для e-mail, банківського клієнта, даними по кредитній карті і т. д.

Більше:

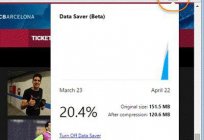

Розширення "Економія трафіку Google Chrome

У статті піде мова про те, як здійснюється економія трафіку в Google Chrome. Цей режим ще називають "Турбо", і його практично кожен спостерігав в таких браузерах, як Yandex Browser або Opera. Проте в Google Chrome даний компонент відсутній, і заощади...

Смайли в "Скайпі" - опис, застосування, секрети

Skype - програма, якою користуються багато людей. Вона призначена спеціально для спілкування і обміну даними. Як і будь-який інший месенджер, "Скайп" оснащений чудовим інтерфейсом і графічними елементами. Тут можна виражати емоції різними способами. ...

Ресурс вогняна сіль в "Скайриме"

Матеріал у грі «Скайрим» вогняна сіль має ряд застосувань, які будуть корисні для гравця. Цей предмет можна дістати кількома способами, які варто знати користувачу. Стаття надає всю потрібну інформацію з цього ресурсу.ВидобутокУ проекті ж...

У загальному і цілому, безпека особистих даних у Інтернеті - питання з числа найбільш актуальних в силу неймовірно високої активності зломщиків, ангажованих, як правило, у фінансовому плані. Є, звичайно, і інші сфери інтересу хакерів. Як ми вже сказали вище - це особисті дані. Але майже завжди все зводиться до отримання деякої фінансової вигоди - за рахунок рекламних, як варіант, механізмів.

тепер Розглянемо, за допомогою яких каналів найчастіше відбувається зараження ПК користувачів вірусами або троянами або набувається безпосередній доступ до особистих даних за допомогою логінів і паролів. В яких аспектах користування комп'ютером та Інтернетом власникам ПК слід бути особливо уважними?

Від самозванця чую

Один з найбільш часто використовуваних хакерами методів отримання доступу до паролів і ресурсів ПК - звернення до користувачів від імені відомого інтернет-сервісу, блогу, поштової служби, банку, торговельної мережі або навіть провайдера. Зломщик, як правило, пише складене в гранично дипломатичній формі листа, де просить з метою підтвердження особи" або під іншим приводом вказати логін і пароль. Зовні e-mail-повідомлення в плані дизайну може бути обвешано реальними логотипами того ресурсу, належність до якого хакер декларує. А сам домен, що використовується в електронній адресі, може бути дуже схожий на оригінальний.

На додаток до цього методу застосовується той, при якому в листі немає прохання вказати логін та пароль, але є ввічливе прохання перейти по посиланню з метою того ж "підтвердження особи". Схожим способом можуть приходити завлекающего характеру рекламні повідомлення. Звичайно, всі вони - загроза безпеки в Інтернеті. Реагувати на подібного роду звернення не можна. Перейшовши по посиланню, користувач майже напевно завантажить шкідливий код, призначення якого може бути самим різним, як правило - передача файлів з логінами і паролями з комп'ютера.

Не піддатися спокусі

Хакери можуть задіяти інший сценарій. Технологічно він частково схожий з методом застосування посилань на "підтвердження". Проте довгоочікуваний клік робиться користувачем не в силу зазывающего обігу на e-mail, а за фактом спокуси вивчити цікаве рекламне пропозицію, выскочившее на екрані, або ж, що теж поширене, пропозиція від якоїсь елегантної дами "познайомитися ближче" за допомогою казна-звідки взявся сплив на екрані віконця. Клац - і користувач завантажує до себе на ПК вірус. Тому техніка безпеки в Інтернеті, заснована на імунітет до такого роду спокусам - найважливіший фактор збереження особистих даних.

Безкоштовний сир

Інтернет часто використовується як безкоштовний канал перегляду фільмів, кліпів, скачування програм. Навіть у тих випадках, коли оригінальна версія медіа або програми - комерційні, користувач, тим не менш, шукає сайт, де можна отримати доступ до фільмів та дистрибутивам програм безкоштовно. Варто відзначити, що ще кілька років тому такі ресурси були присутні в Інтернеті у великій кількості, і на них дійсно можна було виявити дистрибутивдорогущого з безкоштовним ключем або активатором в подарунок. З фільмами - те ж саме.

Сьогодні ситуація змінилася. Посилилося російське законодавство в плані контролю над піратськими IT-версіями продуктів і фільмами, вдосконалювалися механізми, за допомогою яких провайдери можуть виявляти портали, де викладені несанкціоновані копії програм і медіа-файлів. Дуже багато робиться для того, щоб підвищити власну безпеку. І анонімність в Інтернеті зводиться до мінімуму - щоб присікати спроби викладання піратського контенту.

Якщо раніше не було ніяких проблем з тим, щоб знайти піратську версію блокбастера ще до того, як він вийде на екрани кінотеатрів, сьогодні навіть після закінчення декількох місяців з дати релізу фільму буває дуже важко знайти портал, де він був би викладений безкоштовно. Безпека в Інтернеті зараз фактично на державному рівні. Власне, що це означає?

З високою ймовірністю, що якщо навіть користувачеві вдається знайти сайт, де є піратська версія потрібного фільму, що підлягають скачування файли, заражені вірусами. Логіка проста. Якщо б такий сайт функціонував, не порушуючи безпеку в Інтернеті (тобто спеціалізуючись, як було кілька років тому, на розповсюдження неліцензійного контенту), хостинг-провайдер його давним-давно обчислив б і заблокував.

Сучасним користувачам варто забути про те, що в Інтернеті сьогодні - "безкоштовний" сир. І тому не довіряти і не перевіряти портали, на яких начебто є безкоштовна копія улюбленого фільму. Тим більше, зараз є багато варіантів з тим, щоб переглянути або навіть завантажити легальну версію медіа недорого, принаймні, дешевше, ніж сходити в кіно. А що стосується програм - більшість комерційних додатків сьогодні має, як правило, не одну конкурентоспроможну безкоштовну альтернативу.

Подарунок від друга

Безумовно, варіант з тим, щоб підхопити вірус або троян, існує не тільки завдяки віртуальним каналах. Дуже часто буває, що користувач дотримується вищеописані правила безпеки роботи в Інтернеті неухильно, але його комп'ютер якимось незбагненним чином заражається шкідливим кодом. Найвірогідніша причина - вірус ненавмисно приніс один на флешці. Або ж, скориставшись носієм для роздруківки тексту або фотографії в салоні, користувач ненароком "зачепив" вірус звідти.

В даному випадку дійсно важко передбачити, чи немає на флешці, отриманого за фактом експлуатації на іншому ПК, подібного роду сюрпризу. Тому користувачеві необхідно володіти навиками не тільки пасивного захисту від загроз (у вигляді уникнення контакту з підозрілою онлайн-контентом), але також і деякими активними інструментами. Якими саме?

Антивіруси

Самий потрібний вид, в даному випадку - це антивіруси. Цей вид IT-продуктів зараз актуальна як ніколи раніше. Вкрай небажано користуватися сучасним комп'ютером без встановленого хорошого антивіруса. Які критерії якості даного роду додатків? Експерти віддавати перевагу звертати увагу на те, про що говорить ринок. Він, на відміну від багатьох інших сегментів, в даному випадку далекий від монополістичних трендів: конкуренція IT-фірм, що виробляють антивіруси, дуже велика. І тому, якщо якась компанія - лідер, то цей статус, швидше за все, дався їй не просто так.

І тому, вдосконалюючи заходи безпеки в Інтернеті, користувачеві слід звертати увагу на найбільш відомі антивірусні бренди - Kaspersky, ESET, Mcafee, DrWeb. Експерти рекомендують не економити на таких програмах. Так, ліцензія коштує близько 50 доларів. Натомість користувач отримує дійсно гарний, дієвий інструмент боротьби з шкідливими кодами.

Файрволли

На додаток до антивірусу вкрай бажано ставити файрволли (firewall). Ці програми призначені для фільтрації доступу додатків, встановлених на ПК, Інтернет (а також для контролю доступу на комп'ютер з боку суб'єктів у віртуальному просторі). Тобто якщо, наприклад, троян все ж таки проскочив повз антивіруса (так, таке може бути), то при якісно працюючому файрволлі він з високою ймовірністю не зможе передати виявлені на ПК логіни і паролі хакеру. Спроби переслати файли в Інтернет програма заблокує.

Щодо файрволів: експерти також рекомендують не економити і купувати комерційні версії таких програм, а ще краще - комплексні продукти, в яких функції антивіруса і файрволла дуже якісно об'єднані. У числі таких - Internet Security від Kaspersky або ж Smart Security від словацьких конкурентів росіян - фірми ESET.

Браузер нас захистить

Доступ в Інтернет здійснюється через браузер. Відповідно, основний канал проникнення шкідливого коду на ПК - це вікно цього додатка. Як забезпечити безпеку в Інтернеті, використовуючи браузер? Деякі експерти рекомендують дотримуватися концепції виду "чого не треба робити". Спробуємо орієнтуватися і ми на неї. Таким чином, використовуючи браузер, користувачеві не слід:

- зберігати логіни та паролі всерединіпрограми (навіть якщо вона сама пропонує робити це);

- нехтувати функцією оновлення браузера;

- включати без потреби різного роду розширення, скрипти, сценарії.

Власне, з першого пункту все зрозуміло. Паролі і логіни, які знаходить троян на ПК, очевидно, записані браузером в якийсь файл. Якщо його немає, то шкідливий код нічого і не зможе передати хакеру. Виключно важливо дотримувати це правило, якщо користувач хоче забезпечити безпеку платежів в Інтернеті.

Оновлення браузера важливо з тієї точки зору, що фірма-виробник всякий раз удосконалює внутрішню систему захисту від низькорівневих механізмів злому, а також від шкідливих кодів, які по тим або іншим причинам не можуть бути виявлені антивірусами.

Власне, зразки хакерського, про який йде мова, орієнтовані на так звані "дірки" в браузерах, які виникають внаслідок надмірної захопленості користувачів встановленням зазначених розширень, сценаріїв і скриптів. Майже завжди можна обійтися опціями, налаштованими за замовчуванням. Абсолютно немає вагомих причин на те, щоб включати додаткові, на радість хакерам.

Крок до табору конкурентів

Багатьма IT-фахівцями визнано, що операційна система Windows, в силу своєї архітектури, набагато сильніше схильна вірусних погроз, якщо порівнювати її з альтернативними платформами. Насамперед, такими як Linux і Mac. Принаймні, за підрахунками багатьох фахівців, кількість створених для цих операційних систем вірусів в рази менше, ніж тих, що написані для Windows. Основний аргумент тут порівняно невелика частка альтернативних платформ на ринку. І тому хакерам поки не особливо цікаво писати віруси під ці ОС. Які, до того ж, за визнанням низки експертів, дійсно краще захищені від шкідливих кодів.

Питається, чому користувачі масово не переходять з Windows на Linux і Mac? Щодо кожної ОС існує своя причина. Якщо говорити про Linux, ця операційна система істотно складніше у користуванні. Якщо в Windows драйвера і встановлюються ЗА допомогою автоматичних алгоритмів, закладених у ОС, то у Linux інсталювати деякі програми доводиться мало не вручну. Це не влаштовує багатьох користувачів, і вони воліють володіти ОС, яка влаштована простіше. Хоча Linux - абсолютно безкоштовна. Такі принципи її творців, тих, хто перетворив цю ОС, створену любителями, глобальний проект. До речі, є дуже багато версій Linux з різним дизайном і інтерфейсами управління, серед яких користувачі завжди можуть виявляти комфортний для себе. Але, що найважливіше - для багатьох з IT-фахівців, хто допомагає розвивати цей проект, безпека в Інтернеті - найважливіший пріоритет.

Щодо Mac причина інша - вона складається як раз таки в ціні. Комп'ютери на базі цієї ОС відчутно дорожче, ніж ті, на яких може ставитися Windows і Linux. Вони являють собою платформу від Apple, реалізовану за іншим технічним принципам, ніж ПК, що відносяться до архітектури IBM PC, сумісної з Windows і Linux.

Однак якщо користування комп'ютером зводиться до роботи з Інтернетом, офісними документами, нескладними графічними файлами, і немає особливої потреби запускати ігри, то цілком можна звернути увагу на Linux. Зазначимо, що програми для цієї ОС, у яких можливе користування перерахованих вище функцій, як правило, не належать до категорії тих, що підлягають інсталяції вручну. Практично всі сучасні браузери мають Linux-версію, нічим не поступається дистрибутивам для Windows. Є багато офісних додатків, функціонал яких в цілому можна порівняти з Word, Excel і доповнюють їх програмами.

Article in other languages:

AR: https://tostpost.com/ar/computers/11013-security-in-the-internet-basic-rules.html

BE: https://tostpost.com/be/kamputary/19723-byaspeku-nternece-asno-nyya-prav-ly.html

DE: https://tostpost.com/de/computer/19732-sicherheit-im-internet-die-wichtigsten-regeln.html

En: https://tostpost.com/computers/10253-security-in-the-internet-basic-rules.html

ES: https://tostpost.com/es/los-ordenadores/19743-seguridad-en-internet-las-reglas-b-sicas.html

HI: https://tostpost.com/hi/computers/11027-security-in-the-internet-basic-rules.html

JA: https://tostpost.com/ja/computers/11027-security-in-the-internet-basic-rules.html

KK: https://tostpost.com/kk/komp-yuterler/19722-internetteg-au-ps-zd-k-neg-zg-a-idalary.html

PL: https://tostpost.com/pl/komputery/19691-bezpiecze-stwo-w-internecie-podstawowe-zasady.html

PT: https://tostpost.com/pt/computadores/19692-seguran-a-na-internet-regras-b-sicas.html

TR: https://tostpost.com/tr/bilgisayarlar/19726-evrimi-i-g-venlik-temel-kurallar.html

ZH: https://tostpost.com/zh/computers/11830-security-in-the-internet-basic-rules.html

Alin Trodden - автор статті, редактор

"Привіт, Я Алін Тродден. Я пишу тексти, читаю книги і шукаю враження. І я непогано вмію розповідати вам про це. Я завжди радий брати участь у цікавих проектах."

Новини

Бінарні опціони. Olimp Trade: відгуки про брокера

Бінарні опціони відносять до категорії основних інструментів фінансового ринку. Вони зручні і чудово підходять для тих, хто тільки робить кроки в цьому напрямку. Опціон являє собою якийсь контракт, який укладається між трейдером і...

Підказки, як знайти однорога в "Сімс 3" і приручити його

Всі симоманы довгий час чекали додаток «Тварини», щоб завести кошеня, щеня або кінь. Розробники не підвели і порадували гравців не тільки «стандартним» набором домашніх улюбленців, до якого ще додали дрібни...

Докладно про те, як «Instagram» прив'язати до «Фейсбуку»

В даному матеріалі ми розглянемо, як прив'язати «Instagram» «Фейсбуку» через комп'ютер. Ми також обговоримо, навіщо може знадобитися подібна зв'язка, які можливості він відкриває. Нами будуть розглянуті два...

Що таке "Автокад" (AutoCAD). Система автоматизованого проектування і креслення

Всі процеси у світі настільки автоматизувалися, що вже не важко знайти якийсь інструмент для створення проектів. Що таке «Автокад», знають небагато. Зазвичай про нього однозначно чули випускники будівельних університет...

Ким контрить Войда? "Доту 2": гайди

У нашому гайде на Войда зібрана уся корисна інформація про одному з найсильніших персонажів гри "Доту 2". Ще кілька років тому він вважався топовим бійцем, однак зараз його становище трохи змінилося. Незважаючи на це, Войд з "Доти...

Проходження "Лего Марвел". Проходження Lego Marvel Super Heroes

Багато комп'ютерні ігри пропонують геймерам виключно сюжетну лінію. Коли гравець проходить її, все закінчується, і ви можете шукати собі нову розвагу. Когось така ситуація влаштовує, а кого-то може і дратувати. Адже якщо гра сподо...

Примітка (0)

Ця стаття не має коментарів, будьте першим!