Now - 03:00:34

¿Qué es el ID? ID-contraseña

¿Cómo se realiza la detección de los datos necesarios? Se ha descargado el juego, y que proporcione sus datos. O entren de nuevo en el sitio, y él conocía usted. ¿Cuál es el mecanismo de aplicación de dicha habilidad técnica reconocer quién es quién entre los hombres? El reconocimiento es posible precisamente gracias a las reglas de los identificadores. Pero ¿qué es el ID?

La Cuestión de la identidad del usuario o de los objetos en la programación y системотехники

Con el id entienden el único indicio que permita seleccionar el objeto, entre muchos otros:

- La Única característica de un objeto o de un sujeto de acceso.

- Un nombre Único para una señal eléctrica que se transmite dentro de la unidad o su diseño funcional.

- El Léxico token, que define la esencia. Se puede establecer una analogía con un nombre único. Existe la posibilidad de hacer referencia a él en el propio sistema.

Общетеоретическая la base de ID

En general, a los identificadores sacan un poco de requisitos. Un total de – es la singularidad y la capacidad de búsqueda de un objeto específico de la misma. También, dependiendo de su entorno de aplicación, podrán ser presentadas por los requisitos de contenido identificador: sólo números o conjunto de caracteres latinos, o algo por el estilo. También en casi todas partes, no se puede utilizar como identificadores reservados por el sistema de la palabra. Eso es lo que es ID. En este breve curso teórico puede considerarse acabado.

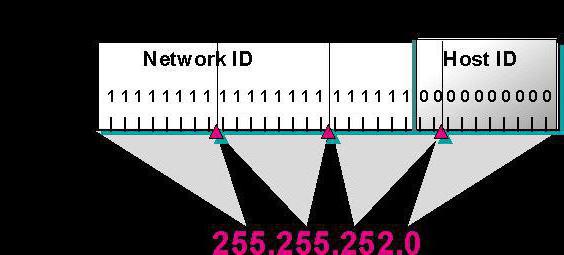

El Uso de ID para la protección de

¿Qué es el ID para la protección de datos? Digamos que hay una situación, cuando раскинута red de área local. No se conecten a equipos de terceros, ya que esto puede indicar fugas de información. Cómo garantizar la seguridad en la red? Cada equipo tiene su propio número único, que, por defecto, sólo se conoce de él. Se configura el protocolo de trabajo de la red de área local, según la cual conectarse a ella pueden ser equipos de la lista definida. Luego se sigue en esta lista de marcar los números de todos los equipos – y la protección basada en el identificador de lista. Esta identificación está bien vence las obligaciones de la contraseña dentro de la red.

Más:

Lenovo v580c: un panorama detallado de las

Hoy hemos decidido escribir sobre el ordenador portátil Lenovo v580c. El examen será detallado, ya que este portátil de la pc de la serie IdeaPad tiene una alta popularidad, pero no muchos saben que atrae es el dispositivo de los compradores. El mode...

Si en los albores del proceso de formacin de la informática, la existencia de la casa de la computadora personal indirectamente testimoniaba la seguridad y excepcionales habilidades matemáticas de su propietario, en las dos últimas décadas la situaci...

Las mejores estrategias de todo el mundo

Seguramente muchos de nosotros hemos soñado con convertirse en grandes comandantes y ganar, por lo menos un par de países. Pero hacer esto en la vida real pocas probabilidades de éxito. Si se encuentra una enorme ejército, la guerra acabará muy rápid...

Tenga en cuenta que este uso tiene ciertas desventajas como la posibilidad de obtener acceso a uno de los equipos y envío de solicitudes de él en la red local. Pero un aspecto que no se limita a la posibilidad de la aplicación. Así, con el id puede configurar el nivel de acceso con diferentes máquinas (que por lo predeterminado tendrán diferente nivel de protección). Entonces, los nuevos empleados o que no tienen el nivel de acceso apropiado no podrán enviar comandos y, por error o intencionalmente perjudicar a la empresa. Es decir, se implementará un esquema en donde se utiliza el ID de la contraseña, pero saber» será limitado número de personas (equipos).

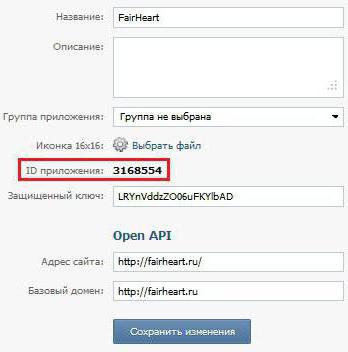

El Uso de ID en las aplicaciones de

- ¿se utilizan los identificadores en las aplicaciones, como ayudantes de un contador o de un juego? Sí, y como! Si consideramos el ejemplo con el juego, es decir, existen distintos identificadores para cada usuario del equipo, en cada una de las guardada cosas que hay en la mochila y la bolsa. Su id (suelta incluso temporal) y el de los objetos que se utilizan en los juegos. Su presencia permite enlazar líneas de código a ciertas imágenes, que gracias a su teclado o ratón puede interactuar jugador.

Los programas de trabajo De sus identificadores tiene cada campo, en el que se introduce la información para su posterior procesamiento. Gracias a la id de entonces se puede extraer de la base de datos y utilizar para los fines previstos. También puede ser instalado a qué tiene acceso de los usuarios con un cierto nivel de acceso.

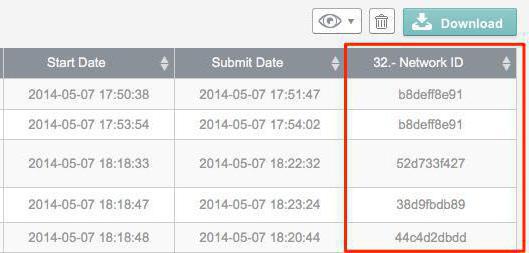

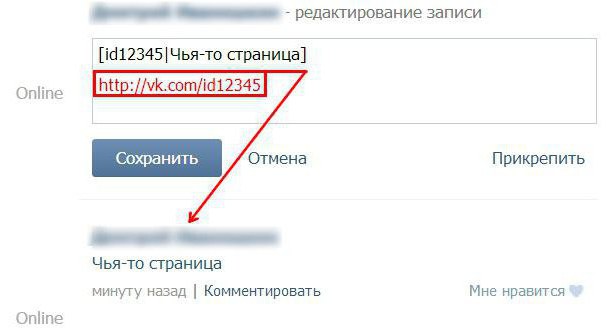

El Uso de ID para la detección en línea de servicios

Si se Aplican aquí, y, en caso afirmativo, ¿qué es la ID en la tecnología de red inteligente? Han encontrado su aplicación de los identificadores y on-line. Veamos un ejemplo sencillo de las redes sociales. Como ellos se diferencian los usuarios? Gracias identificador único, que se encuentra incluso en la dirección de la página de cualquier usuario. Con el id de sistema determina qué debe estar en correspondencia con qué personas, qué tipo de fotos y de vídeo debe mostrar en la página personal del usuario. Pero incluso esto no es la única limitación: así, al entrar con cada nueva dirección de la página concreta-id, el sistema pide la contraseña, para comprobar si es el propietario perfil o no. Incluso las aplicaciones dentro de las redes sociales uso de iframe ID para facilitar el trabajo del usuario con la aplicación sobre la base de sus datos de perfil.

Se Utilizan sus identificadores en cualquier sitio, que prevé la creación de usuarios. Utiliza la tecnología de identidad en los juegos, para los cuales es necesario el acceso a una red mundial. Pero ¿es necesario? Supongamos usted está jugando en el juego, si el equipo será capaz de enviar constantemente información? No, no es necesario – después de pasar por el proceso de identificación con el ordenador, se abre el flujo de intercambio de datos y el servicio se sabe que en el otro lado de usted. Y tales cosas como la identificación de objetos en Minecraft u otro juego, se pasan como vez en la identificación del usuario, ycuando se cierra el cliente y abrir de nuevo van a venir de nuevo.

Pero esto implica la necesidad de cumplir con una determinada técnica de seguridad. Así, el flujo de intercambio de datos puede cerrarse en sí un cierto período de tiempo (generalmente de varias horas), y no de cierre (si es disponible). Así que si no quieres que el acceso a su perfil en el sitio recibió de alguien más, de alguien que tiene acceso a una computadora, no estará de más protegerse, haciendo clic en el botón de la salida cada vez que se vayan.

Conclusión

Eso es lo que proporciona un identificador, y tan anchas aspectos de su aplicación. Pero incluso, en términos generales, no todo era iluminado – así, valía la pena contar más acerca de los identificadores de la microelectrónica, tipos de identificadores en los diferentes sistemas (habiendo examinado el más común) y una serie de otras cosas, en el marco de los cuales se utilizan. Ahora usted puede utilizar los conocimientos adquiridos para crear una mayor seguridad en su propia red de ordenadores o para la comprensión de la complejidad de las obras de la red de servicios.

Article in other languages:

AR: https://tostpost.com/ar/computers/17831-id.html

BE: https://tostpost.com/be/kamputary/34269-shto-takoe-id-id-parol.html

DE: https://tostpost.com/de/computer/33953-was-ist-id-id-passwort.html

En: https://tostpost.com/computers/28865-what-is-id-id-password.html

HI: https://tostpost.com/hi/computers/19479-what-is-id-id-password.html

JA: https://tostpost.com/ja/computers/17490-id-id.html

KK: https://tostpost.com/kk/komp-yuterler/34574-ne-bolady-id-parol.html

PL: https://tostpost.com/pl/komputery/35634-co-to-jest-id-id-i-has-o.html

PT: https://tostpost.com/pt/computadores/35415-o-que-id-id-a-senha.html

TR: https://tostpost.com/tr/bilgisayarlar/30997-nedir-d-d--ifre.html

UK: https://tostpost.com/uk/komp-yuteri/34800-scho-take-id-id-parol.html

Alin Trodden - autor del artículo, editor

"Hola, soy Alin Trodden. Escribo textos, leo libros y busco impresiones. Y no soy mala para decírtelo. Siempre estoy feliz de participar en proyectos interesantes."

Noticias Relacionadas Con La

¿Cuáles son los requisitos Infamous: Second Son en el pc, y si el juego en general en el pc?

Infamous: Second Son – es una acción / aventura, creado para las consolas Play Station 4. El jugador tiene la oportunidad de viajar a seattle, ver con sus propios ojos cuidadosamente detallados, las calles de la ciudad, exam...

Sobre cómo mostrar las carpetas ocultas en el sistema de "Mac"

En algunos casos, la cuestión acerca de cómo mostrar las carpetas ocultas en el entorno de Mac OS, se hace especialmente relevante. Sin embargo, en su decisión hay varios escollos con los que nos vamos a ver.problemael Caso es que...

Guía de juego Fallout 4: cómo desmontar la basura

la Serie постапокалиптических de rol, juegos de ordenador Фоллаут» es uno de los más populares en el mundo. Por lo tanto, la reciente salida de la cuarta parte de esta serie, todos los jugadores esperaban con gran anhe...

Como hacer en "Майнкрафте" mecanismos? Los componentes principales de la

"Pro" es bello de por sí, es un juego en el que tienes que vivir, manifestando en paralelo a sus creativos lado. Ya que el componente principal es la supervivencia, es decir, que necesita para construir una casa, para tener un lug...

Умка: "Pro" y los primeros pasos en su прохождениии

vamos a ver como pasa Умка Pro», aprendiendo de la experiencia del usuario y evitando errores. Comenzaremos mismo seguir viaje lleno de aventuras.la Aparición deAnte todo, ten en cuenta que en este paso se utilizó la v...

Programas de aplicación como una herramienta de trabajo de cada usuario

lo Primero que comienza a interactuar el usuario, es el software de aplicación. Ejemplos se pueden encontrar en cada equipo. Son una herramienta indispensable para el trabajo o el entretenimiento de los humanos. Naturalmente, las ...

Comentarios (0)

Este artículo no tiene comentarios, se el primero!