कैसे करने के लिए कॉन्फ़िगर और उपयोग एसएसएच बंदरगाह है? कदम से कदम निर्देश

सुरक्षित शेल या SSH संक्षिप्त है, में से एक है सबसे उन्नत प्रौद्योगिकियों डेटा की रक्षा के लिए पारगमन में. उपयोग के इस तरह के एक शासन पर एक ही रूटर सुनिश्चित करता है न केवल जानकारी की गोपनीयता, लेकिन यह भी करने के लिए तेजी लाने के आदान-प्रदान के संकुल. तथापि, नहीं हर कोई जानता है कि कैसे करने के लिए खुला एसएसएच बंदरगाह और मैं यह क्यों की जरूरत है । इस मामले में, आप होगा देने के लिए एक रचनात्मक व्याख्या है.

SSH पोर्ट: यह क्या है और क्यों करना चाहिए मैं?

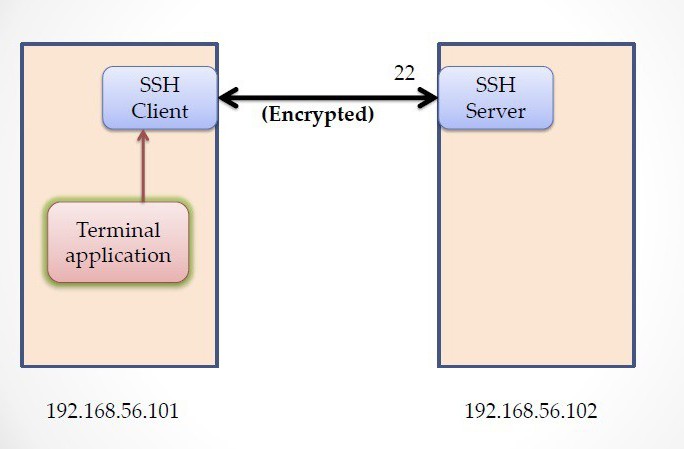

के बाद से हम बात कर रहे हैं सुरक्षा के बारे में, इस मामले में SSH पोर्ट आप को समझना चाहिए चयनित संचार चैनल के रूप में एक सुरंग प्रदान करता है कि डेटा एन्क्रिप्शन.

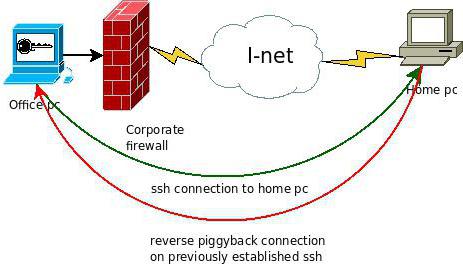

सबसे आदिम योजना के काम के इस सुरंग है कि खुला SSH पोर्ट डिफ़ॉल्ट रूप से प्रयोग किया जाता है को एन्क्रिप्ट करने के लिए जानकारी का स्रोत पर और डिकोडिंग पर समापन बिंदु है । यह स्पष्ट करने के लिए: आप यह चाहते हैं या नहीं फैलता यातायात के विपरीत, IPSec, एन्क्रिप्टेड मजबूरी के तहत और के उत्पादन में एक नेटवर्क टर्मिनल, और प्राप्त पार्टी है । डिक्रिप्ट करने के लिए प्रेषित जानकारी में इस चैनल को प्राप्त करने के टर्मिनल का उपयोग करता है विशेष कुंजी है । अन्य शब्दों में, हस्तक्षेप करने के लिए हस्तांतरण में या अखंडता समझौता प्रेषित डेटा की फिलहाल कुंजी के बिना, कोई भी कर सकते हैं.

बस खोलने SSH पोर्ट पर किसी भी रूटर का उपयोग कर या उपयुक्त सेटिंग्स है कि ग्राहक के साथ सूचना का आदान प्रदान SSH सर्वर से सीधे, आप की अनुमति देता करने के लिए पूरी तरह से उपयोग की सभी सुरक्षा सुविधाओं के आधुनिक नेटवर्क है । यह है के बारे में कैसे का उपयोग करने के लिए पोर्ट द्वारा सौंपा डिफ़ॉल्ट या कस्टम सेटिंग्स. इन मानकों में आवेदन नहीं बल्कि जटिल लग सकता है, लेकिन बिना समझ के संगठन के इस तरह के एक कनेक्शन आवश्यक नहीं है.

मानक एसएसएच बंदरगाह

यदि आप वास्तव में शुरू से सेटिंग्स पर किसी भी रूटर, पहला कदम है क्या तय करने के लिए सॉफ्टवेयर का इस्तेमाल किया जाएगा का लाभ उठाने के लिए इस संचार चैनल है । वास्तव में, SSH पोर्ट डिफ़ॉल्ट कर सकते हैं विभिन्न सेटिंग्स है. यह सब पर निर्भर करता है जो विधि वर्तमान में लागू किया जाता है (प्रत्यक्ष कनेक्शन के लिए सर्वर, अतिरिक्त ग्राहक, पोर्ट अग्रेषण, आदि.).

अधिक:

आज हम लिखने का फैसला किया है के बारे में लैपटॉप लेनोवो v580c. समीक्षा विस्तृत हो जाएगा, के रूप में इस पोर्टेबल पीसी IdeaPad श्रृंखला एक उच्च लोकप्रियता है, लेकिन कई नहीं जानते हैं कि वास्तव में क्या इस डिवाइस बनाता है खरीदारों. मॉडल, तेजी से और कई सक...

कैसे करने के लिए अपने कंप्यूटर को साफ करने के लिए ऊपर की गति अपने काम के?

किसी भी कंप्यूटर उपयोगकर्ता को चिह्नित कर सकते हैं कि यह समय के साथ रहता है को पूरा करने के लिए कंप्यूटर की गति. काम काफी धीमा कर देती है के कारण एक बड़ी संख्या की उपस्थिति के कार्यक्रमों और निरंतर फ़ाइलों को डाउनलोड. उसे देने के लिए गति, कभी कभी साफ...

मज़ाक में "सिम्स 3": कैसे को दूर करने के लिए कोड सेंसरशिप और अन्य तरीकों

तो, आज हम बात करेंगे के बारे में क्या मज़ाक में संभव "सिम्स 3". कैसे करने के लिए निकालें कोड सेंसरशिप? यह किया जा सकता के साथ मॉड? चाहे वहाँ रहे हैं भागों, जिनमें यह सुविधा डिफ़ॉल्ट रूप से स्थापित? पढ़ें सब के बारे में है.के साथ परिचित बनने कंसोलतो, ...

उदाहरण के लिए, यदि अस्पष्ट ग्राहक प्रयोग किया जाता है, सही कनेक्शन, एन्क्रिप्शन, और डेटा के हस्तांतरण का उपयोग करना चाहिए पोर्ट 443, जबकि मानक विकल्प सेट करने के लिए पोर्ट 22.

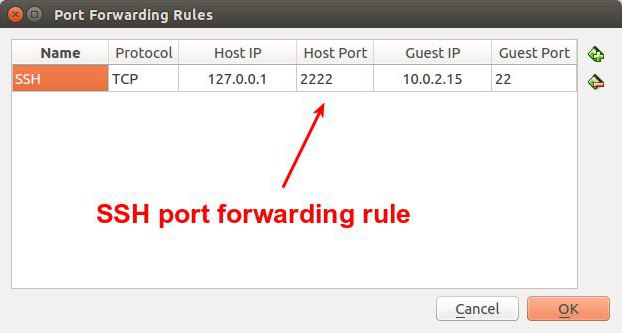

Reconfigure करने के लिए रूटर के साथ आवंटन के लिए एक विशिष्ट कार्यक्रम या प्रक्रिया आवश्यक शर्तों प्रदर्शन करना होगा, पोर्ट अग्रेषण SSH. यह क्या है? इस का उद्देश्य है एक विशेष उपयोग के लिए एक विशेष कार्यक्रम का उपयोग करता है कि एक इंटरनेट कनेक्शन, की परवाह किए बिना कि क्या की स्थापना वर्तमान संचार प्रोटोकॉल (IPv4 या IPv6).

तकनीकी व्यवहार्यता

के रूप में स्पष्ट है, मानक SSH पोर्ट 22 हमेशा नहीं है प्रयोग किया जाता है । हालांकि, वहाँ की जरूरत करने के लिए आवंटित की कुछ विशेषताओं और मापदंडों के दौरान इस्तेमाल किया विन्यास.

क्यों गोपनीयता के लिए एन्क्रिप्टेड डेटा संचरण का उपयोग शामिल है SSH प्रोटोकॉल के रूप में विशेष रूप से बाहरी (अतिथि) उपयोगकर्ता पोर्ट? हाँ, क्योंकि लागू सुरंग खोदने के उपयोग की अनुमति देता है, तथाकथित दूरस्थ शेल (SSH), का उपयोग करने के लिए टर्मिनल के माध्यम से दूरस्थ लॉगिन (slogin), और आवेदन प्रक्रिया के दूरस्थ प्रतिलिपि (एससीपी).

इसके अलावा, एसएसएच बंदरगाह इस्तेमाल किया जा सकता है, जब मामले में उपयोगकर्ता की जरूरत प्रदर्शन करने के लिए दूरस्थ स्क्रिप्टिंग, एक्स, Windows, जो सरल मामले में प्रतिनिधित्व करता है के हस्तांतरण के बारे में जानकारी से दूसरे के लिए एक मशीन के रूप में, पहले से ही उल्लेख किया है, के साथ जबरदस्ती डेटा एन्क्रिप्शन. ऐसी स्थितियों में, सबसे अधिक आवश्यक हो जाएगा के उपयोग पर आधारित एल्गोरिदम एईएस. यह एक सममित एन्क्रिप्शन एल्गोरिथ्म है, जो मूल रूप से के लिए प्रदान की प्रौद्योगिकी के क्षेत्र में SSH. का उपयोग करें और यह न केवल संभव है, लेकिन आवश्यक है.

इतिहास कार्यान्वयन

प्रौद्योगिकी दिखाई दिया, एक लंबे समय से पहले. हमें एक तरफ छोड़ करने के लिए कैसे के सवाल करने के लिए पोर्ट अग्रेषण का SSH, और पर ध्यान दिया जाएगा, यह सब कैसे काम करता है.

आम तौर पर सभी के लिए नीचे फोड़े प्रॉक्सी का उपयोग-आधारित मोजे, या आप का उपयोग कर सकते हैं एक सुरंग वीपीएन है । अगर कुछ सॉफ्टवेयर की तरह आवेदन काम करने में सक्षम है वीपीएन के साथ, यह करने के लिए बेहतर है इस विकल्प को पसंद करते हैं । तथ्य यह है कि लगभग सभी ज्ञात कार्यक्रमों है कि इंटरनेट का उपयोग यातायात, एक वीपीएन काम कर सकते हैं, और स्थापित करने के लिए विशेष मार्ग नहीं कर रहा है. यह है मामले में, प्रॉक्सी सर्वर की अनुमति देता है, आप छोड़ने के लिए एक बाहरी पता टर्मिनल, जो फिलहाल है, नेटवर्क का उपयोग करने के लिए अपरिचित है । कि है, के मामले में एक प्रॉक्सी पते लगातार बदल रहा है, और वीपीएन के साथ ही रहता है फिक्सिंग में एक विशिष्ट क्षेत्र से अलग है कि वहाँ है, जहां एक प्रतिबंध पहुँच.

बहुत ही प्रौद्योगिकी को खोलता है कि SSH पोर्ट में विकसित किया गया था 1995 में तकनीकी विश्वविद्यालय, फिनलैंड (SSH-1). 1996 में, वहाँ जोड़ा गया है में सुधार SSH-2 प्रोटोकॉल, जो प्राप्त हुआ है काफी बड़े प्रसार में अंतरिक्ष के बाद सोवियत है, हालांकि, इस के रूप में अच्छी तरह के रूप में पश्चिमी यूरोप के कुछ देशों में, यह कभी कभी आवश्यक है प्राप्त करने के लिए अनुमति का उपयोग करने के लिएइस तरह की एक सुरंग है, और सरकारी एजेंसियों से.

मुख्य लाभ के खुले एसएसएच बंदरगाह के विपरीत, टेलनेट या rlogin, है, का उपयोग डिजिटल हस्ताक्षर आरएसए या डीएसए (एक जोड़ी का उपयोग में खोलने के लिए और दफन कुंजी). इसके अलावा, इस स्थिति में, उपयोग कर सकते हैं तथाकथित सत्र कुंजी के आधार पर Diffie-Hellman कुंजी विनिमय, का इस्तेमाल शामिल है जो सममित एन्क्रिप्शन के उत्पादन पर है, हालांकि यह नहीं करता है के उपयोग में बाधा असममित एन्क्रिप्शन एल्गोरिदम में डेटा संचरण और स्वागत है ।

सर्वर और खोल

विंडोज या लिनक्स में, SSH पोर्ट को खोलने इतना मुश्किल नहीं है । केवल सवाल यह है कि किस तरह के उपकरण इस उद्देश्य के लिए इस्तेमाल किया जाएगा.

इस अर्थ में, आप ध्यान देने की जरूरत के सवाल करने के लिए जानकारी का स्थानांतरण और प्रमाणीकरण. सबसे पहले, प्रोटोकॉल ही है पर्याप्त रूप से संरक्षित तथाकथित सूँघने है, जो एक बहुत ही साधारण “वायरटैपिंग” यातायात । SSH-1 था के हमलों के लिए असुरक्षित है । हस्तक्षेप में डेटा के हस्तांतरण की प्रक्रिया के रूप में की योजना “मध्यम आदमी” उनके परिणाम है. जानकारी हो सकते हैं अवरोधन करने के लिए आसान और समझने में काफी प्राथमिक है । लेकिन दूसरे संस्करण (SSH-2) प्रतिरक्षा से इस तरह के हस्तक्षेप कहा जाता है सत्र अपहरण, और इस प्रकार सबसे अधिक प्रचलित है.

प्रतिबंध सुरक्षा

के रूप में के लिए सुरक्षा के लिए डेटा भेजा और प्राप्त, संगठन कनेक्शन बनाया है, के उपयोग के साथ इस तरह की तकनीकों की अनुमति देता है से बचने के लिए आप निम्न समस्याओं:

<उल>वास्तव में, पूरे एक ऐसी प्रणाली के संगठन के सिद्धांत पर बनाया गया है "क्लाइंट-सर्वर और rdquo;, कि है, पहला और सबसे महत्वपूर्ण उपयोगकर्ता के कंप्यूटर के माध्यम से एक विशेष प्रोग्राम या ऐड-इन accesses के सर्वर है, जो पैदा करता है, इसी पर रीडायरेक्ट.

टनेलिंग

कहने की जरूरत नहीं है कि कार्यान्वयन इस तरह की प्रणाली में स्थापित किया जाना चाहिए के साथ एक विशेष ड्राइवर.

आम तौर पर विंडोज सिस्टम में एम्बेडेड है में एक सॉफ्टवेयर खोल Microsoft ड्राइवर Teredo, का एक प्रकार है जो आभासी उपकरण का अनुकरण IPv6 नेटवर्क के साथ केवल IPv4 के लिए. टनल एडाप्टर डिफ़ॉल्ट सक्रिय अवस्था में है. की घटना के मामले में दोष के साथ जुड़ा हुआ यह, आप कर सकते हैं बस प्रणाली को पुनः आरंभ या निष्पादित आदेशों को शट डाउन और पुनरारंभ करें खोल दिया है । निष्क्रिय करने के लिए, का उपयोग करें निम्नलिखित लाइनों है:

<उल>में प्रवेश करने के बाद आप आदेश को पुनः आरंभ करना चाहिए. पुनः सक्षम करने के लिए एडाप्टर और सत्यापित करें अपनी स्थिति में अक्षम है निर्धारित की अनुमति सक्षम है, और फिर, फिर से, आप को पुनरारंभ करना होगा पूरे सिस्टम.

SSH सर्वर

अब देखो क्या SSH पोर्ट प्रयोग किया जाता है के रूप में मूल से शुरू, योजना “ग्राहक-सर्वर और rdquo;. आमतौर पर डिफ़ॉल्ट 22 पोर्ट, लेकिन के रूप में ऊपर उल्लेख किया है, यह का उपयोग कर सकते हैं 443. केवल सवाल यह है कि वरीयता का सर्वर ही है.

सबसे आम SSH सर्वर के बाद माना जाता है:

<उल><ली>के लिए Windows: Tectia SSH सर्वर, Cygwin के साथ OpenSSH, MobaSSH, KpyM टेलनेट/SSH सर्वर, WinSSHD, copssh, freeSSHd;सर्वर के सभी के लिए स्वतंत्र हैं । हालाँकि, आप पा सकते हैं भुगतान सेवाएं प्रदान करते हैं, जो उच्च स्तर की सुरक्षा के लिए आवश्यक है, जो संगठन के नेटवर्क के उपयोग और जानकारी की सुरक्षा में उद्यमों. ऐसी सेवाओं की लागत अब चर्चा नहीं है. लेकिन सामान्य तौर पर हम कह सकते हैं कि यह अपेक्षाकृत सस्ती है, यहां तक कि के साथ तुलना में स्थापना के लिए विशेष सॉफ्टवेयर या “लौह” फ़ायरवॉल.

SSH क्लाइंट

बदल एसएसएच बंदरगाह कर सकते हैं हो के आधार पर ग्राहक सॉफ्टवेयर और उपयुक्त सेटिंग्स जब पोर्ट अग्रेषण रूटर पर.

हालांकि, यदि आप अपने ग्राहक के गोले के लिए अलग-अलग प्रणाली निम्नलिखित शामिल हो सकते हैं सॉफ्टवेयर उत्पादों:

<उल>प्रमाणीकरण के आधार पर सार्वजनिक कुंजी बदल रहा है और पोर्ट

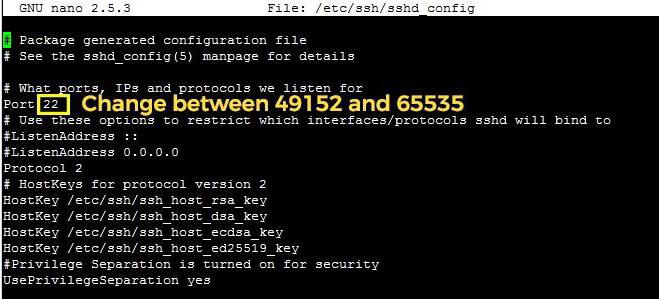

अब के बारे में कुछ शब्द कैसे सत्यापन और अपने सर्वर के विन्यास के. सरल मामले में, यह आवश्यक है का उपयोग करने के लिए एक विन्यास फाइल (sshd_config). हालांकि, आप इसे बिना कर सकते हैं, उदाहरण के लिए, के मामले में कार्यक्रमों का उपयोग कर पोटीन की तरह है । बदलने के लिए एसएसएच बंदरगाह से डिफ़ॉल्ट मूल्य (22) किसी अन्य के लिए पूरी तरह से प्राथमिक.

सबसे महत्वपूर्ण बात – करने के लिए कमरा खोला बंदरगाह से अधिक नहीं मान 65535 (बंदरगाहों सिर्फ प्रकृति में नहीं होता है). इसके अलावा, आप ध्यान देना चाहिए कुछ करने के लिए खुला डिफ़ॉल्ट बंदरगाहों द्वारा किया जा सकता है ग्राहकों की तरह MySQL डेटाबेस या FTPD. यदि आप निर्दिष्ट SSH के लिए इसके विन्यास, ज़ाहिर है, उन लोगों के बस काम नहीं करेगा.

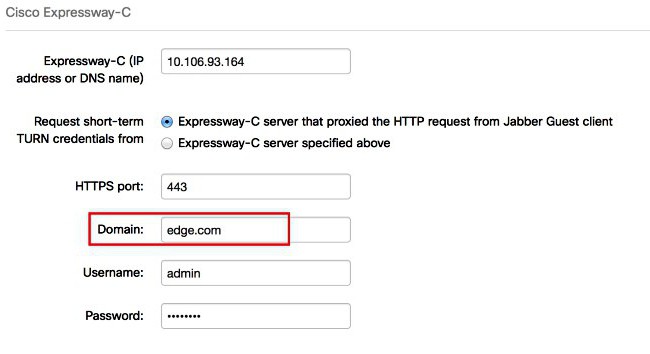

यह विचार करने लायक है कि एक ही अस्पष्ट ग्राहक होने के लिए चलाने के लिए एक ही वातावरण में का उपयोग कर SSH सर्वर पर वर्चुअल मशीन है । और स्थानीय होस्ट किया जाना चाहिए मूल्य बताए 4430 नहीं है (443 के रूप में ऊपर उल्लेख किया). इस विन्यास इस्तेमाल किया जा सकता है, जहां मामले में उपयोग करने के लिए मुख्य फ़ाइल jabber.example.com है द्वारा अवरुद्ध एक फ़ायरवॉल है.

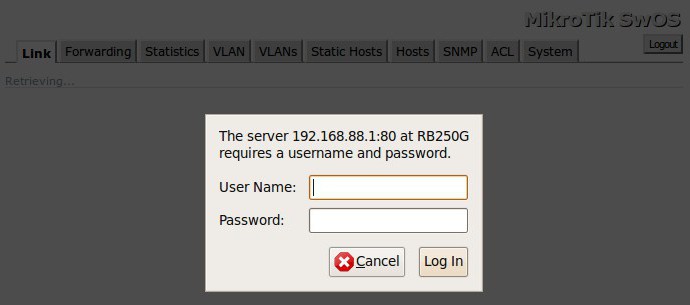

दूसरे हाथ पर, यह संभव है करने के लिए फेंक बंदरगाहों रूटर पर, का उपयोग कर के विन्यास के साथ इसके इंटरफेस के निर्माण के अपवर्जन नियम है । अधिकांश मॉडल पर प्रवेश द्वार के माध्यम से इनपुट पते के साथ शुरुआत 192.168 के अलावा के साथ 0.1 या 1.1, लेकिन routers के संयोजन की क्षमताओं ADSL मोडेम की तरह Mikrotik, गंतव्य पते का उपयोग शामिल है 88.1.

इस बनाता है एक नया नियम है, तो आवश्यक मानकों को निर्धारित करें, उदाहरण के लिए, स्थापित करने के लिए बाहरी कनेक्शन डीएसटी-नेट और बंदरगाहों नहीं कर रहे हैं मैन्युअल रूप से निर्धारित सामान्य सेटिंग्स में, और वरीयताओं के तहत कार्रवाई (कार्रवाई). कुछ भी नहीं विशेष रूप से कठिन है यहाँ. मुख्य – निर्दिष्ट करने के लिए आवश्यक सेटिंग्स और सेट सही बंदरगाह है । डिफ़ॉल्ट रूप से, आप उपयोग कर सकते हैं बंदरगाह 22 है, लेकिन यदि आप का उपयोग एक कस्टम ग्राहक (उपरोक्त में से कुछ के लिए अलग अलग प्रणालियों), मूल्य बदला जा सकता है मनमाने ढंग से, लेकिन केवल इतना है कि इस पैरामीटर से अधिक नहीं है, घोषित मूल्य से ऊपर है जो पोर्ट नंबर रहे हैं बस उपलब्ध नहीं है.

जब विन्यास कनेक्शन भी ध्यान देना चाहिए के मानकों करने के लिए क्लाइंट सॉफ्टवेयर. यह अच्छी तरह से हो सकता है कि अपनी सेटिंग्स में आप की जरूरत है निर्दिष्ट करने के लिए एक न्यूनतम कुंजी लंबाई (512), हालांकि आमतौर पर डिफ़ॉल्ट सेट करने के लिए 768. यह भी वांछनीय है करने के लिए मध्यांतर सेट लॉगऑन करने के लिए 600 सेकंड के लिए और दूरदराज के उपयोग की अनुमति का उपयोग कर जड़ है । लागू करने के बाद इन सेटिंग्स में, आप की जरूरत है देने के लिए अनुमति का उपयोग करने के लिए सभी अधिकार प्रमाणीकरण, कि उन लोगों को छोड़कर कर रहे हैं के उपयोग पर आधारित है । rhost (लेकिन यह सिर्फ सिस्टम प्रशासक).

इसके अलावा, यदि उपयोगकर्ता नाम प्रणाली में पंजीकृत नहीं है, के साथ मेल खाना इनपुट फिलहाल, आप की आवश्यकता होगी यह निर्दिष्ट करने के लिए स्पष्ट रूप से, का उपयोग कर ssh उपयोगकर्ता कमांड मास्टर दर्ज कर सकते हैं अतिरिक्त पैरामीटर (के लिए जो लोग समझते हैं कि यह क्या है के बारे में).

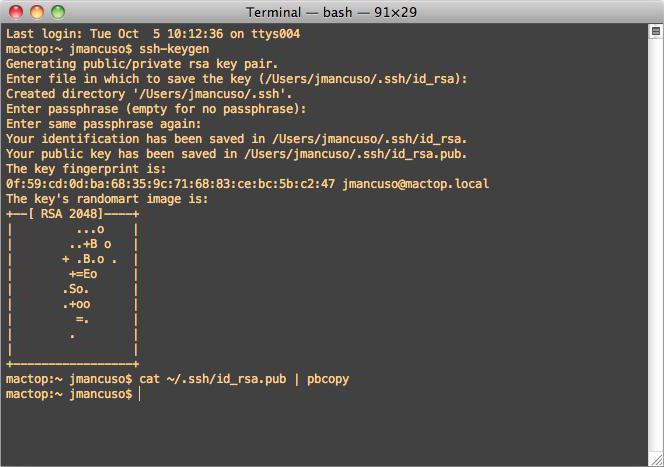

में परिवर्तित करने के लिए कुंजी और एन्क्रिप्शन विधि का इस्तेमाल किया जा सकता कमांड ~/.ssh/id_dsa (या आरएसए). बनाने के लिए एक सार्वजनिक कुंजी परिवर्तन है के साथ मदद के तार ~/.ssh/पहचान है.पब (लेकिन जरूरी नहीं) । लेकिन, अभ्यास शो के रूप में, यह है आसान करने के लिए की तरह आदेशों का उपयोग ssh-keygen. यहाँ मामले की जड़ नीचे आता है करने के लिए केवल कुंजी जोड़ें करने के लिए उपलब्ध उपकरणों के प्राधिकरण (~/.ssh/authorized_keys).

लेकिन हम बहुत दूर चला गया था. अगर तुम वापस जाने के सवाल करने के लिए सेटिंग्स एसएसएच बंदरगाह, के रूप में स्पष्ट है, परिवर्तन के बंदरगाह SSH इतना मुश्किल नहीं है । हालांकि, कुछ स्थितियों में, कि है, पसीना करना होगा, के रूप में आप की आवश्यकता होगी पर विचार करने के लिए सभी मूल्यों का मुख्य मापदंडों । अन्यथा सवाल सेटिंग्स को कम करने के लिए या तो प्रवेश द्वार में सर्वर या क्लाइंट सॉफ्टवेयर (यदि मूल रूप से प्रदान की) या का उपयोग करने के लिए पोर्ट अग्रेषण रूटर पर है । लेकिन के मामले में भी बदल पोर्ट 22, default, करने के लिए एक ही 443, यह होना चाहिए स्पष्ट रूप से समझ गया कि यह योजना हमेशा काम नहीं करता है, लेकिन केवल मामले में स्थापित करने का एक ही जोड़ने में अस्पष्ट (अन्य इसी तरह का उपयोग कर सकते हैं और उनके इसी बंदरगाहों रहे हैं कि मानक से अलग). इसके अलावा, विशेष ध्यान दिया जाना चाहिए करने के लिए मानकों की स्थापना एसएसएच ग्राहक है, जो सीधे बातचीत के साथ एक SSH सर्वर है, तो यह वास्तव में माना जाता है करने के लिए मौजूदा कनेक्शन का उपयोग.

अन्यथा, अगर बंदरगाह अग्रेषण प्रदान नहीं की है, शुरू में हालांकि (यह वांछनीय है कि प्रदर्शन करने के लिए इस तरह के कार्यों में), सेटिंग्स और विकल्प के लिए उपयोग एसएसएच के माध्यम से आप बदल नहीं सकते. वहाँ विशेष कर रहे हैं समस्याओं जब एक कनेक्शन बनाने और इसके आगे का उपयोग, सामान्य रूप में, उम्मीद नहीं है (जब तक, ज़ाहिर है, नहीं है करने के लिए इस्तेमाल किया जा सकता मैन्युअल कॉन्फ़िगरेशन सर्वर-आधारित और ग्राहक). सबसे आम बनाने के लिए अपवाद नियमों पर रूटर की अनुमति देता है आप के लिए सभी समस्याओं को ठीक कर या उन्हें पूरी तरह से बचने.

Article in other languages:

AR: https://tostpost.com/ar/computers/7430-ssh.html

JA: https://tostpost.com/ja/computers/7430-ssh.html

PT: https://tostpost.com/pt/computadores/13272-como-configurar-e-usar-a-porta-ssh-passo-a-passo.html

Alin Trodden - लेख के लेखक, संपादक

"हाय, मैं कर रहा हूँ Alin दलित. मैं ग्रंथ लिखता हूं, किताबें पढ़ता हूं, और छापों की तलाश करता हूं । और मैं आपको इसके बारे में बताने में बुरा नहीं हूं । मैं दिलचस्प परियोजनाओं में भाग लेने के लिए हमेशा खुश हूं."

संबंधित समाचार

कैसे को दूर करने के लिए चीनी कार्यक्रम कंप्यूटर से?

कभी कभी, जब किसी भी डाउनलोड फ़ाइल के साथ, यह और कुछ डाउनलोड किया कार्यक्रम के साथ आप के लिए अजीब चित्रलिपि है । यह हो सकता है एक या एक से अधिक अलग अलग विन्यास और प्रकार है । कई लोगों को यह फोन चीनी कार्यक्रम है.ज्यादातर मामलों में...

कंप्यूटर साक्षरता: कैसे करने के लिए स्पष्ट कैश

कैसे करने के लिए स्पष्ट कैश और ndash; जानकारी है कि जितनी जल्दी या बाद में शुरू होता है आश्चर्य करने के लिए सक्रिय उपयोगकर्ताओं की इंटरनेट. यहां तक कि अगर विषय आप परिचित नहीं है आतंक के लिए कोई कारण नहीं है । एक छोटे से समय, एक कु...

पीसी peripherals और उनके प्रकार

बाह्य उपकरणों के कंप्यूटर से कर रहे हैं गैर-कोर घटक के कंप्यूटर सिस्टम । उन्हें बिना कर सकते हैं अभी भी बुनियादी कार्यों का प्रदर्शन. तो, अगर मदरबोर्ड से जुड़ा स्मृति मॉड्यूल, सीपीयू, वीडियो कार्ड, बिजली की आपूर्ति कर रहे हैं आवश्...

आरेख के crimping मुड़ जोड़ी आरजे-45

वहाँ अलग अलग विकल्प के लिए एक कंप्यूटर को जोड़ने के लिए वैश्विक इंटरनेट है, लेकिन सबसे आम है, अभी भी इस विधि का उपयोग करता है कि ईथरनेट प्रौद्योगिकी, अर्थात् का उपयोग कर मुड़ जोड़ी है । इस मामले में, केबल नेटवर्क से जोड़ता है के म...

कैसे एंड्रॉयड स्थापित करने के लिए पीसी पर है और यह कोशिश कर रहा लायक है?

अनुप्रयोग स्थापित Android के कंप्यूटर पर प्रदर्शन किया जा सकता है कई तरीकों से, अलग-अलग कठिनाई सेटिंग्स, और प्रदर्शन. ज्यादातर मामलों में, प्रदर्शन करने के लिए इस तरह के ऑपरेशन की आवश्यकता नहीं है, क्योंकि वहाँ रहे हैं कई analogue...

एक सिपाही के रूप में जोड़ने के लिए बॉट में लोकप्रिय संस्करणों के

सबसे दिलचस्प टीम में निशानेबाजों है जब आप के साथ लड़ने के लिए अन्य gamers. यही कारण है कि जब एड्रेनालाईन बस पर रोल है, तनाव बढ़ जाती है हर दूसरे के साथ और यह स्पष्ट हो जाता है क्यों पुलिस द्वारा खेला जाता है लोगों के लाखों दुनिया ...

टिप्पणी (0)

इस अनुच्छेद है कोई टिप्पणी नहीं, सबसे पहले हो!