Now - 23:11:28

كيفية تكوين واستخدام SSH الميناء ؟ خطوة خطوة تعليمات

Secure Shell أو SSH هو مختصر ، هي واحدة من أكثر التكنولوجيات المتقدمة لحماية البيانات في العبور. استخدام هذا النظام على نفس جهاز التوجيه يضمن ليس فقط سرية المعلومات ، ولكن أيضا لتسريع تبادل حزم. ولكن ليس الجميع يعرف كيفية فتح بورت SSH و لماذا أنا في حاجة إليها. في هذه الحالة سيكون لديك لإعطاء بناء التفسير.

SSH ميناء: ما هو و لماذا ؟

وبما أننا نتحدث عن الأمن في هذه الحالة SSH ميناء يجب أن نفهم اختيار قناة الاتصال على شكل نفق يوفر تشفير البيانات.

الأكثر بدائية مخطط العمل هذا النفق هو أن فتح بورت SSH بشكل افتراضي يستخدم لتشفير المعلومات في المصدر و فك التشفير في نقطة النهاية. لتوضيح هذا: أنت تريد هذا أو لا ينتقل المرور ، على عكس IPSec, المشفرة تحت إكراه في الإخراج من شبكة واحدة محطة الطرف المتلقي. فك تشفير المعلومات المرسلة في هذه القناة, محطة استقبال يستخدم المفتاح الخاص. وبعبارة أخرى أن تتدخل في نقل أو تهدد سلامة البيانات المرسلة في لحظة بدون مفتاح, لا أحد يمكن.

فقط فتح بورت SSH على أي جهاز التوجيه أو باستخدام الإعدادات المناسبة من العميل أن يتفاعل مع SSH server مباشرة, يسمح لك الاستفادة الكاملة من جميع الميزات الأمنية من الشبكات الحديثة. ولكن عن كيفية استخدام ميناء تعيين بشكل افتراضي ، أو إعدادات مخصصة. هذه المعلمات في التطبيق قد تبدو معقدة نوعا ما, لكن دون فهم تنظيم مثل هذا الاتصال غير الضرورية.

معيار SSH ميناء

إذا كنت حقا تبدأ من الإعدادات على أي جهاز التوجيه ، فإن الخطوة الأولى هي أن تقرر ما هي البرامج التي سيتم استخدامها للاستفادة من هذه قناة اتصال. في الواقع, SSH المنفذ الافتراضي يمكن أن يكون لها إعدادات مختلفة. كل هذا يتوقف على الطريقة التي يطبق حاليا (وصلات مباشرة إلى ملقم إضافية العميل ميناء الشحن ، إلخ.).

المزيد

طابعة سامسونج SCX-3405: دليل المستخدم والمواصفات استعراض

سوق التكنولوجيا الفائقة هو زيادة المنافسة. بسبب هذا, وتحاول كل من الشركة المصنعة الجهاز الخاص بك لجعل الأكثر وظيفية وجميلة وغير مكلفة. يجب أيضا أن تكون موجودة في أي خصوصية.واحدة من أكبر الشركات في السوق العالمية – سامسونج – قررت التركيز ع...

T-28. T-28 (عالم الدبابات). T-28: صور

T-28 – هذا شعبية خزان السوفياتي ، والتي تتمثل في المعروف على الانترنت لعبة العالم من الدبابات. بالنسبة لمعظم اللاعبين والجهاز هو عابر ، ولكن هذا يرجع فقط إلى حقيقة أن ليس كل تقييم قدرة هذا النموذج. إذا ما تم تناوله ببراعة ، خزان يتحول إلى ورطة ...

كما في "Skyrim" إلى التركيز osculatorium: يمر

اليوم سوف نتحدث معك عن كيف في "Skyrim" إلى التركيز osculatory. أيضا, دعونا نحاول فعلا أن نفهم أين هذه المهمة و لماذا نحن في حاجة إليها. لأن العالم لعبة The Elder Scrolls هو مكان حيث يمكنك الحصول على المغامرات.نبدأحسنا, قبل التفكير في "Skyrim" إلى الت...

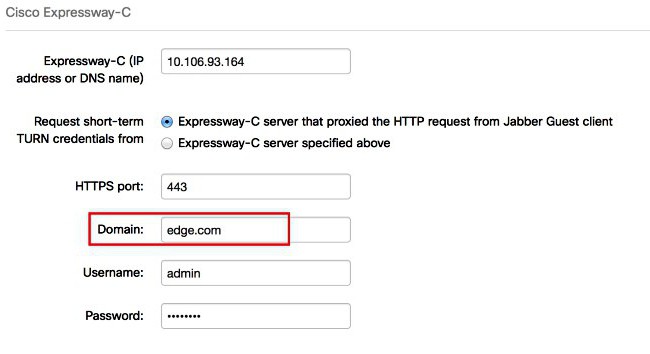

على سبيل المثال ، إذا جابر العميل يستخدم الاتصال الصحيح, تشفير نقل البيانات يجب استخدام المنفذ 443 ، في حين أن الخيار قياسي يتم تعيين المنفذ 22.

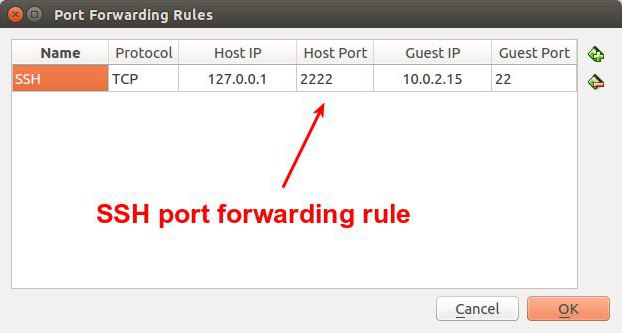

إلى إعادة تكوين جهاز التوجيه مع تخصيص برنامج معين أو عملية الظروف اللازمة سوف تضطر إلى إجراء إعادة توجيه منفذ SSH. ما هو ؟ هذا هو الغرض من معين وصول برنامج معين يستخدم اتصال إنترنت, بغض النظر عن الإعداد الحالي بروتوكول الاتصالات (IPv4 أو IPv6).

الجدوى التقنية

كما هو واضح ، فإن معيار SSH المنفذ 22 لا يستخدم دائما. ومع ذلك ، هناك حاجة إلى تخصيص بعض من الخصائص والمعايير المستخدمة أثناء التكوين.

لماذا سرية نقل البيانات المشفرة ينطوي على استخدام بروتوكول SSH في شكل حصريا الخارجية (ضيف) المستخدم الميناء ؟ نعم, لأن تطبيقها نفق يسمح باستخدام ما يسمى shell البعيد (SSH) ، للوصول إلى المحطة من خلال الدخول عن بعد (slogin) ، وتطبيق الإجراء البعيد نسخ (scp).

بالإضافة إلى ذلك ، SSH منفذ يمكن استخدامها في حالة عندما يحتاج المستخدم إلى القيام remote scripting, X, Windows, وهو في أبسط الحالات يمثل نقل المعلومات من جهاز واحد إلى آخر ، كما سبق ذكره ، بالإكراه تشفير البيانات. في مثل هذه الحالات الضرورية سيتم استخدام الخوارزميات على أساس AES. هو خوارزمية التشفير المتناظر الذي في الأصل المنصوص عليها في التكنولوجيا SSH. و استخدامه ليس فقط ممكنا بل ضروريا.

تاريخ التنفيذ

التكنولوجيا ظهرت منذ وقت طويل. لنترك جانبا مسألة كيفية القيام ميناء الشحن من SSH, وسوف نركز على كيف يعمل كل شيء.

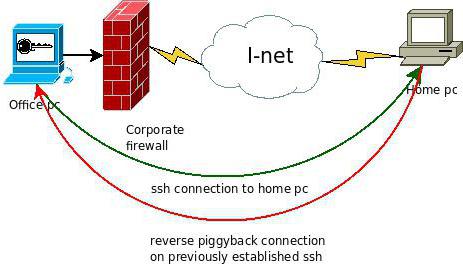

عادة كل ذلك يتلخص في استخدام وكيل القائم على الجوارب ، أو يمكنك استخدام نفق VPN. إذا كان بعض نوع من تطبيق البرمجيات قادرة على العمل مع VPN, فمن الأفضل أن تفضل هذا الخيار. حقيقة أن يعرف تقريبا كل البرامج التي تستخدم الإنترنت حركة المرور ، VPN يمكن وضع التوجيه لا يعمل. بل هو كما في حالة من خوادم بروكسي, يسمح لك لترك عنوان خارجي المحطة ، التي في هذه اللحظة هو الوصول إلى الشبكة ، غير المعترف بها. في حالة وجود عنوان الوكيل في تغير مستمر ، VPN لا يزال هو نفسه مع تحديد منطقة محددة مختلفة عن تلك التي يوجد فيها حظر الوصول.

نفس التكنولوجيا التي يفتح بورت SSH تم تطويره في عام 1995 في الجامعة التكنولوجية من فنلندا (SSH-1). في عام 1996 كان هناك إضافة تحسين SSH-2 من البروتوكول التي تلقت كبير جدا تنتشر في الفضاء بعد الاتحاد السوفياتي ، على الرغم من هذا, وكذلك في بعض بلدان أوروبا الغربية ، فمن الضروري في بعض الأحيان إلى الحصول على إذن لاستخدامهذا النفق ، من الوكالات الحكومية.

الميزة الرئيسية مفتوحة SSH-الميناء ، على عكس telnet أو غير أمن ، هو استخدام التوقيعات الرقمية RSA أو بدل الإقامة اليومي (باستخدام زوج في فتح ودفن مفتاح). وبالإضافة إلى ذلك, في هذه الحالة, يمكن استخدام ما يسمى الدورة الرئيسية على أساس تبادل مفتاح ديفي-هيلمان ، الذي ينطوي على استخدام التشفير المتناظر على الإخراج ، على الرغم من أنه لا يحول دون استخدام خوارزميات التشفير غير المتناظر في نقل البيانات و الاستقبال.

خوادم قذيفة

في ويندوز أو لينكس ، SSH المنفذ المفتوح ليس من الصعب جدا. والسؤال الوحيد هو ما هو نوع من الأدوات لهذا الغرض سيتم استخدامها.

في هذا المعنى ، تحتاج إلى دفع الانتباه إلى مسألة نقل المعلومات و التوثيق. أولا البروتوكول نفسه محمي بما فيه الكفاية من ما يسمى استنشاق ، وهو أمر عادي جدا “التنصت" حركة المرور. SSH-1 هي عرضة للهجمات. التدخل في عملية نقل البيانات في شكل نظام “رجل في منتصف” قد نتائجها. المعلومات يمكن أن يكون من السهل اعتراض وفك جدا الابتدائية. لكن النسخة الثانية (SSH-2) وكان في مأمن من مثل هذا النوع من التدخل يسمى اختطاف الجلسة ، وبالتالي هو الأكثر انتشارا.

حظر الأمن

أما بالنسبة أمن البيانات المرسلة والمستلمة, المنظمة الصدد ، تم استخدام مثل هذه التقنيات تسمح لك لتجنب المشاكل التالية:

- تحديد مفتاح المضيف في مرحلة انتقال ، عند استخدام “الزهر” بصمات الأصابع ؛

- دعم ويندوز و يونيكس مثل النظم ؛

- انتحال عناوين IP و DNS (خداع) ؛

- اعتراض من كلمات السر مع الوصول الفعلي إلى نقل البيانات القناة.

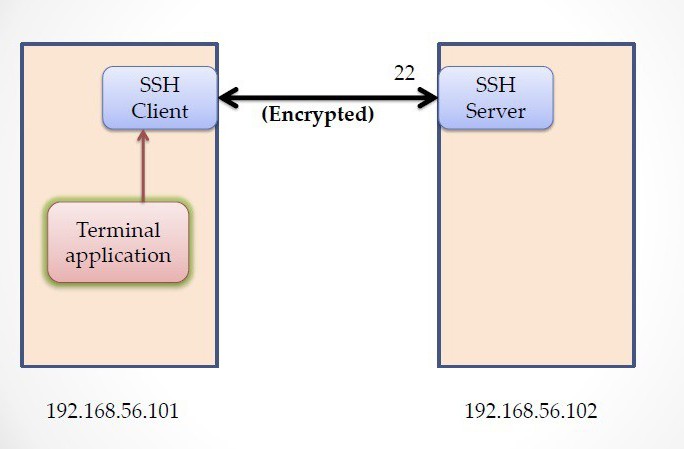

في الواقع كله مثل هذا النظام مبنية على مبدأ "client-server” ، وهذا هو أولا وقبل كل شيء على جهاز الكمبيوتر الخاص بالمستخدم من خلال برنامج خاص أو إضافة في الوصول إلى الخادم التي تنتج المقابلة إعادة توجيه.

نفق

وغني عن القول أن تنفيذ هذا النوع في النظام يجب أن تكون مثبتة مع سائق خاص.

عادة في نظام Windows المضمنة في برنامج شل تشغيل Microsoft Teredo الذي هو نوع من أداة الظاهري مضاهاة IPv6 شبكات IPv4 فقط. نفق محول الافتراضي هو في حالة نشطة. في حالة حدوث أخطاء المرتبطة به ، يمكنك فقط إعادة تشغيل النظام أو تنفيذ أوامر إيقاف التشغيل ثم إعادة تشغيل شل. لإيقاف استخدام السطور التالية:

- Netsh ؛

- واجهة teredo مجموعة الدولة المعاقين ؛

- واجهة isatap مجموعة الدولة المعاقين.

بعد إدخال الأمر يجب إعادة تشغيل. لإعادة تمكين محول من حالة تعطيل المنصوص عليها تمكين إذن, ثم, مرة أخرى, يجب إعادة تشغيل النظام بأكمله.

SSH server

والآن انظروا ماذا بورت SSH المستخدمة باعتبارها جوهر ، بدءا من نظام “client-server”. عادة الافتراضي 22 الميناء ، ولكن كما ذكر أعلاه ، فإنه يمكن استخدام 443. والسؤال الوحيد هو تفضيل من الخادم نفسه.

الأكثر شيوعا خوادم SSH تعتبر التالية:

- Windows: Tectia خادم SSH, Cygwin مع OpenSSH MobaSSH, KpyM Telnet/SSH Server ، WinSSHD, copssh, freeSSHd ؛

- فري: OpenSSH ؛

- لينكس: SSH Tectia خادم ssh ، openssh-server ، lsh-خادم خدمة العملاء dropbear.

جميع خوادم مجانية. ومع ذلك, يمكنك العثور على الخدمات المدفوعة التي توفر مستوى عال من الأمن ، وهو أمر ضروري لتنظيم الوصول إلى الشبكة وحماية المعلومات في المؤسسات. تكلفة مثل هذه الخدمات الآن لم تناقش. ولكن بصفة عامة يمكن أن نقول أنه غير مكلفة نسبيا ، حتى بالمقارنة مع تركيب البرمجيات المتخصصة أو “الحديدي” جدار الحماية.

عميل SSH

تغيير بورت SSH يمكن أن تكون على أساس برنامج العميل و الإعدادات المناسبة عند ميناء الشحن على جهاز التوجيه.

ومع ذلك ، إذا كنت على اتصال العميل الخاص بك قذائف على أنظمة مختلفة قد تشمل منتجات البرامج التالية:

- Windows – SecureCRT, PuTTYKiTTY, Axessh, ShellGuard, SSHWindows, ZOC, الطرق, ProSSHD ، إلخ. ؛ <لي>نظام التشغيل Mac OS X: iTerm2, vSSH, NiftyTelnet SSH ؛

- لينكس و BSD: lsh العميل ، kdessh, openssh-العميل ، Vinagre ، المعجون.

المصادقة على أساس المفاتيح العامة وتغيير منفذ

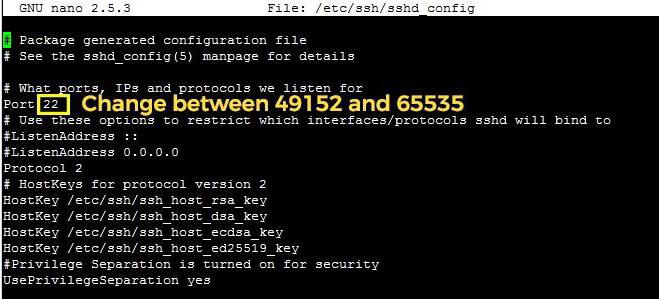

الآن بضع كلمات حول كيفية التحقق تكوين الملقم الخاص بك. في أبسط الحالات ، فمن الضروري استخدام ملف تكوين (sshd_config). ومع ذلك ، يمكنك أن تفعل دون ذلك ، على سبيل المثال ، في حالة استخدام برامج مثل المعجون. تغيير بورت SSH من القيمة الافتراضية (22) إلى أي دولة أخرى تماما الابتدائية.

والأهم من ذلك – إلى الغرفة فتح الميناء لا تتجاوز القيمة 65535 (الموانئ لا يحدث في الطبيعة). وعلاوة على ذلك, يجب الانتباه إلى فتح بعض المنافذ الافتراضية التي يمكن استخدامها من قبل العملاء مثل قواعد بيانات MySQL أو فتب. إذا قمت بتحديد SSH التكوين بالطبع تلك ببساطة لن تعمل.

ومن الجدير بالنظر إلى أن نفس جابر العميل ليتم تشغيلها في نفس البيئة باستخدام SSH server على الجهاز الظاهري. و localhost يجب أن يكون تعيين قيمة 4430 (لا 443 كما ذكر أعلاه). هذا التكوين يمكن استخدامها في حالة الوصول إلى الملف الرئيسي jabber.example.com تم حظره بواسطة جدار حماية.

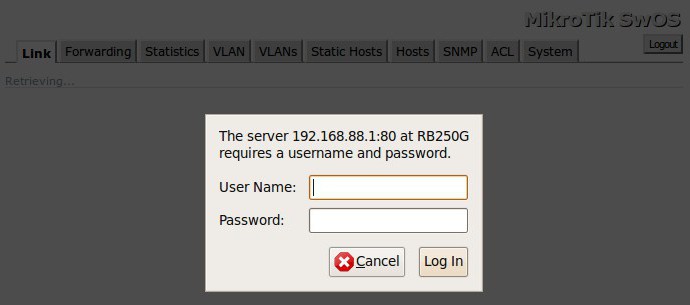

ومن ناحية أخرى ، فمن الممكن أن رمي المنافذ على جهاز التوجيه باستخدام تكوين واجهة مع إنشاء قواعد الاستبعاد. في معظم نماذج مدخل طريق إدخال عناوين بداية مع 192.168 مع إضافة 0.1 أو 1.1 ، ولكن على أجهزة التوجيه الجمع بين قدرات أجهزة المودم ADSL مثل مايكروتك, عنوان الوجهة ينطوي على استخدام 88.1.

وهذا يخلق قاعدة جديدة ، ثم تعيين المعلمات المطلوبة ، على سبيل المثال ، إلى تثبيت خارجي اتصال dst-nat و الموانئ ليست يدويا المنصوص عليها في الإعدادات العامة ، تحت تفضيلات العمل (العمل). لا شيء صعبة للغاية هنا. الرئيسية – إلى تحديد الإعدادات اللازمة وتعيين المنفذ الصحيح. افتراضيا يمكنك استخدام المنفذ 22 ، ولكن إذا كنت تستخدم مخصص العملاء (بعض من سبق لأنظمة مختلفة) ، قيمة يمكن أن تتغير بشكل تعسفي ، ولكن فقط حتى أن هذه المعلمة لا تتجاوز القيمة المعلنة أعلاه والتي ميناء الأرقام هي ببساطة غير متوفرة.

عند تكوين اتصال يجب أيضا الانتباه إلى المعلمات من برنامج العميل. قد يكون جيدا أن في إعدادات تحتاج إلى تحديد الحد الأدنى طول المفتاح (512) ، على الرغم من الافتراضي عادة تعيين 768. ومن المستحسن أيضا أن تعيين مهلة تسجيل الدخول إلى 600 ثانية ، إذن الوصول البعيد باستخدام الجذر. بعد تطبيق هذه الإعدادات تحتاج إلى إعطاء الإذن لاستخدام جميع الحقوق المصادقة ، ما عدا تلك التي هي على أساس الاستخدام .rhost (ولكن هذا هو مجرد مسؤولي النظام).

بالإضافة إلى ذلك ، إذا كان اسم المستخدم المسجل في النظام, لا تتطابق مع الإدخال في هذه اللحظة, سوف تحتاج إلى تحديد صراحة باستخدام ssh user سيد إدخال معلمات إضافية (إلى أولئك الذين يفهمون ما هو عليه).

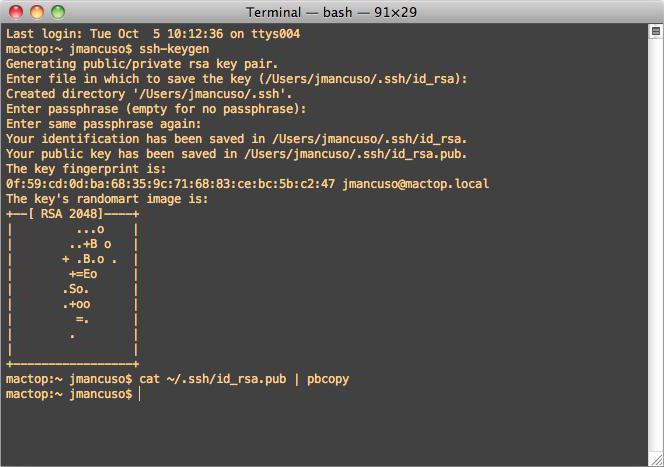

تحويل مفتاح التشفير يمكن استخدام أسلوب الأوامر ~/.ssh/id_dsa (أو rsa). لإنشاء المفتاح العام هو التحول مع مساعدة من السلاسل ~/.ssh/الهوية.حانة (ولكن ليس بالضرورة). ولكن كما تبين الممارسة ، هو أسهل لاستخدام الأوامر مثل ssh-keygen. هنا هو جوهر المسألة يأتي فقط إلى إضافة مفتاح الأدوات المتاحة من تصريح (~/.ssh/authorized_keys).

ولكن نحن قد ذهب بعيدا جدا. إذا كنت أعود إلى السؤال إعدادات SSH الميناء ، كما هو واضح ، تغيير بورت SSH ليس من الصعب جدا. ومع ذلك, في بعض الحالات, سوف تضطر إلى العرق ، كما سوف تحتاج إلى النظر في كل القيم من المعالم الرئيسية. وإلا فإن السؤال إعدادات تخفيض إما إلى مدخل في الخادم أو العميل البرنامج (إن وجد أصلا) أو استخدام ميناء الشحن على جهاز التوجيه. ولكن حتى في حالة تغيير المنفذ 22, default, نفس 443 ، ينبغي أن يكون مفهوما بوضوح أن هذا المخطط لا يعمل دائما ، ولكن فقط في حالة تثبيت نفسه في جابر (أخرى مماثلة يمكن استخدام المقابلة لها منافذ مختلفة من المعيار). وبالإضافة إلى ذلك, وينبغي إيلاء اهتمام خاص إلى إعداد المعلمات عميل SSH ، والتي سوف تتفاعل مباشرة مع خادم SSH ، إذا كان حقا من المفترض أن تستخدم الاتصال الحالي.

وإلا إذا كان ميناء الشحن لم يتم توفير في البداية (على الرغم من أنه من المستحسن أن تؤدي مثل هذه الإجراءات), إعدادات و خيارات الوصول عبر SSH لا يمكن أن تتغير. هناك مشاكل خاصة عند إنشاء اتصال مزيد من الاستخدام ، بشكل عام ، من المتوقع (إلا بالطبع لا تستخدم دليل التكوين المستندة إلى الملقم و العميل). الأكثر شيوعا إنشاء استثناء القواعد على جهاز التوجيه يسمح لك لإصلاح جميع مشاكل أو تجنبها تماما.

Article in other languages:

JA: https://tostpost.com/ja/computers/7430-ssh.html

PT: https://tostpost.com/pt/computadores/13272-como-configurar-e-usar-a-porta-ssh-passo-a-passo.html

Alin Trodden - مؤلف المقال ، محرر

"مرحبا ، أنا ألين الدوس. أنا أكتب النصوص ، وقراءة الكتب ، والبحث عن الانطباعات. وأنا لست سيئة في أقول لك عن ذلك. أنا دائما سعيد للمشاركة في مشاريع مثيرة للاهتمام."

أخبار ذات صلة

كيفية إزالة البرنامج الصيني من الكمبيوتر ؟

في بعض الأحيان عند تحميل أي ملف مع تحميل بعض البرامج مع غريب الهيروغليفية. يمكن أن يكون واحد أو أكثر من تكوينات مختلفة وأنواع. كثير من الناس يسمون هذا البرنامج الصيني.في معظم الحالات هذه البرامج يتم تثبيتها على الكمبيوتر المحمول أ...

محو الأمية الحاسوبية: كيفية مسح ذاكرة التخزين المؤقت

كيفية مسح ذاكرة التخزين المؤقت – معلومات عاجلا أو آجلا يبدأ عجب النشط مستخدمي الإنترنت. حتى لو كان الموضوع ليس مألوفا لك الذعر من دون سبب. القليل من الوقت بضع ماهر الصنابير على الزر الصحيح-و جهاز الكمبيوتر الخاص بك سوف تتوقف...

ملحقات الكمبيوتر هي العناصر غير الأساسية من نظام الكمبيوتر. بدونها لا يزال أداء الوظائف الأساسية. لذا, إذا كان متصلا اللوحة الأم وحدات الذاكرة, وحدة المعالجة المركزية, بطاقة الفيديو, إمدادات الطاقة هي جزء أساسي, ملحقات الكمبيوتر (...

الرسم البياني العقص الملتوية زوج RJ-45

هناك خيارات مختلفة لتوصيل الكمبيوتر إلى الإنترنت العالمية, ولكن الأكثر شيوعا هو لا يزال الأسلوب الذي يستخدم تكنولوجيا إيثرنت ، أي باستخدام زوج الملتوية. في هذه الحالة الكابل يربط إلى بطاقة شبكة الاتصال عبر موصل RJ-45. القادمة ونحن...

كيفية تثبيت الروبوت على جهاز الكمبيوتر و هو يستحق المحاولة ؟

تثبيت تطبيقات أندرويد على جهاز الكمبيوتر قد يتم تنفيذها من خلال عدة أساليب متفاوتة الصعوبة إعدادات الأداء. في معظم الحالات إلى إجراء مثل هذه العملية غير مطلوب, لأن هناك العديد من نظائرها من برامج ويندوز مع وظيفة أوسع. ولكن الفائدة...

كشرطي لإضافة السير في إصدارات شعبية

الأكثر إثارة للاهتمام فريق الرماة هو عند قتال مع لاعبين آخرين. وذلك عندما الأدرينالين ببساطة لفات أكثر ، فإن التوتر يزيد مع كل ثانية و يصبح من الواضح لماذا الشرطي لعبت من قبل الملايين من الناس في جميع أنحاء العالم. ومع ذلك ، فمن ا...

تعليقات (0)

هذه المادة قد لا تعليق أول