Now - 16:31:59

Gry kody "Na tyłach wroga 2: Szturm"

W wielu strategiach istnieje możliwość wpisywania kodów, co znacznie ułatwia rozgrywkę. Mogą bardzo się różnić i oferują wiele możliwości, o których można było wcześniej tylko marzyć, począwszy od małego przyrostu zasobów w celu uzyskania określonej techniki walki, a kończąc na błyskawiczne zwycięstwo w misji, którą nie można przejść. Wszystko to pozwala uzyskać znacznie więcej przyjemności z rozgrywki, a także można nie martwić się, że jakieś zadanie okaże się zbyt trudne dla ciebie: zawsze można poprawić warunki, aby osiągnąć pożądany efekt szybciej.

Jednak istnieją gry, w których wprowadzenie kodów nie jest możliwe: twórcy postanowili nie dodawać podobną opcję. Jednak gracze nadal chcesz używać cheatów. «Na tyłach wroga 2: Atak” - to jest świetny przykład takiej gry, która nie obsługuje kodów. Ale czy naprawdę trzeba grać bez cheatów cały czas? W rzeczywistości wszystko wygląda trochę inaczej i można korzystać z niektórych cheaty. «Na tyłach wroga 2: Atak» nie pozwala tego zrobić, ale taką szansę daje specjalny mod. Oczywiście, na pewno warto zwrócić na niego uwagę, gdyż stanowi wyjątkową rzecz. Rzecz w tym, że najczęściej w przypadku braku wbudowanych w grę oszustów lub specjalnych trybów użytkownicy tworzą трейнеры - specjalne programy, które działają równolegle z grą i mogą zmieniać się w niej wartości. Jednak w tym przypadku gracze poszli w niekonwencjonalny i ciekawy sposób, i u nich był dość imponujący wynik.

Bardziej:

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Microsoft. Co to jest jasn...

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Mod do kody

Tak Więc nadszedł czas, aby dowiedzieć się wszystkiego o dane kody. «Na tyłach wroga 2: Atak” - to bardzo uczciwa gra, w której twórcy nie pozostawili szans na oszustwo. Ale gracze znaleźli swój własny sposób, aby złamać zasady i uprościć sobie zadanie lub po prostu dobrze się bawić. W ten sposób można ustawić sobie specjalny mod i używać cheatów. «Na tyłach wroga 2: Atak» - jest to dość trudna gra, dlatego nie warto od razu rezygnować z takiej możliwości. Nikt nie zmusza do korzystania kody na stałe. W każdym przypadku program, który cię interesuje, – to CheatEnable Mod. To właśnie z jej pomocą można zmienić rozgrywkę w projekcie „Na tyłach wroga 2: Atak 2”.

Instalacja

Pierwszą rzeczą, o co trzeba zadbać, – to pobieranie i instalacja moda do folderu, w którym znajduje się sam niesamowity i niezapomniany projekt óW tyłach wroga 2: Atak 2». Znaleźć ją musisz samodzielnie, ale to zazwyczaj nie jest tak trudne. Jeśli instalowałeś klient tego strategicznego projektu „Na tyłach wroga 2: Atak 2» z pomocą platformy cyfrowe «Steam», to musi ona znajdować się w folderze samej platformy, lub w tym samym folderze, w którym masz podane w ustawieniach jako ostatecznym celu zainstalowania wszystkich gier. Jednak jeśli instalowałeś grę z dysku, to trzeba sobie przypomnieć, gdzie dokładnie się ona znajduje, lub sprawdzić ścieżkę, która znajduje się we właściwościach skrótu. W ten sposób można dowiedzieć się, gdzie znajduje się twój инсталлированный klient taktycznej strategii w ii wojnie światowej «Na tyłach wroga 2: Atak 2» i gdzie dokładnie trzeba instalować mody.

Oczywiście, co najważniejsze – to umieć wykorzystać tę niezwykłą i ciekawą modyfikację do strategicznego arcydzieła «Na tyłach wroga 2: Atak 2». Pierwszą rzeczą, którą musisz zrobić, – to uruchom samą grę. Po tym, można zauważyć, jakie zmiany zaszły w menu «Na tyłach wroga 2: Atak 2»: tam pojawił się nowy przycisk, który jest odpowiedzialny za modyfikację. To właśnie ona ci potrzebna. Po naciśnięciu jej w trakcie gry zostaniesz poproszony dwie możliwości korzystania z cheatów w projekcie „Na tyłach wroga 2: Atak». Mody działają nie tak, jak sami kody, więc trzeba się przyzwyczaić. W pierwszym wariancie można dodać piechotę lub techniki, które potrzebujesz na polu bitwy. No a druga opcja pozwala dodać pieniądze, włączyć nieśmiertelność, aktywować morderstwo z jednego przeboju i inne podobne możliwości, które sprawią, że łatwiej twoje przygody w ramach „Na tyłach wroga 2: Atak». Mody do gier, czasami mogą być bardzo pomocne, i ten przypadek pokazowy. Niektóre z nich mogą działać trochę inaczej, więc trzeba każdą modyfikację uczyć się oddzielnie, aby mieć konkretne wyobrażenie o tym, co ci oferuje.

W Ogóle aktywacja cheatów za pomocą moda - to dość rzadki sposób, który spotkać tak często. Ale jak widać w tej grze, jest bardzo wygodna i pozwala uzyskać wystarczająco dużo przyjemnych i użytecznych funkcji. Wniosek nasuwa się sam: zastosowanie modyfikacji zamiast oszustów może stać się bardzo udany trend, u fanów tego projektu to powoduje tylko zachwyt. Odpowiednio, na pewno trzeba wypróbować ten system, szczególnie biorąc pod uwagę fakt, że strategia ta jest bardzo wysokiej jakości i wciągająca, więc na pewno nie pożałujesz.

Article in other languages:

AR: https://tostpost.com/ar/computers/6891-game-cheats-behind-enemy-lines-2-storm.html

BE: https://tostpost.com/be/kamputary/12321-gul-nyavyya-chyty-u-tyle-voraga-2-shturm.html

DE: https://tostpost.com/de/computer/12323-game-cheats-behind-enemy-lines-2-der-sturm.html

En: https://tostpost.com/computers/7304-game-cheats-behind-enemy-lines-2-storm.html

HI: https://tostpost.com/hi/computers/6895-game-cheats-behind-enemy-lines-2-storm.html

JA: https://tostpost.com/ja/computers/6895-game-cheats-behind-enemy-lines-2-storm.html

KK: https://tostpost.com/kk/komp-yuterler/12324-oyyn-cheats-tylda-zhau-2-shturm.html

UK: https://tostpost.com/uk/komp-yuteri/12324-grov-chiti-v-tilu-voroga-2-shturm.html

ZH: https://tostpost.com/zh/computers/7471-game-cheats-behind-enemy-lines-2-storm.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Szybkość pracy komputera zależy od ilości przetwarzanych informacji

Komputer dla wielu stał się integralną częścią codziennego życia. Niektórzy widzą w nim narzędzie do rozrywki, inne z nim zarabiają. I pierwszy, i drugi bardzo ważny wskaźnik wydajności. Szybkość pracy komputera zależy od wielu cz...

Jak скрафтить зельеварку w "Майнкрафте": instrukcja

Jednym z najważniejszych aspektów "w Ciemności" jest tworzenie mikstur. Sama gra jest już dawno stała się kultowa wszechświata, co zrodziło wiele klonów, a użytkownicy wolą albo zajmować się twórczością, albo przechodzić fabuły ka...

Jak zrobić arkusz w programie Publisher? Tworzenie i opis

Wydanie broszury ó jest to skuteczny sposób prezentowania informacji o produkcie, firmie lub usługach. Do ich tworzenia dobrze nadaje się program Microsoft Publisher. Opanować jej nie jest trudne. Dalej w artykule podamy in...

Jaką криптовалюту teraz opłaca майнить na komputerze?

Obecnie na świecie obserwuje się prawdziwy криптовалютный boom. Po tym jak btc pobił rekord kosztów na światowej giełdzie, wszyscy nagle chcieli go майнить. Jednak to nie jest takie proste. Rzecz w tym, że właśnie w tej kryptowalu...

Zanim rozważyć procedurę, jak następuje instalacja czcionek, użytkownik musi upewnić się, że jest mu naprawdę potrzebna. Wśród standardowych istnieje wiele interesujących opcji, którymi można ozdobić tekst lub obraz. Na przykład, ...

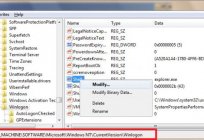

Usunięcie transparentu przez rejestr: instrukcja

Internet to ogromny plac zabaw, gdzie znajduje się niezliczona ilość różnorodnych treści. I nie zawsze strony internetowe i dokumenty są pozytywne treści dla użytkowników. W ostatnim czasie coraz częstsze są przypadki rozprzestrze...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!