Złośliwe oprogramowanie. Program do usuwania złośliwego oprogramowania

Tak Więc, temat naszej dzisiejszej rozmowie - malware. Dowiemy się, co to jest, jak się one przejawiają się na komputerach, w jaki sposób można "podnieść" tę zarazę, a także sklasyfikować wszystkie ich na niebezpieczeństwo. Ponadto, spróbujmy zrozumieć, w jaki sposób będzie można je usunąć z systemu operacyjnego raz na zawsze. Jakie programy pomagają nam w tym? Które z nich najlepiej radzą sobie z tym zadaniem? O tym wszystkim teraz będzie mowa.

Jakie są

Zacznijmy od tego, że dowiemy się, jakie są złośliwe oprogramowanie. Przecież od tego, w większości zależy i leczenie komputera. Do każdej заразе ma własne podejście, które pomaga rozwiązać główny problem.

W Ogóle złośliwe oprogramowanie to jakaś aplikacja stworzona w celu zniszczenia systemu operacyjnego, a także uzyskać dostęp do prywatnych danych użytkownika. Plus do wszystkiego, główną cechą jest spowodowanie szkody do komputera. Tak, że będzie musiał ciężko pracować, aby zabezpieczyć się od tej zarazy.

Złośliwe oprogramowanie, jak już zostało powiedziane, można sklasyfikować. Przy czym w tej samej klasyfikacji, można określić stopień zagrożenia, lub innej aplikacji. Niech zapozna się z wami wszystkimi typami.

Pierwsza opcja - to jest spam. Najmniej niebezpieczne, choć paskudne wirusy (malware), które tylko mogą się spotykać. Zazwyczaj skierowane na pokaz licznej reklamy i zaśmiecania procesora swoimi zadaniami. Czasami może wykraść prywatne dane.

Drugi typ wirusa - to robaki. Też bardzo "cichy" zaraza. Zwykle dostaje się na komputer w celu własnej hodowli. Plus, jak i w poprzednim przypadku, są one obciąża cpu. Konsekwencją staje się притормаживание pracy komputera. Nie jest krytyczna, ale nieprzyjemne.

Bardziej:

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Jak dodać muzykę w iTunes: trzy proste sposoby

Telefony komórkowe kilku lat przekształciliśmy się z zwykłego narzędzia komunikacji w gadżety, które zastępują konsole do gier, książki, wideo i odtwarzaczy audio. A jeśli nie tak dawno muzykę można było po prostu pobrać z witryn internetowych i usta...

Następujące złośliwe oprogramowanie - konie trojańskie. Są one najbardziej niebezpiecznych obiektów. Niszczą system operacyjny, miot centralny procesor komputera, kradzież danych osobowych... W sumie "reprezentacja galimatias" wszystkich złośliwych aplikacji. Od nich należy natychmiast usunąć.

Ostatni wariant, który może spotkać, to szpiedzy. Skierowane na kradzież danych osobowych. Czasami mogą zniszczyć system operacyjny i rozmnażać się. Nie jest to szczególnie niebezpieczne dla użytkownika i komputera, ale dla danych to duże zagrożenie. System jest dobra i niezawodna ochrona przed złośliwym oprogramowaniem, aby zapisać wszystkie dokumenty w jednym kawałku.

Gdzie mieszkają

Cóż, poznaliśmy się z tobą z klasyfikacją, a także stopień zagrożenia całej komputerowej infekcji, z którymi może zmierzyć się współczesny użytkownik. Teraz warto dowiedzieć się, jak następuje rozprzestrzenianie się złośliwego oprogramowania, a także gdzie można się z nimi spotkać.

Pierwszy lider na naszej liście - to podejrzane reklamy w sieci World wide web. Na przykład zdanie pobrania za darmo książki, która nauczy cię, jak zarabiać miliony za 2 tygodnie. Czasami wystarczy po prostu przejść na link lub banner, jak komputer będzie zainfekowany.

Także wirusy i złośliwe programy są stale obecne na nielegalnych stronach internetowych, zasobów intymnego charakteru, torrent i tak dalej. Podobnie jak w poprzednim przypadku, wystarczy odwiedzić naszą stronę internetową i zaraza już będzie siedzieć na komputerze. Najczęściej, nawet najlepszy program antywirusowy nie będzie w stanie pomóc zapobiec infekcji.

Trzecie miejsce zajmują różnych menedżerów pobierania. Są one zazwyczaj pobierają na komputer jakiś dokument, a następnie "kolejki" ustawiają niebezpieczną zawartość. Staraj się nie szczególnie często korzystać z takimi menedżerami. Lepiej poczekać jakiś czas i przesłać dokument za pomocą przeglądarki - tam przynajmniej jest jakaś ochrona jest już dostępny. Nie jest szczególnie dobra, ale jednak w większości przypadków naprawdę pomaga nam.

Czasami złośliwe programy są dystrybuowane za pośrednictwem korespondencji e-mail. Można przejść w dokonane ci nieznane list - i gotowe! Lepiej powstrzymać się od czytania niejasnych komunikatów, jeśli nie wiesz, skąd to się dokładnie nadszedł.

Przejaw

No cóż, a teraz nadszedł czas, aby dowiedzieć się, w jaki sposób można zrozumieć, że twój komputer jest zainfekowany. Przecież właśnie to pomaga nam czas zacząć myśleć, jak usunąć złośliwe oprogramowanie z komputera. Należy zauważyć, że na wielu "sygnały" użytkownicy przestali zwracać uwagę. Teraz przypomnimy o nich, aby nic nie przeoczyć.

Pierwszy wyraźny objaw to pojawienie się hamulców na komputerze. Wszystko to ze względu na obciążenie procesora. Chociaż takie zachowanie może być spowodowane banalne systemowych niepowodzeniem. Tylko lepiej jeszcze raz sprawdzić dokumentację i sprawdzić komputer w poszukiwaniu wirusów.

Drugi sygnał - pojawienie się nowych treści na komputerze. Przy tym nie chodzi tylko o tym oprogramowaniu, który nie instalowałeś. A czasami w ogóle nie słyszeli o istnieniu tego. Uruchomić takie nie warto, a już tym bardziej próbować działać w nich.

Dalej jest pojawienie się spamu i reklam w komputerze, a także zmiana strony startowejtwojej przeglądarki. W tym przypadku należy natychmiast bić na alarm, bo u ciebie na pewno jest jakaś wpadka. Ochrona przed złośliwym oprogramowaniem, najwyraźniej dała się zawiesza i przegapiłam jakiś wirus.

Także w komputerze mogą wystąpić różne błędy i problemy. Tu i błędy w aplikacjach, jak i automatycznie wyłączanie/restart i jeszcze bardzo dużo tego typu "niespodzianek". Na to należy zwrócić szczególną uwagę.

Jak usuwać: antywirus

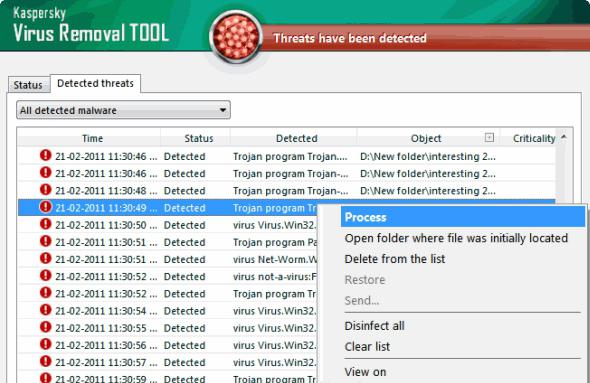

Teraz nadszedł czas, aby dowiedzieć się, jakie są programy do usuwania złośliwego oprogramowania. Pierwsze aplikacje, z którymi się poznamy, to antywirus. Niniejsze oprogramowanie jest skierowane na wyszukiwanie i usuwanie проникшей infekcji na komputerze, a także na zapewnienie niezawodnej ochrony systemu operacyjnego.

- Szczerze mówiąc, antywirusy teraz bardzo, bardzo dużo. Każdy użytkownik może zainstalować sobie ten, który podoba się konkretnie do niego. Zasadnicza różnica w nich nie ma. Jednak najlepszym sposobem, aby poradzić sobie ze swoją pracą Dr.Web, Nod32, Avast. Jak podkreślają wielu użytkowników, to właśnie te antywirusy szybko odkrywają infekcji, a następnie usunąć ją, zadając systemie operacyjnym co najmniej szkód.

Антишпионы

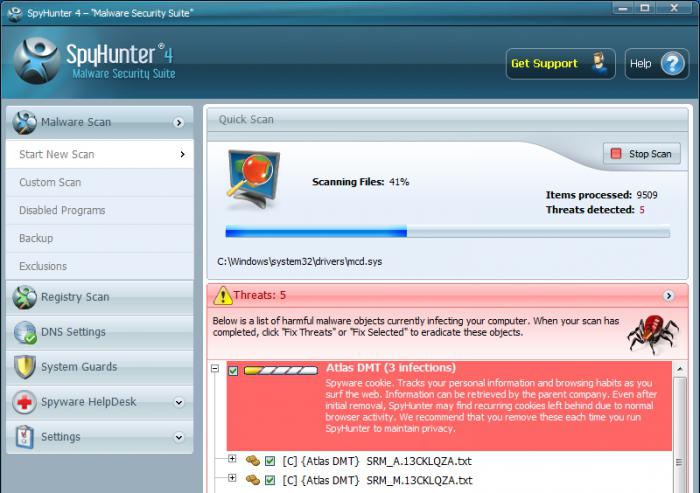

Drugi sojusznik w walce z wirusami to program antyspyware. W odróżnieniu od programu antywirusowego, działanie takich treści skierowane na wykrywanie i usuwanie wirusów komputerowych-spyware. Żadnych trojanów nie znajdą. Zazwyczaj są używane po antywirusowe na komputerze.

Program do usuwania złośliwego oprogramowania jest bardzo rozległe. Jednak wśród nich można wyróżnić jednego lidera, który doskonale wyszukuje i usuwa spyware w systemie. To SpyHunter.

Wystarczy pobrać, zainstalować i aktywować sobie najnowszą wersję oprogramowania. Po tym uruchom aplikację, należy skonfigurować skanowanie i uruchom go. Następnie usuń wszystko, co stwierdzono (do tego pojawi się specjalny przycisk). Oto i wszystko. Aplikacja znajduje się w wolnym dostępie, a także posiada prosty i intuicyjny interfejs.

Do rejestru

Czasami wirusy i spyware wyznaczonym w rejestrze komputera. To znacznie utrudnia proces gojenia. Co można zrobić w tej sytuacji?

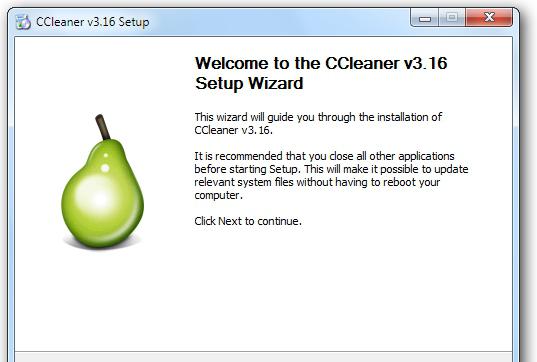

Oczywiście, można samemu wyczyścić rejestr od wirusa. Ale najlepiej jest wykorzystać do tego celu specjalne narzędzia. Na przykład, CCleaner. Z jej pomocą można łatwo просканируете komputer, a następnie wyczyścić wszystkie "zbędne" i niebezpieczne dane znajdujące się w rejestrze systemowym.

Do tego pobierz, zainstaluj, uruchom i skonfiguruj program. Po uruchomieniu w lewej części ekranu, należy pola zaznacz wszystkie partycje dysku twardego, a także przeglądarki. Po tym kliknij na "analizę", a następnie na "czyszczenie". Oto i wszystko. Dość łatwe i proste. Z tej aplikacji poradzi sobie nawet początkujący użytkownik.

Usuwamy programy

Oczywiście, wszystko, co zostało opisane powyżej, to piękne kroki w celu usunięcia wszystkich pochylonych nad systemem wirusów. To prawda, one nie powinny być ograniczone. Dowiedzmy się, jakie kroki należy podjąć, jeśli nagle masz pojawił się jakiś komputerowy wpadka w systemie.

Oczywiście, to usunięcie wszystkich zbędnych programów na komputerze. Przy tym szczególną uwagę należy zwrócić na zapewnienie treści, który pojawił się po infekcji systemu. Aby się uwolnić od niego musiał użyć "Panel sterowania". Tam znajdź "Instalowanie i usuwanie programów", a potem poczekaj na прогрузки listy tylko zainstalowanej zawartości. Dalej - znajdź coś, co było "samo z siebie", wybrać pozycję i kliknij na "usuń". To wszystko.

Kończy walkę

Dzisiaj rozmawialiśmy z tobą o szkodliwych programach, które zostały sklasyfikowane i zrozumieli, jakie cechy odróżniają zdrowy komputer od zainfekowanego. Ponadto zapoznali się z najbardziej popularnymi programami do usuwania komputerowej zarazy.

W Ogóle, wszystkie uzdrowienie systemów operacyjnych sprowadza się do następującego algorytmu: usuwane są wszystkie zainstalowane aplikacje (innych firm), sprawdza się system przy pomocy programu antywirusowego, dalej skanowane антишпионами, po - do czyszczenia rejestru. Kończy się wszystko proste ponownym uruchomieniem komputera. W ten sposób wszystkie problemy zostały rozwiązane.

Article in other languages:

AR: https://tostpost.com/ar/computers/12789-malware-software-for-malware-removal.html

DE: https://tostpost.com/de/computer/22905-malware-programm-zum-entfernen-von-malware.html

En: https://tostpost.com/computers/20654-malware-software-for-malware-removal.html

HI: https://tostpost.com/hi/computers/12802-malware-software-for-malware-removal.html

JA: https://tostpost.com/ja/computers/12809-malware-software-for-malware-removal.html

ZH: https://tostpost.com/zh/computers/13542-malware-software-for-malware-removal.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Micros...

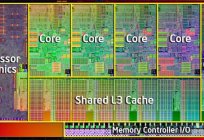

Procesor Intel Core I5-2400: charakterystyki i opinie. Jak podkręcić procesor Intel Core I5-2400?

Idealne połączenie wydajności i ceny – to Core i5 2400. Właśnie o parametrach i możliwościach tego półprzewodnikowych rozwiązania pójdzie dalej mowa.Że z jego pomocą można zrobić i na jaki segment rynku układ ten jest skiero...

Jak w "Skyrim" stać się Najwyższym królem? Mody do Skyrim

Mimo, że "Skyrim" szybko zdobył popularność po wydaniu, wielu graczy, którzy podkreślali, że w nim nic do roboty. Wielki i wspaniały świat, ale zupełnie pusty. Przechodząc zadania fabuły i niektórych frakcji, gracz rósł w oczach i...

Talia dla 3 arena Clash royale. Wskazówki dotyczące montażu

W wielu internetowych projektach ludzie nie chcą na tym poprzestać. W Clash royale 3 arena (Barbarzyńców) jest pierwszym wyzwanie na drodze początkujących. Mimo, że to nawet nie połowa drogi do topu, to właśnie od tego momentu, od...

Jak przejść 212 poziom "Planety klejnotów". Porady

Gra z gatunku «trzy w rzędzie» z elementami budowy, rozpowszechnianych za pośrednictwem App Store, nosi nazwę «Planeta Klejnotów». Jak przejść 212 poziom ó pytanie, które często zadają gracze. Kilka ...

Jak ustawić skórkę na "Кристаликс" w "Майнкрафте"

«Кристаликс» to jeden z najbardziej popularnych i ulubionych serwerów ów Ciemności». Tu jest wszystko, co jest potrzebne do udanej i przyjemnej gry. Kompetentny personel, różnorodność światów, ogromna iloś...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!