Now - 18:18:54

L2TP-połączenie - co to jest? Jak skonfigurować L2TP-połączenie

Dzisiaj łączenia się z internetem przez sieć lan lub wirtualnej sieci opartych na technologii bezprzewodowej stały się bardzo popularne i wśród zwykłych użytkowników, jak i wśród klientów korporacyjnych. Nic dziwnego, bo podczas instalacji takiego bezpiecznego połączenia zapewnia najlepsza ochrona przesyłanych i odbieranych danych, a mówiąc prościej, wychodzącego i przychodzącego ruchu. Jednym z najbardziej popularnych typów można nazwać wykorzystanie protokołu L2TP-połączenia. Co to jest i jak skonfigurować połączenie na jego podstawie samodzielnie, dalej i proponuje zrozumieć. Zasadniczo nic takiego, co by różniło się od tworzenia zwykłego połączenia oparte na technologii bezprzewodowych, nie ma tu jednak wiele specjaliści radzą, aby spełnić kilka warunków i wziąć pod uwagę kilka wskazówek, aby uniknąć typowych błędów.

L2TP-połączenie: co to jest?

Na początek zastanów się, co sobą reprezentuje ten typ połączenia z internetem lub w sieci z wykorzystaniem właśnie tego rodzaju dostępu. Faktycznie protokół L2TP jest jedną z odmian instalacji dostępu do internetu w oparciu o sieci VPN z użyciem tzw. tunelowania.

Po podłączeniu komputerów do internetu w ten sposób zapewniona jest maksymalna możliwa prywatność. I osiąga się to nie tylko dlatego, że dostęp do tunelu jest zablokowany, ale i dlatego, że wszystkie dane na wejściu i na wyjściu są szyfrowane. Plus – dostępność przesiewanie kluczy z obu stron. Innymi słowy, nie wiedząc automatycznie generowanych kluczy, kradzieży lub wyświetlić informacje nikt nie może. Poza tym, jak już wiadomo, ona jest w postaci zaszyfrowanej.

Bardziej:

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Jak dodać muzykę w iTunes: trzy proste sposoby

Telefony komórkowe kilku lat przekształciliśmy się z zwykłego narzędzia komunikacji w gadżety, które zastępują konsole do gier, książki, wideo i odtwarzaczy audio. A jeśli nie tak dawno muzykę można było po prostu pobrać z witryn internetowych i usta...

Wymagane warunki do pracy połączenia

Ale to były tylko krótkie informacje teoretyczne, że tak powiem, dla ogólnego rozwoju. Teraz przejdźmy do praktycznych działań i rozważyć korzystanie L2TP-połączenia. Co to za technologia, myślę, że trochę się jasne, że podstawowe kroki tworzenia takiego połączenia od standardowego ustawienia sieci VPN praktycznie niczym się różnić nie będzie.

Jednak przed tym, jak zajmować się takimi działaniami, należy zwrócić uwagę na kilka podstawowych elementów, bez przestrzegania których tworzone połączenie nie jest coś, co nie będzie działać, nawet go utworzyć się nie uda. Podstawowe kryteria są następujące:

- System operacyjny niż Windows Vista (zalecane), choć w XP konfiguracja też jest możliwe;

- Posiadanie adresu serwera firmowego, do którego zakłada się połączyć;

- Posiadanie loginu i hasła do logowania się w sieci.

Początkowy etap tworzenia połączenia

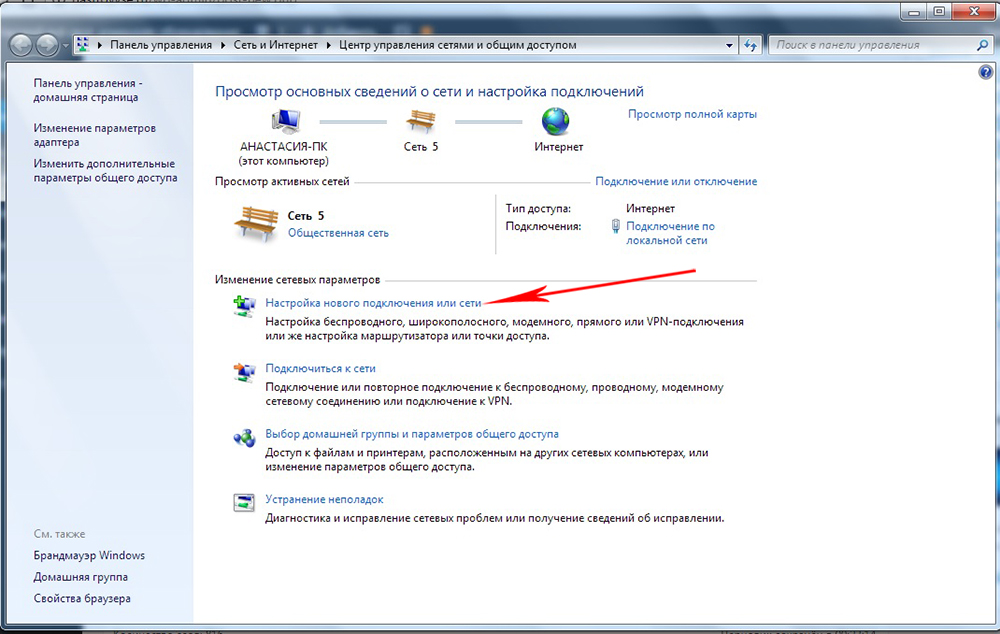

Tak Więc, najpierw należy zalogować się w óCentrum sieci i udostępniania» (budzą w tej sekcji można albo z standardowym ów Panelu sterowania», albo poprzez menu prawym przyciskiem myszy na ikonę sieci w zasobniku systemowym (na lewo od zegara i daty).

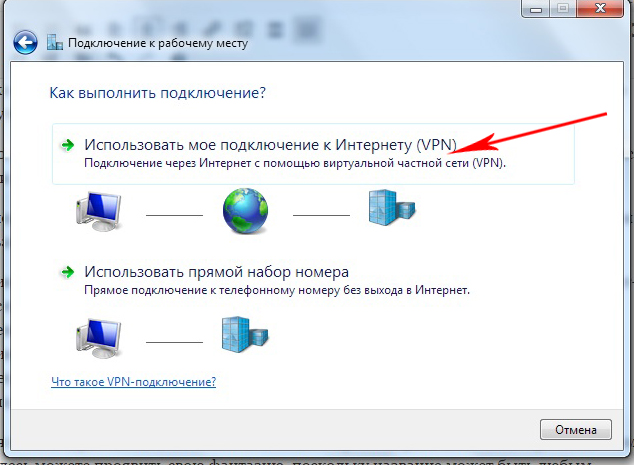

Tu należy użyć hiperłącza tworzenia nowego połączenia sieciowego i wybrać połącz z miejscem pracy. Następnie zostanie wyświetlony monit o użycie lub istniejące połączenie przez VPN, albo bezpośrednie wybieranie numeru.

Wybierz pierwszy, ponieważ korzystanie z drugiego ma sens tylko wtedy, gdy komunikacja odbywa się za pośrednictwem operatora sieci komórkowej z wykorzystaniem modemu.

Dalej pytanie o tym, jak skonfigurować L2TP-połączenie, zakłada wybór odroczonego połączenia, a nie natychmiastowej zabudowy komunikacji (takie działanie jest zalecane, ale nie obowiązkowe nie jest, i jednego rozwiązania na ten temat nie ma).

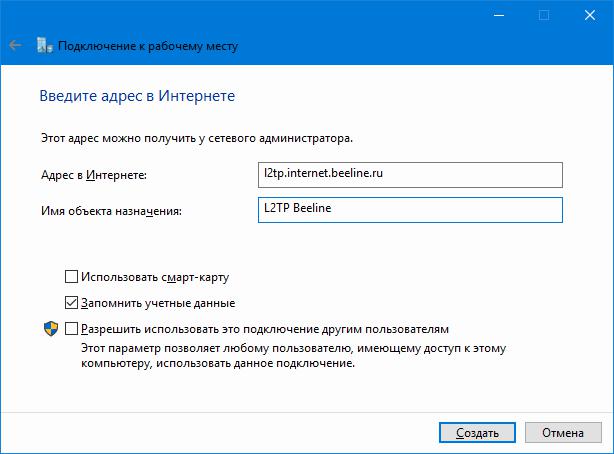

Na następnym etapie zachować szczególną ostrożność, ponieważ dokładność wprowadzania adresu serwera odgrywa tu kluczową rolę. Wpisz adres, wpisz dowolną nazwę nowego połączenia (typ miejsca docelowego), po czym pola umieścić pole na zapamiętanie wprowadzonych danych (to uwolni cię od ciągłego wprowadzania danych przy kolejnych wejściach). Następnie wystarczy nacisnąć przycisk tworzenia połączenia, po czym pojawi się ono w sekcji ustawień sieciowych i w zasobniku systemowym.

Ustawienia L2TP-połączenia: ustawianie typu VPN

Teraz najważniejsze. Nowe połączenie to wydaje się być stworzona, ale bez dodatkowych ustawień pracować może ono poprawnie.

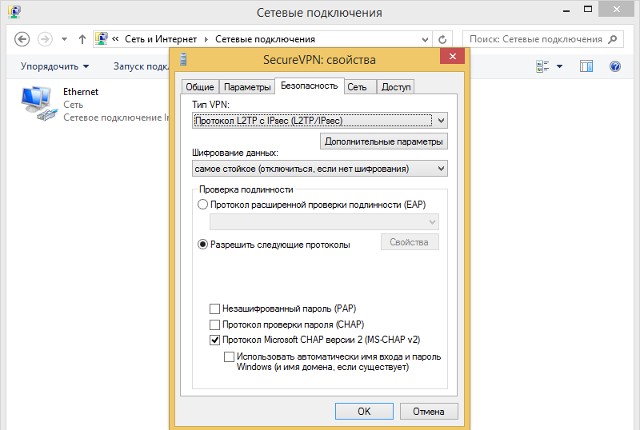

Użyj właściwości połączenia poprzez menu prawym przyciskiem myszy, a następnie na karcie bezpieczeństwa dla typu połączenia L2TP wybierz tytułowy protokół z IPsec (poziom ochrony). To też jest wymagany parametr. Wszystkie pozostałe ustawienia niezbędne do korzystania z domyślnego, w zasadzie, można pozostawić bez zmian.

Czasami na niektórych nietypowych modelach routerów będzie trzeba w ustawieniach interfejsu www określić typ połączenia PPTP, L2TP, jednak w przypadku zwykłych routerów ADSL i modemów takie działania nie są wymagane.

Ewentualne błędy i awarie

Co do wystąpienia błędów i awarii przy konfiguracji połączenia z internetem przez utworzone połączenie, tu problemów może być tyle, ile chcesz. Najważniejsza jest w zwykłej nieuwagi użytkownika, który po prostu źle wpisał adres serwera lub wprowadził nieprawidłowe login ihasło.

Drugi punkt, na który należy zwrócić uwagę, - właściwości protokołu IPv4. W jego opcjach i ustawieniach obowiązkowo musi być określona automatyczne uzyskiwanie wszystkich adresów, w tym adresów IP i DNS. Ponadto, dla adresów lokalnych powinno być wyłączone korzystanie z serwera proxy. Należy pamiętać, że ze statycznym IP bezprzewodowe technologie pracować nie chcą. Jedyna opcja – połączenie kilku terminali połączonych w lokalną lub wirtualną sieć przez jeden L2TP-serwer (w tym przypadku loginy i hasła przypisane każdym samochodzie).

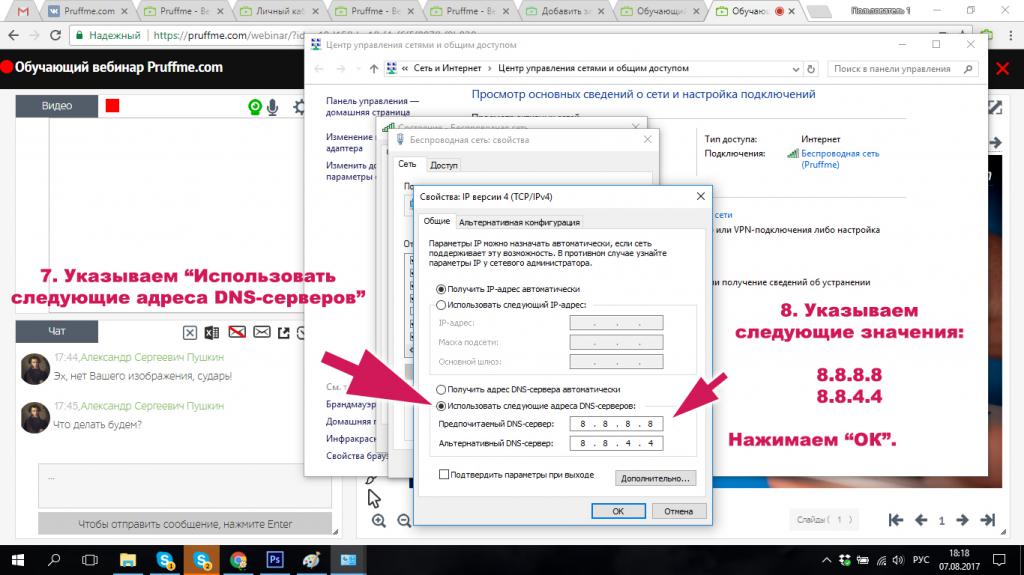

W Końcu, jeśli taka sformułowania pytania pojawiają się błędy, spróbuj skorzystać z darmowych adresów DNS dla preferowanego i alternatywnego serwera, dostarczone przez, na przykład, Google (skróty czwórek i ósemek).

Zamiast posłowia

To jest w rzeczywistości, i wszystko, co dotyczy L2TP-połączenia. Co to za technologia i jak ustawić odpowiednie połączenie, wydaje się już jasne. Jeśli przyjrzeć się bliżej na praktyczne działania, wszystkie one stanowią standardową procedurę tworzenia połączenia VPN. Różnica polega tylko na tym, że koniecznie trzeba podać adres odpowiedniego serwera i wybrać protokół z preferowanym poziomem ochrony. Konfiguracji routerów w niniejszym materiale nie zostały uznane za ważne, ponieważ w większości przypadków można to zrobić bez ich zmiany.

Article in other languages:

HI: https://tostpost.com/hi/computers/20487-l2tp---l2tp.html

KK: https://tostpost.com/kk/komp-yuterler/36478-l2tp-zhal-au-degen-m-z-ne-alay-l2tp-baylanys.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Micros...

Czy można zainstalować "Вайбер" na komputer? Opis sposobów

Viber – jeden z najbardziej popularnych komunikatorów internetowych dla urządzeń mobilnych. Oprócz tego, możesz korzystać z usługi nie tylko ze smartfonów i tabletów, ale i na komputerach osobistych. Zobaczmy, czy można zain...

Zewnętrzna karta graficzna. Marzenia graczy stają się rzeczywistością

Rozwój technologii komputerowych, gwałtowne rozprzestrzenianie się Internetu i dostępnych środków jej możliwości stawia nowe wymagania dla komputerów osobistych. Wraz z plikami systemami przeznaczonymi tylko do użytku stacjonarneg...

Binkw32.dll: co to jest i jak usunąć błąd związany z tym plikiem?

Gry wymagają nie tylko mocy komputerów, ale i obecność wszystkich niezbędnych do prawidłowego wyświetlania rozgrywki i cech graficznych elementów. Czasami bez nich gra uruchamia się, ale wyświetla się nie tak, jak intencją autora,...

Asembler – polecenia dla początkujących niskiego poziomu programistów

Wszystkie polecenia mogą być wykonywane tylko za pomocą języka maszynowego. Asembler-zespołu – symboliczne przedstawienie tego języka. Z jego pomocą piszą małe, ale bardzo szybkie programy. Ale, bez względu na ich wielkość, ...

Opisz system przechowywania plików na dysku. Organizacja systemu plików

Jeśli szukasz informacji na temat óopisz system przechowywania plików na dysku», to jesteś na dobrej drodze! Wszelkie dane, które istnieją na komputerze, powinny być dostępne przy kolejnym użyciu. Ale jak jest realizo...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!