Now - 18:10:39

بروتوكول SIP: وصف

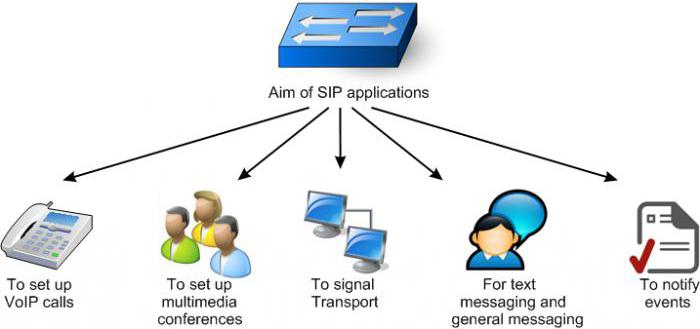

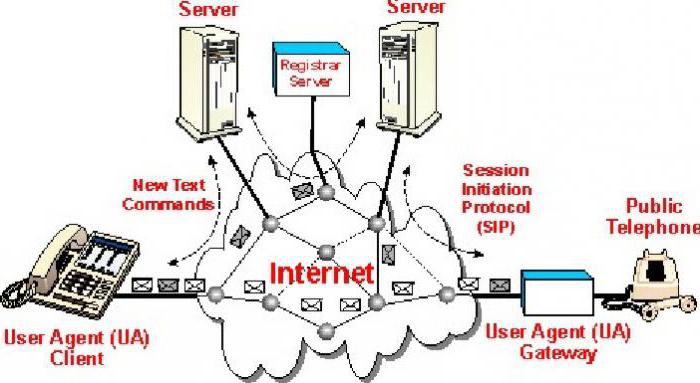

بروتوكول بدء الجلسة (SIP) هو بروتوكول الإشارات والتحكم في دورات الاتصالات المتعددة الوسائط. التطبيقات الأكثر شيوعا في الإنترنت الهاتفية الصوتية و مكالمات الفيديو والرسائل الفورية عبر شبكات IP (بروتوكول الإنترنت).

أنها تحدد الرسائل التي يتم إرسالها بين نقاط النهاية وتنظيم إنشاء إنهاء وغيرها من العناصر الأساسية الدعوة. بروتوكول SIP ، ووصف والتي عرضت أعلاه ، يمكن استخدامها لإنشاء وتعديل وإنهاء دورات تتكون من واحد أو أكثر من تيارات البيانات متعددة الوسائط. وهو مستوى التطبيق البروتوكول. مصممة لتكون مستقلة الأساسية طبقة النقل. وبعبارة أخرى, هذا البروتوكول هو النص القائم على دمج العديد من العناصر من HTTP (Hypertext Transfer) و بروتوكول نقل البريد البسيط (SMTP).

بروتوكول SIP – ما هو ؟

SIP يعمل جنبا إلى جنب مع العديد من التطبيقات الأخرى بروتوكولات الطبقة التي identificeret ونقل الوسائط المتعددة الدورة. تحديد تنسيق البيانات وسائل الإعلام يتحقق بالتزامن مع الدورة وصف بروتوكول (SDP). لنقل الوسائط المتعددة تيارات الصوت, الفيديو, – وهو عادة ما يستخدم بروتوكول النقل في الزمن الحقيقي (RTP) أو وضع آمن (SRTP). من أجل نقل آمن رشفة يمكن أن تكون رسائل مشفرة باستخدام أمان طبقة النقل (TLS).

تاريخ التنمية

بروتوكول SIP وضعت أصلا من قبل مجموعة من الخبراء في عام 1996. كانت موحدة في RFC 2543 في عام 1999 (SIP 1.0). في تشرين الثاني / نوفمبر 2000 تم قبول إشارة من 3 GPP البروتوكول الدائم عنصر من IP Multimedia Subsystem العمارة (IMS) على الوسائط المتعددة تدفق الخدمات في مجال الملكية الفكرية المستندة إلى الأنظمة الخلوية. أحدث إصدار (SIP 2.0) في RFC 3261 صدر في حزيران / يونيه 2002. مع بعض الإضافات والتحسينات يتم استخدامه في الوقت المناسب.

المزيد

طابعة سامسونج SCX-3405: دليل المستخدم والمواصفات استعراض

سوق التكنولوجيا الفائقة هو زيادة المنافسة. بسبب هذا, وتحاول كل من الشركة المصنعة الجهاز الخاص بك لجعل الأكثر وظيفية وجميلة وغير مكلفة. يجب أيضا أن تكون موجودة في أي خصوصية.واحدة من أكبر الشركات في السوق العالمية – سامسونج – قررت التركيز ع...

T-28. T-28 (عالم الدبابات). T-28: صور

T-28 – هذا شعبية خزان السوفياتي ، والتي تتمثل في المعروف على الانترنت لعبة العالم من الدبابات. بالنسبة لمعظم اللاعبين والجهاز هو عابر ، ولكن هذا يرجع فقط إلى حقيقة أن ليس كل تقييم قدرة هذا النموذج. إذا ما تم تناوله ببراعة ، خزان يتحول إلى ورطة ...

كما في "Skyrim" إلى التركيز osculatorium: يمر

اليوم سوف نتحدث معك عن كيف في "Skyrim" إلى التركيز osculatory. أيضا, دعونا نحاول فعلا أن نفهم أين هذه المهمة و لماذا نحن في حاجة إليها. لأن العالم لعبة The Elder Scrolls هو مكان حيث يمكنك الحصول على المغامرات.نبدأحسنا, قبل التفكير في "Skyrim" إلى الت...

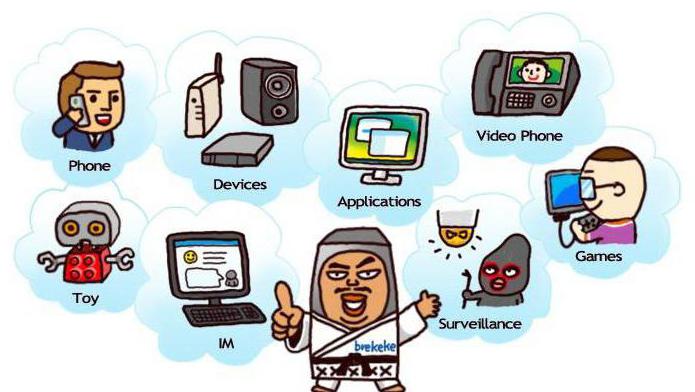

على الرغم من أن الأصل في بروتوكول SIP صمم على أساس الخدمات الصوتية. اليوم وهو يدعم مجموعة واسعة من التطبيقات, بما في ذلك الفيديو ، تدفق وسائل الاعلام, المراسلة الفورية, نقل الملفات و الفاكس عبر بروتوكول الإنترنت والألعاب عبر الإنترنت.

بروتوكول SIP – وصف وتشغيل

بروتوكول بدء الجلسة يعتمد على الأساسية بروتوكول النقل. أنه يعمل على بروتوكول التحكم بالإرسال (TCP) بروتوكول مخطط بيانات المستخدم (UDP) أو بروتوكول التحكم في الإرسال تدفق (SCTP). أنها يمكن أن تستخدم لنقل البيانات بين الطرفين (الإرسال) المتعدد الدورة.

فقد عناصر التصميم على غرار الاستعلام نموذج HTTP الصفقة. كل هذه العملية يتكون من طلب العميل أن يقوم باستدعاء أسلوب معين أو وظيفة على الملقم و إجابة واحدة على الأقل. بروتوكول SIP إعادة استعمال معظم حقول رأس, ترميز قواعد رموز حالة HTTP توفير للقراءة تنسيق النص.

كل مورد شبكة بروتوكول بدء الجلسة-وكيل المستخدم أو صندوق البريد الصوتي – المعترف بها باستخدام التوزيع معرف معرف (URI) ، استنادا إلى المعيار العام جملة تستخدم أيضا في خدمات الويب و البريد الإلكتروني. URI مخطط تستخدم SIP هو سلسلة منطقية من: اسم المستخدم: كلمة المرور @ host: port.

نهج الأمان

إذا كنت في حاجة الى تأمين نقل البيانات المخطط ينص على أن كل من عناصر الشبكة الطلب على توجيهك إلى المجال الهدف يجب أن يكون مضمون مع أمن طبقة النقل (TLS). الخطوة الأخيرة من "الملقم الوكيل" إلى المجال الهدف والالتزام تعمل وفقا المحلية إعدادات الأمن. TLS يحمي ضد المهاجمين الذين يحاولون التقاط البيانات في هذه اللحظة من تاريخ تقديمها. ولكنها لا توفر الأمن الحقيقي و يمكن منع تتبع و سرقة المعلومات. كيف بروتوكول SIP, المنافذ التي يجب أن يقترن بشكل أمن يعمل مع شبكة أخرى ؟

يعمل بالتنسيق مع العديد من البروتوكولات الأخرى و هو يشارك إلا في إشارات جزء من الدورة الاتصال. رشفة العملاء عادة ما تستخدم TCP أو UDP مع أرقام المنافذ 5060 أو 5061 للاتصال رشفة خوادم أخرى رشفة النهاية. بورت 5060 تستخدم عادة غير مشفرة إشارات المرور في حين أن ميناء 5061 عن كثب “أصدقائي” مع أمن طبقة النقل (TLS).

ما هو ؟

أدق إجابة السؤال “بروتوكول SIP – ما هو ؟ ", يجب أن نفهم لماذا يتم استخدامه. وعادة ما تستخدم لتكوين ونقل الصوتية أو مكالمات الفيديو. فإنه يسمح لك لتعديل القائمة المكالمات. التعديل يمكن أن تنطوي على تغيير عناوين أو الموانئ ، ودعوة إلى المحادثة أكثر المشاركين إضافة أو إزالة تيارات البيانات متعددة الوسائط. رشفة أيضا العثور على التطبيقات في تطبيقات الرسائل والخدمات الحدث الاشتراك و الإعلام.

مجموعة من رشفة القواعد المرتبطة مع فريق مهام هندسة إنترنت (IETF) يحدد دليل المستخدم لمثل هذه التطبيقات. Videophotography صوت رسالة التطبيقات هاجروا إلى بروتوكول آخرتطبيق البرنامج في الوقت الحقيقي نقل بروتوكول (آر تي بي). إعدادات-أرقام المنافذ والبروتوكولات الترميز – على وسائل الإعلام هذه الجداول يتم تحديدها والاتفاق عليها باستخدام وصف بروتوكول الدورة (SDP), والتي يمكن نقلها إلى الجسم دفعة بروتوكول بدء الجلسة (مثل SIP-T).

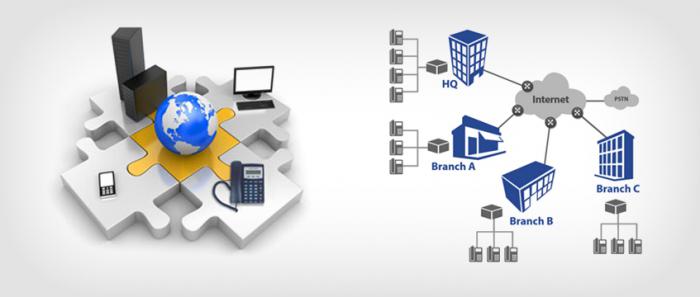

الرئيسية احتمال تطوير البروتوكول هو أنه يحتاج في المستقبل لضمان تركيب نظام الإنذار و الدعوة الملكية الفكرية الاتصالات على الأساسيات التي من شأنها دعم supersaber من التعامل مع المكالمات الوظائف و الخيارات الموجودة في شبكة الهاتف العامة (PSTN). فإنه في حد ذاته لا تعريف لهم. بل ينظم فقط اتصل الإعداد و الإشارات. جميع الإجراءات الرامية إلى تنفيذ هذه هاتف العمليات (أي الطلب ، والعودة نغمات رنين أو إشارة مشغول) ، يتم تنفيذها من خلال خوادم بروكسي و وكلاء المستخدم. تنفيذ و مصطلحات مختلفة في بلدان مختلفة ، لكنها تعمل على نفس المبدأ.

قيمة الهاتف

شبكة الهاتف باستخدام بروتوكول SIP ويمكن أيضا تنفيذ العديد من أكثر تقدما التعامل مع المكالمات وظائف موجودة في نظام الإشارات 7 (SS7). على الرغم من أن كلا من هذه البروتوكولات هي مختلفة تماما. SS7 مركزي البروتوكول. يتميز المجمع المركزي هندسة الشبكات و “غبي” النهاية (الهواتف التقليدية). المسبار هو نوع البروتوكول "client-server”. ومع ذلك ، فإن معظم الأجهزة التي تدعم بروتوكول بدء الجلسة يمكن تنفيذ كل دور العميل والخادم. في عام ، البادئ من الدورة بمثابة العميل و المستفيد من دعوة لا وظيفة الخادم. وهكذا رشفة تنفذ مهام في التواصل النهاية ، على عكس التقليدية SS7 الميزات التي يتم تنفيذها في الشبكة.

رشفة يختلف اختلافا جذريا لأن تطور التكنولوجيا في الميدان وليس في صناعة الاتصالات السلكية واللاسلكية. بروتوكول SIP هو موحد و يتحدد أساسا من قبل فريق عمل هندسة اإلنترنت ، في حين أن آخرين (مثل H. 323) ترتبط تقليديا مع الاتحاد الدولي للاتصالات (الاتحاد الدولي للاتصالات).

عناصر الشبكة

رشفة يعرف وكلاء المستخدم ، وكذلك عدة أنواع من عناصر الشبكة من الملقم. اثنين SIP النهاية يمكن التواصل من دون أي تدخل البنية التحتية. ومع ذلك ، فإن هذا النهج في كثير من الأحيان غير عملي بالنسبة للدولة ، الذي يحتاج إلى خدمات الدليل البحث عن العقد في الشبكة. بروتوكول SIP التسجيل لا يمكن أن توفر مثل هذه الوظيفة.

"عامل المستخدم"

وكيل المستخدم (SIP UA) هو الشبكة المنطقية نقطة النهاية. فهي تستخدم لإنشاء أو تلقي الرسائل وبالتالي إدارة رشفة الدورة. رشفة UA يمكن أن تؤدي دور العميل "عامل المستخدم" (UAC) الذي يرسل المسبار طلبات الخادم (UAS) الذي يتلقى طلبات يعود رشفة الاستجابة. حتى UAC و UAS هو ممكن فقط في رشفة الصفقة.

الهاتفية

رشفة الهواتف ، في الواقع ، هو هتفية IP الذي ينفذ كل من العميل والخادم وظيفة SIP المستخدم العميل. وبالإضافة إلى ذلك فإنه يوفر الخيارات التقليدية من هاتف الاتصال الهاتفي ورد ورفض عقد/إزالة إعادة توجيه المكالمات.

رشفة قد تكون الهواتف تنفيذها باعتبارها الجهاز أو الهاتف الرقمي. كما أن الشركات المصنعة على نحو متزايد استخدام هذا البروتوكول كمعيار الهاتفية منصات (في السنوات الأخيرة – خلال 4G) ، التمييز بين الأجهزة والبرمجيات أساسيات رشفة الهواتف لا تزال غير واضحة. بالإضافة إلى عناصر من بروتوكول بدء الجلسة اليوم تنفذ في الوظائف الأساسية من برنامج جزءا لا يتجزأ من العديد من IP على أجهزة. أمثلة تشمل العديد من الأجهزة من نوكيا و بلاك بيري و بروتوكول SIP على الروبوت حاليا لا يمكن الاستغناء عنه.

في رشفة مثل HTTP, وكيل المستخدم قد تحدد نفسها باستخدام رسالة حقل رأس عامل المستخدم تتضمن وصفا نصيا من البرمجيات/الأجهزة/المنتجات. حقل user-agent يتم تمريرها في رسائل طلب. وهذا يعني أن تلقي SIP server ويمكن الاطلاع على هذه المعلومات. عناصر الشبكة بروتوكول بدء الجلسة في بعض الأحيان يمكن تخزين هذه المعلومات. وأنها يمكن أن تكون مفيدة في تشخيص مشاكل التوافق.

Article in other languages:

BE: https://tostpost.com/be/kamputary/9025-sip-pratakol-ap-sanne.html

DE: https://tostpost.com/de/computer/9025-sip-protokoll-beschreibung.html

En: https://tostpost.com/computers/9302-sip-protocol-description.html

ES: https://tostpost.com/es/los-ordenadores/9031-sip-protocolo-descripci-n.html

HI: https://tostpost.com/hi/computers/5072-sip-protocol-description.html

JA: https://tostpost.com/ja/computers/5069-sip.html

KK: https://tostpost.com/kk/komp-yuterler/9029-sip-hattamasy-sipattamasy.html

PL: https://tostpost.com/pl/komputery/9028-sip-protok-opis.html

PT: https://tostpost.com/pt/computadores/9024-o-protocolo-sip-descri-o.html

TR: https://tostpost.com/tr/bilgisayarlar/9033-sip-protokol-a-klama.html

UK: https://tostpost.com/uk/komp-yuteri/9029-sip-protokol-opis.html

Alin Trodden - مؤلف المقال ، محرر

"مرحبا ، أنا ألين الدوس. أنا أكتب النصوص ، وقراءة الكتب ، والبحث عن الانطباعات. وأنا لست سيئة في أقول لك عن ذلك. أنا دائما سعيد للمشاركة في مشاريع مثيرة للاهتمام."

أخبار ذات صلة

"مورتال كومبات X" للكمبيوتر: متطلبات النظام و مراجعة اللعبة

"مورتال كومبات X" – الجزء العاشر من الأسطوري لعبة القتال على مختلف المنصات. في الواقع, إذا كنت تأخذ كل تاريخ و فروع من سلسلة في المجموع سيتم الافراج عن أكثر من 15 مباريات كاملة. في هذه المقالة سوف تتعلم كل شيء عن "مورتال كوم...

الوضع في "أنت": أقوال جميلة عن مزاج جيد

تعبت من كثرة الأخبار السيئة في الشبكات الاجتماعية ؟ تريد لتزيين ملفك الشخصي مضحك والأصلي البيان ؟ ثم وضع في "أنت" ، التي تم جمعها في المادة سوف تساعدك مع هذا. في مزاج جيد ، كما نعلم ، الحياة أسهل.الحالة في "أنت": أقوال مضحكةأود أن...

على Atmega8. البرمجة Atmega8 للمبتدئين

Atmega8 هي الأكثر شعبية ممثلي عائلته. في العديد من الطرق أنهم مدينون ، من جهة ، وسهولة عملية ومباشرة هيكل آخر تماما وظيفة واسعة. تبدو هذه المادة في البرمجة Atmega8 للمبتدئين.معلومات عامةميكروكنترولر في كل مكان. يمكنك العثور عليها ...

كيفية جعل الغبار تصفية جهاز الكمبيوتر الخاص بك بيديك ؟

الغبار هو واحد من أهم الأعداء من أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة. فإنه يضع مروحة يستقر على أهمية "الشجاعة" ، بما في ذلك على المعالج ، وعدم السماح لهم بارد, و هو سبب كثرة الفشل. لمكافحة هذا هو دوري تنظيف وحدة النظام ، "حش...

كثيرة قد تكون مهتمة في هذه المسألة الهامة: كيفية إنشاء نقطة وصول Wi-Fi باستخدام الميزات القياسية من اليوم شعبية ويندوز 7 ؟ أود أن أقول بداية ما هذه التكنولوجيا. تحت Wi-Fi تعرف بعض الفرص في بناء اللاسلكية إذا السلكية قنوات الاتصال ...

"ستوكر: شركة سيئة": تمرير التعديلات

لعبة "ستوكر" كان واحدا من الأكثر نجاحا في الفضاء بعد الاتحاد السوفياتي في السنوات الأخيرة في معظم الحالات أنها لم تتلقى الكثير من الشهرة. ولكن "ستوكر" أصبحت مشهورة في جميع أنحاء العالم ، ولكن ليس هذا هو المهم. الشيء الأكثر أهمية ه...

تعليقات (0)

هذه المادة قد لا تعليق أول