Now - 04:24:07

SIP-protokół: opis

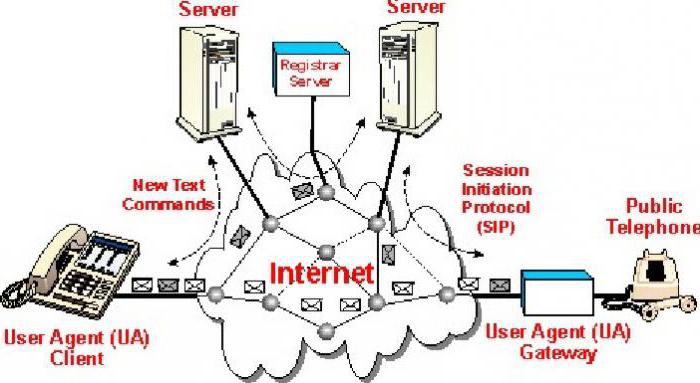

Session Initiation Protocol (SIP) jest to protokół do sygnalizacji i sterowania multimedialne sesje komunikacyjne. Najczęstsze zastosowania w telefonii internetowej – dla transmisji głosu i wykonywania połączeń wideo, a także komunikatorów w sieci IP (Internet Protocol).

Określa wiadomości, które są wysyłane między punktami końcowymi i regulują tworzenie, zawieszenie i inne istotne elementy połączenia. Protokół SIP, którego opis przedstawiono powyżej, może być używany do tworzenia, modyfikowania i kończenia sesji składających się z jednego lub wielu strumieni danych multimedialnych. Jest to protokół warstwy aplikacji. Zaprojektowany, aby być niezależnym od głównego pojazdu warstwy. Innymi słowy, jest to protokół na podstawie tekstu, który zawiera w sobie wiele elementów protokołu HTTP (Hypertext Transfer) i Simple Mail Transfer Protocol (SMTP).

SIP-protokół – co to jest?

SIP działa w połączeniu z kilkoma innymi protokołami warstwy aplikacji, które identyfikują i przekazują multimedialne sesji. Identyfikacja i dopasowanie graficzne danych uzyskuje się w połączeniu z Session Description Protocol (SDP). Dla transmisji multimedialnych strumieni ó głosu, wideo ó zazwyczaj wykorzystuje protokół transportowy rzeczywistym (RTP) lub tryb Secure (SRTP). Do bezpiecznego przesyłania wiadomości SIP może być zaszyfrowany przy użyciu TLS (Transport Layer Security).

Historia rozwoju

SIP-protokół został pierwotnie opracowany przez zespół specjalistów w 1996 roku. Był on został przyjęty w RFC 2543 w 1999 roku (SIP 1.0). W listopadzie 2000 r. został przyjęty jako sygnałowego protokołu 3 GPP i stałego elementu IP architektury Multimedia Subsystem (IMS) do strumieniowego przesyłania usług multimedialnych opartych na IP w systemach telefonii komórkowej. Najnowsza wersja (SIP 2.0) w specyfikacji RFC 3261 została wydana w czerwcu 2002 roku. Z pewnymi rozszerzeniami i światowość jest używany i w naszych czasach.

Bardziej:

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Microsoft. Co to jest jasn...

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

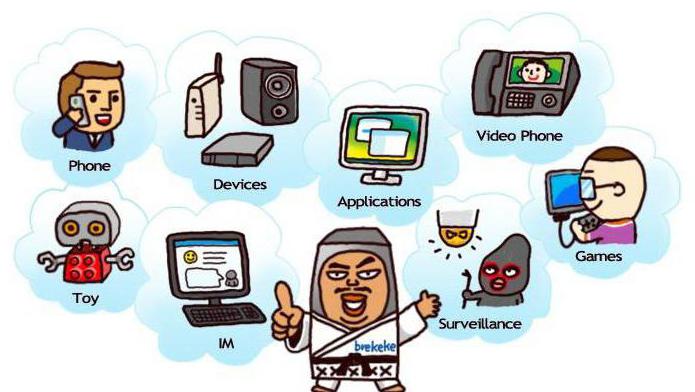

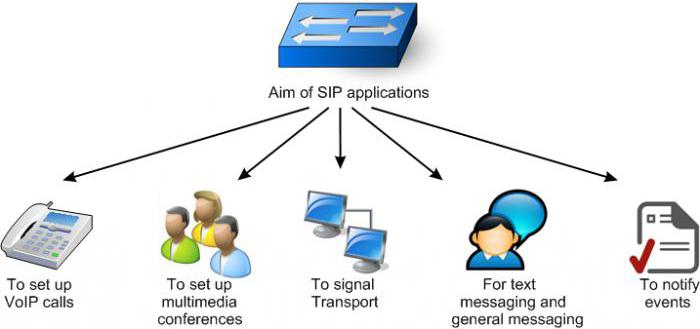

Mimo, że początkowo SIP-protokół został opracowany na bazie usług głosowych. Dziś obsługuje szeroką gamę aplikacji, w tym wideo, strumieniowe multimediów, wiadomości błyskawicznych, przesyłanie plików i faksów przez IP i gry online.

Protokół SIP ó opis operacji

Session Initiation Protocol nie zależy od głównego protokołu transportowego. To działa na podstawie Transmission Control Protocol (TCP), użytkownika Datagram Protocol (UDP) lub protokół sterowania transmisją strumienia (SCTP). Może on być stosowany zarówno do transmisji danych pomiędzy dwoma stronami (emisji pojedynczej), jak i multicast sesji.

Jest W nim elementy projektu, podobne modele żądania transakcji HTTP. Każda taka operacja składa się z żądania klienta, co powoduje, że konkretne metody lub funkcji na serwerze, i co najmniej jednej odpowiedzi. SIP-protokół ponownie wykorzystuje większość pól nagłówka, zasad kodowania i kodów stanu HTTP, zapewniając czytelny format tekstowy.

Każdy zasób sieci Session Initiation Protocol ó agent użytkownika lub skrzynki poczty głosowej – jest rozpoznawany za pomocą identyfikatora dystrybucji zasobu (URI), działający na podstawie całkowitej standardowej składni, który jest również używany w serwisach internetowych i e-mail. Schemat URI, który jest używany do SIP, ma wygląd logicznego łańcucha: nazwa użytkownika: hasło @ host: port.

Zasady zabezpieczeń

Jeśli wymagane jest bezpieczna transmisja danych, schemat nakazuje, że każdy z elementów sieci, który przekierowuje żądanie do domeny docelowej, musi być zapewniony Transport Layer Security (TLS). Ostatni krok od serwera proxy do docelowego domeny przy tym zobowiązany jest działać zgodnie z lokalnymi ustawieniami bezpieczeństwa. TLS chroni przed intruzami, którzy próbują przechwycić dane w momencie ich wysłania. Ale ona nie zapewnia prawdziwe bezpieczeństwo do końca i nie może zapobiec śledzenia i kradzież informacji. Jak SIP-protokół, porty, które muszą być prawidłowo podłączone, działa z innymi usługami sieci?

To działa w połączeniu z kilkoma innymi protokołami i bierze udział tylko w części sygnalizacji połączenia. SIP-klienci zazwyczaj używają protokołu TCP lub UDP o numerach portów 5060 lub 5061 dla połączeń SIP-serwerów i innych punktów końcowych SIP. Port 5060 jest zazwyczaj używany do niezaszyfrowanych sygnałowego ruchu, podczas gdy port 5061 ściśle «przyjaciele» Transport Layer Security (TLS).

Do czego służy?

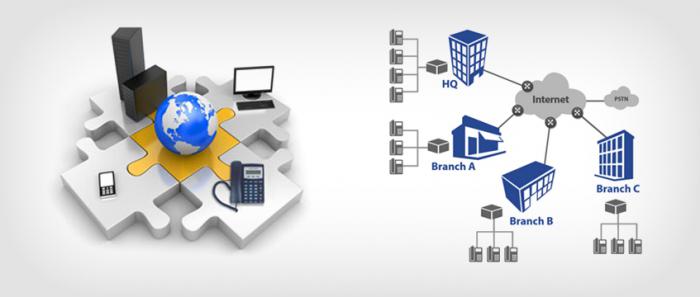

Aby najdokładniej odpowiedzieć na pytanie: «SIP-protokół – co to jest?», należy zrozumieć, do czego on dotyczy. Używany jest zwykle w konfiguracji i wysyłania głosowych lub wideo. Pozwala on zmieniać istniejące połączenia. Modyfikacja może obejmować zmianę adresów i portów, zaproszenie do rozmowy większej liczby uczestników, dodawanie lub usuwanie strumieni danych multimedialnych. SIP również znalazł zastosowanie w aplikacjach wiadomości, a także w usługach subskrypcji na zdarzenia i powiadomienia.

Zestaw z SIP-zasad związanych z Internet Engineering Task Force (IETF), określa instrukcję do takich zastosowań. Połączenia głosowe i видеопотоковые wiadomości w aplikacjach są przenoszone na inny protokółaplikacji w czasie rzeczywistym Transport Protocol (RTP). Ustawienia ó numery portów, protokoły, kodeki – dla tych mediów wątków określone i uzgodnione z wykorzystaniem protokołu opisu sesji (SDP), która porusza się w ciele pakietu Session Initiation Protocol (np. protokół SIP T).

Podstawowe perspektywy rozwoju protokołu polega na tym, że on ma w przyszłości zapewnić instalację sygnalizacji i połączeń dla komunikacji IP na podstawach, które będą w stanie utrzymać супернабор funkcji połączeń i opcji obecnych w publicznej sieci telefonicznej (pstn (PSTN). On sam w sobie nie określa ich. Dokładniej, reguluje tylko ustawienia połączeń i alarmów. Wszystkie działania, które mają na celu wykonanie podobnych rozmów operacji (tj. wybieranie numeru, w odpowiedzi zwrotnych sygnałów lub sygnał zajętości), wykonywane są serwerami proxy i agentami użytkowników. Ich wprowadzenie i terminologia jest różna w różnych krajach świata, ale działają na tej samej zasadzie.

Wartość w komunikacji telefonicznej

Rozmowy w sieci z obsługą SIP mogą również wykonywać wiele bardziej zaawansowanych funkcji połączeń, obecnych w Sygnalizować System 7 (SS7). Choć oba te protokołu są bardzo różne. SS7 stanowi centralny protokół. Charakteryzuje się złożonym centralnej sieciowej architektury i «głupi» końcowymi (tradycyjne aparaty telefoniczne). SIP jest protokołem typu «klient-serwer». Jednak większość urządzeń z obsługą Session Initiation Protocol mogą pełnić zarówno funkcję klienta, jak i serwera. W sumie inicjatorem sesji działa klient, a odbiorca połączenia pełni funkcję serwera. W ten sposób funkcje SIP realizowane w połączonych ze sobą punktach końcowych, w przeciwieństwie do tradycyjnych sposobności SS7, które są realizowane w sieci.

SIP zasadniczo różni się tym, że technologia ta rozwija się w branży IT, a nie w branży telekomunikacyjnej. SIP-protokół określone i zależy głównie od IETF, podczas gdy inne (na przykład, H. 323) tradycyjnie kojarzą się z Międzynarodowy związek telekomunikacyjny (ITU).

Elementy Sieciowe

SIP określa agentów użytkownika, a także kilka rodzajów elementów sieciowych serwera. Dwa punkty końcowe SIP mogą komunikować się bez jakiejkolwiek pośredniej infrastruktury. Jednak to podejście często okazuje się niepraktyczne dla państwowej komunikacji, która potrzebuje w serwisie katalogów dostępnych węzłów w sieci. SIP-protokół register nie może zapewnić takiej funkcjonalności.

Agent użytkownika

Agenta użytkownika SIP (UA) stanowi logiczną sieć punktów końcowych. Są one używane do tworzenia lub odbierania wiadomości i w ten sposób kontrolować SIP-sesją. SIP-UA może pełnić rolę klienta agenta użytkownika (UAC), który wysyła żądania SIP, a także jego serwera (UAS), że przyjmuje wnioski i zwraca odpowiedź SIP. Taka kontrola kont i UAS odbywa się tylko w ciągu transakcji SIP.

Telefonia

SIP, telefonia, w rzeczywistości, jest IP телефонией, która realizuje klienckie i serwerowe funkcji użytkownika SIP-agenta. Ponadto, zapewnia tradycyjne opcje połączenia – zestaw pokoje, odpowiedzi, odchylenie standardowe, wstrzymanie/zdejmowanie i przekazywanie połączenia.

SIP telefony mogą być realizowane w postaci sprzętu urządzenia jako telefonu programowego. Ponieważ producenci coraz częściej wykorzystują ten protokół jako standardowej platformy telefonii (w ostatnich latach – poprzez 4G), różnica między sprzętowej i programowej podstawy SIP-telefonów pozostają niewyraźne. Ponadto, elementy Session Initiation Protocol dziś realizowane w podstawowych funkcjach oprogramowania sprzętowego wielu IP kompatybilnych urządzeń. Przykładami mogą służyć wiele urządzeń od nokii i BlackBerry, a SIP-protokół na Androida jest obecnie niezbędnym obsługą.

W SIP, jak w HTTP, agent użytkownika może identyfikować się z pomocą wiadomości pola nagłówka User-Agent, który zawiera tekstowy opis oprogramowania/sprzętu/produktów. Pole agenta użytkownika przesyłane w wiadomościach zapytania. Oznacza to, że serwer odbierający SIP może to zobaczyć. Elementy sieciowe Session Initiation Protocol czasami mogą przechowywać te informacje. I to może być pomocne przy diagnozowaniu problemów ze zgodnością.

Article in other languages:

AR: https://tostpost.com/ar/computers/5069-sip.html

BE: https://tostpost.com/be/kamputary/9025-sip-pratakol-ap-sanne.html

DE: https://tostpost.com/de/computer/9025-sip-protokoll-beschreibung.html

En: https://tostpost.com/computers/9302-sip-protocol-description.html

ES: https://tostpost.com/es/los-ordenadores/9031-sip-protocolo-descripci-n.html

HI: https://tostpost.com/hi/computers/5072-sip-protocol-description.html

JA: https://tostpost.com/ja/computers/5069-sip.html

KK: https://tostpost.com/kk/komp-yuterler/9029-sip-hattamasy-sipattamasy.html

PT: https://tostpost.com/pt/computadores/9024-o-protocolo-sip-descri-o.html

TR: https://tostpost.com/tr/bilgisayarlar/9033-sip-protokol-a-klama.html

UK: https://tostpost.com/uk/komp-yuteri/9029-sip-protokol-opis.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

"Mortal Kombat X na PC: wymagania sprzętowe i przegląd gry

"Mortal Kombat X" – dziesiąta część legendarnego walki na różnych platformach. Właściwie, jeśli wziąć całą historię i odgałęzienia od serii, w sumie wyjdzie ponad 15 pełnych gier. W tym artykule dowiesz się wszystkiego o "Mo...

Statusy w "Umieść": piękne wypowiedzi dla dobrego nastroju

Dość mnóstwo złych wiadomości w taśmie społecznościowych? Chcesz udekorować swój profil oryginalnym, zabawnym napisem? Wtedy status na "Umieść", zebrane w artykule, aby to zrobić. Z dobrym nastrojem, jak wiadomo, i życie staje się...

Mikrokontrolery Atmega8. Programowanie Atmega8 dla początkujących

Mikrokontrolery Atmega8 są najbardziej popularnymi przedstawicielami swojej rodziny. W dużej mierze są to obowiązek, z jednej strony, łatwości obsługi i logicznej strukturze, z drugiej - dość szerokiej funkcjonalności. W artykule ...

Jak zrobić filtr przeciwpyłowy dla komputera własnymi rękami?

Kurz - jeden z głównych wrogów komputerów i laptopów. To właśnie ona zdobędzie wentylator, osadza się na ważnych "wnętrzności", w tym i na procesorze, nie dając im spokoju, co jest częstą przyczyną awarii. Walczyć z tym można prze...

Jak utworzyć punkt dostępu wi-fi

Wielu może zastanawiać się bardzo ważne pytanie: jak utworzyć punkt dostępu do sieci Wi-Fi, wykorzystując do tego standardowe funkcje popularnej dziś w SYSTEMIE Windows 7?Należy powiedzieć na początku o tym, co to za technologia t...

"Stalker: Zła firma": przejście modyfikacji

Gra "Stalker" stał się jednym z najbardziej udanych na postsowieckiej przestrzeni ostatnich lat, w większości przypadków nie otrzymywali ogromny rozgłos. A oto "Stalker" stał się bardzo znany na całym świecie, ale nie to jest najw...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!