Now - 12:35:21

Wie man brutus aet2^ Anleitung für einen Neuling.

Warnung. Alle Informationen in diesem Artikel, veröffentlicht zu Informationszwecken und keinesfalls eine Anleitung zum handeln.

ein sehr beliebtes Tool in einer Umgebung mit Hackern ü Brute-Force-Angriff oder Wörterbuch-Angriff. Dieses Verfahren eignet sich für jene Gelegenheiten, wenn alle anderen Möglichkeiten, schleichen sich in das entfernte System erschöpft. Deshalb ist es so attraktiv für das Skript киддис (Anfänger Cracker), die nicht in der Lage, im Detail zu studieren, das System auf Schwachstellen. Solche gehen in der "Frontalangriff" und zuerst gar nicht wissen, wie Sie mit brutus aet2, auch solche elementaren Software-Programm.

Aber es kommt vor, dass es kein anderes verfügbaren Möglichkeiten (wie z.B. in gängigen E-Mail-Dienste oder ssh шеллы) eindringen in den Account. Dann wirklich ein solcher Angriff akzeptabel. Für die Durchführung braucht es ziemlich große Internet-Kanal, kundenspezifische Software und wünschenswert ein gutes Wörterbuch. Gute Programme sind nicht so viel - einer von Ihnen brutus aet2, einrichten sehr einfach. Wir betrachten in diesem Artikel.

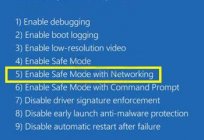

Das Interface ist äußerst übersichtlich und pragmatisch. Mal sehen, wie Sie mit brutus aet2. Erstens, müssen Sie den Server, auf dem sich атакуемая Konto, und die Art des Protokolls (alle erforderlichen Protokolle vorhanden sind). Man kann auch nicht-Standard-Port für den Service, auf das Passwort gewählt wird. In der Nähe setzen Sie die Anzahl der Threads (gleichzeitige versuche) - je mehr, desto schneller arbeitet viel. Konzentrieren Sie sich auf die Bandbreite und Leistung des Kanals, was zu einem Server, Account-Hacking möchten. Dann wird es notwendig sein Timeout festlegen - diese Option bestimmt, wie viele Millisekunden auf eine Antwort warten vom Server nach dem nächsten Versuch. Je kleiner dieser Wert, desto schneller arbeitet viel, aber ganz minimal installieren lohnt sich nicht (die Verbindung kann beendet werden, noch bevor die Antwort des Servers - und dann der Angriff wird komplett sinnlos).

Mehr:

Lenovo v580c: eine detaillierte übersicht über

Heute haben wir beschlossen, zu schreiben über den Laptop Lenovo v580c. Übersicht ausführliche, da dieser tragbare PC IdeaPad-Serie hat eine hohe Popularität, aber viele Menschen wissen nicht, was zieht das Gerät der Käufer. Das Modell ist schnell un...

Wie löschen Sie den Cache Ihres Computers (Browser)

Sehr oft im Internet finden Sie die Frage: „Wie Cache leeren Computer?». Diese Formulierung gibt ein user-Neuling, der irgendwo gehört, dass die Art und Weise kann die Arbeit des Computers zu verbessern, aber nicht ganz versteht, worüber ...

Muss mit bedauern zugeben, dass der Fortschritt in der informatik-und Multimedia-Technologien neben den offensichtlichen Vorteilen hat eine Reihe von negativen Eigenschaften. Zum Beispiel, als vor einigen Jahren die Anbieter zu einem vernünftigen Pre...

Wir Weisen darauf hin, dass zwingend eine "gute" Wörterbuch, was auf Deutsch oder Englisch-Mentalität beim festlegen des Passworts Weg zu dem sollten Sie im nächsten Schritt. Das Format der Datei sollte so sein: ein Passwort ist eine Zeichenfolge. Laden Sie diese können Sie in jedem Forum, wo sich die Computer-hooligans oder herausragende Experten auf dem Gebiet der Informationssicherheit. Ohne Passwörter der Datenbank fertiger Frage, wie Sie brutus aet2, einfach unsinnig, da für unsere Zwecke ist es "ein Gewehr ohne Patronen". Brute-Force ohne Wörterbuch kann Jahre dauern, da die Anzahl der möglichen Variationen Milliarden (nur heben die Anzahl der möglichen Zeichen in den gleichen Grad an. Wenn man nur das englische Alphabet in Kleinbuchstaben und zahlen, dann ist es 34 34 Grad!) Wenn Sie planen, nur Passwörter per Brute-Force-Account, erstellen Sie eine Datei users.txt mit einem Konto. Auch Sie können die Anzahl der Wiederholungsversuche (standardmäßig unbegrenzt). Wenn es möglich ist (Kapitalgesellschaften und anonymen Proxy-Server), können Sie kümmern sich um Ihre eigene Sicherheit und Proxy festlegen. Denn in den Server-logs Statistiken für verbindungen - und sichtbar wird Ihre echte IP-Adresse. Alternative Lösung - das ausführen eines Programms auf einem entfernten Server, die mit Ihnen nicht verbunden RDP.

Also, alles ist bereit. Zum starten klicken Sie auf die Schaltfläche "Start". Im Angriff kann jeder Zeit zu beenden oder zu unterbrechen, benutzen Sie die "Stop". Die festgelegten Einstellungen können Sie zurücksetzen mit der Schaltfläche "Bereinigen". Jetzt wissen Sie, wie Sie mit brutus aet2. Warnen Sie! Vorgang dauert noch eine Woche, und das Ergebnis wird überhaupt nicht versichert. Deshalb empfehlen wir markieren auf dieses Experiment ein eigener Server und einfach zu warten. Vergessen Sie nicht, dass die Art der primitiven Brute-Force ist nur wirksam, wenn alle anderen Möglichkeiten ausgeschöpft sind. Heute sind viele Benutzer наловчились Passwort-Manager verwenden und Kennwörter in den zehn oder mehr Zeichen. Also verschwenden Sie keine Art von Social Engineering-Techniken, die es ermöglichen, herauszufinden, Ihr Passwort mit Hilfe der Psychologie des Menschen. Aber von Anfang an muss man sich Fragen, ob Sie Einbruch zu tun. Beachten Sie, dass es auch noch illegal (272 Artikel 273 des Strafgesetzbuches der Russischen Föderation). Und wenn Sie für rechtmäßige Zwecke (das Passwort für einen E-Mail-Konto) verwenden werden das Programm brutus aet2, Anleitung, wie man dieses Tool, wird nicht lange dauern. Einfach Lesen und versuchen. Dies ist die beste Methode für den Anfänger zu verstehen, die die Informationssicherheit etwas neues zu lernen.

Article in other languages:

AR: https://tostpost.com/ar/computers/12260-aet2.html

BE: https://tostpost.com/be/kamputary/21978-yak-karystacca-brutus-aet2-nstrukcyya-dlya-neaf-ta.html

HI: https://tostpost.com/hi/computers/12274-aet2.html

JA: https://tostpost.com/ja/computers/12278-brutus-aet2.html

KK: https://tostpost.com/kk/komp-yuterler/21968-alay-brutus-aet2-n-s-auly-y-neofita.html

PL: https://tostpost.com/pl/komputery/21921-jak-korzysta-z-brutus-aet2-instrukcja-dla-neofita.html

PT: https://tostpost.com/pt/computadores/21924-como-usar-o-brutus-aet2-instru-o-para-o-ne-fito.html

Alin Trodden - autor des Artikels, Herausgeber

"Hi, ich bin Alin Trodden. Ich schreibe Texte, lese Bücher und suche nach Eindrücken. Und ich bin nicht schlecht darin, dir davon zu erzählen. Ich freue mich immer, an interessanten Projekten teilzunehmen."

Verwandte News

Was ist ein TIFF-Format, wo es verwendet wird und wie es zu öffnen

Trotz der Tatsache, dass TIFF-Format ist nicht so verbreitet, wie das beliebte JPEG und PNG, es führt oft zu Fragen bei denen, die mit ihm bisher nicht erlebt. Wirklich, ist das nicht genug für die Verarbeitung von RAW-Bilder verw...

Wie zum Download von Mode auf "Minecraft" und wie Sie installiert werden?

Wenn Sie spielen in "Minecraft", dann wissen Sie, dass dieses Projekt gibt dem Spieler enorme Handlungsfreiheit, bietet ihm eine unglaubliche Anzahl von Möglichkeiten, die Sie verwenden können vielgestaltig sein. In der Regel könn...

Erstellen Sie DVD für Privatfreigabe

denken Sie Daran, wie eine Katze Matroskin, Zeichentrickfigur „Drei von Buttermilch», sagte „Auf dem Hof Ende des 20 Jahrhunderts, und wir haben ein paar Stiefel für zwei“? Sicher, viele in diesem Ausspruch...

Wie erhalte Tank "Typ 59" (World of Tanks)

Wenn im August 2010 die Weißrussische Firma „Варгейминг» hat das Spiel „World of Tanks», vermutete niemand, dass in sehr kurzer Zeit wird es ein Blockbuster zu werden auf dem ganzen erdball. Zunächst war es...

Der Virus verschlüsselt alle Dateien. Was tun in einer solchen Situation?

es ist schon Passiert, dass Sie auf E-Mail, Skype oder ICQ kam eine Nachricht von einem unbekannten Absender mit einem Link auf ein Foto von Ihrem Freund oder Gratulation zu einem kommenden Urlaub? Anscheinend nicht erwartest kein...

GeForce GTX 570 (Grafikkarte): Beschreibung, Test, Testberichte

der Legendäre Vertreter der High-End-Grafikkarten-Markt: GeForce GTX 570 von Nvidia - nicht umsonst erhielt hohe Auszeichnungen und Anerkennung. Es ist der einzige Chip-Hersteller, die in Gamer-Kreisen erhielt den Titel „bes...

Kommentare (0)

Dieser Artikel wurde noch kein Kommentar abgegeben, sei der erste!