Now - 00:33:42

Jak korzystać z brutus. aet2^ instrukcja dla neofita.

Ostrzeżenie:. Wszystkie informacje podane w tym artykule, jest publikowany w celach informacyjnych i w żadnym wypadku nie jest kierunkiem do działania.

Dość popularne narzędzie w środowisku komputerowych włamywaczy ó брутфорс-atak lub atak słownikowy. Ten sposób nadaje się do tych przypadków, gdy wszystkie inne sposoby, aby włamać się do systemu zdalnego wyczerpane. Dlatego jest on tak atrakcyjny, aby skrypt киддис (początkujących кракеров), które nie są w stanie szczegółowo zbadać system na luki w zabezpieczeniach. Takie idą w "frontalny atak" i na początku nawet nie wiedzą, jak korzystać z brutus. aet2, nawet tak elementarnej programem.

Ale zdarza się, że naprawdę nie ma innego dostępnego sposobu (jak, na przykład, popularne usługi pocztowe lub ssh muszle) przedostać się na konto. Wtedy naprawdę taki atak zaakceptowania. Do jej przeprowadzenia potrzebny będzie dość szeroki kanał internetowy, specjalistyczne oprogramowanie i wskazane jest dobry słownik. Dobrych programów nie jest tak dużo - jedna z nich brutus. aet2, konfiguracja jest bardzo prosta. My ją rozważymy w tym artykule.

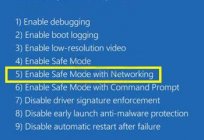

Interfejs programu bardzo lakoniczne i pragmatyczny. Przyjrzyjmy się, jak korzystać z brutus. aet2. Po pierwsze, należy określić serwer, na którym umieszczono które mogą spowodować, iż konto, a typ protokołu (wszystkie podstawowe wymagane protokoły są). Można również ustawić niestandardowy port dla usługi, na który dobiera hasło. Obok zadajemy liczba wątków (jednoczesnych prób) - im będzie ich więcej, tym szybciej będzie działać przesada. Sprawdź przepustowość łącza i moc kanału, prowadzącego do serwera, włamanie do konta, którego chcesz. Następnie trzeba będzie ustawić limit czasu - ten parametr określa, ile milisekund czekać na odpowiedź od serwera po kolejnej próby. Im mniejsza wartość, tym szybciej będzie działać przesada, ale nie minimalna instalować nie warto (połączenie może być zakończone jeszcze do odpowiedzi serwera - i wtedy atak będzie całkowicie pozbawione sensu).

Bardziej:

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Jak dodać muzykę w iTunes: trzy proste sposoby

Telefony komórkowe kilku lat przekształciliśmy się z zwykłego narzędzia komunikacji w gadżety, które zastępują konsole do gier, książki, wideo i odtwarzaczy audio. A jeśli nie tak dawno muzykę można było po prostu pobrać z witryn internetowych i usta...

Ostrzegamy, że trzeba obowiązkowo znaleźć "dobry" słownik, zakładający polski lub angielski mentalność podczas ustawiania hasła drogę do którego należy ustawić na następnym etapie. Format pliku musi być taka: jedno hasło - jeden wiersz. Pobierz to można na każdym forum, gdzie spotykają komputerowe chuligani czy wytrawni specjaliści w dziedzinie bezpieczeństwa informacji. Bez bazy gotowych haseł pytanie, jak korzystać z brutus. aet2, po prostu nie ma sensu, tak jak dla naszych celów to "broń bez amunicji". Przesada bez słownika może trwać latami, tak jak ilość możliwych wariantów liczy na miliardy (po prostu podnieś liczbę możliwych znaków w ten sam stopień. Jeśli liczyć tylko angielski alfabet małe litery i cyfry, to 34 34 stopnie!) Jeśli masz zamiar tylko za dużo haseł z jednego konta, tworzymy plik users.txt z jednego konta. Można również określić liczbę prób (domyślnie nieograniczone). Jeśli jest możliwość (dostęp do szybkiego i anonimowym serwerem proxy), można zadbać o własne bezpieczeństwo i ustawić proxy. Bo w logach serwera statystyki dotyczące podłączeń - i będzie widoczny twój prawdziwy zlokalizować adres ip. Alternatywne rozwiązanie - uruchamianie aplikacji na serwerze zdalnym, który z tobą w żaden sposób nie jest związana za pomocą protokołu RDP.

Tak Więc, wszystko jest gotowe. Aby rozpocząć kliknij przycisk "Start". W każdej chwili ataku można zakończyć lub zawiesić za pomocą "Stop". Ustawienia można zresetować za pomocą przycisku "Wyczyść". Teraz już wiesz, jak korzystać z brutus. aet2. Ostrzegamy! Proces może trwać ani jeden tydzień, a wynik wcale nie jest gwarantowany. Dlatego zaleca się, aby przeznaczyć na ten eksperyment oddzielny serwer i po prostu czekać. Nie zapominaj, że sposób prymitywnego krach haseł skuteczne tylko wtedy, gdy zostały wyczerpane wszystkie inne sposoby. Dziś wielu użytkowników наловчились korzystać z menedżerów haseł i ustawiać hasła w dziesiątki i więcej znaków. Dlatego nie trać z oczu metody inżynierii społecznej, które pozwalają dowiedzieć się, hasło, za pomocą psychologii człowieka. Ale od samego początku warto zadać sobie pytanie, czy tak trzeba robić włamaniem. Należy pamiętać, że jest to również niezgodne z prawem (272 i 273 artykułu kodeksu karnego). A jeśli do celów zgodnych z prawem (zapomniane hasło do skrzynki e-mail) będzie użyć programu brutus. aet2, instrukcja, jak opanować tego narzędzia, nie zajmie dużo czasu. Po prostu przeczytaj i spróbuj. Jest to najlepszy sposób dla początkującego zrozumieć bezpieczeństwa dowiedzieć się czegoś nowego.

Article in other languages:

AR: https://tostpost.com/ar/computers/12260-aet2.html

BE: https://tostpost.com/be/kamputary/21978-yak-karystacca-brutus-aet2-nstrukcyya-dlya-neaf-ta.html

DE: https://tostpost.com/de/computer/21983-wie-man-brutus-aet2-anleitung-f-r-einen-neuling.html

HI: https://tostpost.com/hi/computers/12274-aet2.html

JA: https://tostpost.com/ja/computers/12278-brutus-aet2.html

KK: https://tostpost.com/kk/komp-yuterler/21968-alay-brutus-aet2-n-s-auly-y-neofita.html

PT: https://tostpost.com/pt/computadores/21924-como-usar-o-brutus-aet2-instru-o-para-o-ne-fito.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Micros...

Co stanowi TIFF-format, w którym on służy i jak go otworzyć

Mimo, że TIFF-format nie spotyka się tak często, jak popularne JPEG i PNG, często powoduje problemy u tych, którzy wcześniej z nim nie spotkałem. Naprawdę, czy to nie wystarczy do przetwarzania obrazów używać RAW, uzyskane z kamer...

Jak pobierać mody na "Minecraft" i jak je instalować?

Jeśli grasz w "Minecraft", to wiesz, że ten projekt daje graczom ogromną swobodę działania, zapewnia mu niesamowitą ilość możliwości, które można wykorzystać na wiele sposobów. W sumie, można robić rzeczy niemożliwe w tej grze - a...

Tworzenie DVD do kolekcji domowej

należy Pamiętać, jak kot Marynarz, postać z kreskówki «Trzy z Простоквашино», mówił «Na podwórku koniec 20 wieku, a u nas jedna para butów na dwóch»? Na pewno wiele w tym wyrażeniu rozpoznają siebie. Oczywi...

Jak zdobyć czołg Typ 59" (World of Tanks)

Kiedy w sierpniu 2010 roku białoruska firma «Варгейминг» wydała grę «World of tanks», nikt nie przypuszczał, że w bardzo krótkim czasie stanie się ona сверхпопулярной na całej kuli ziemskiej. Na początku mo...

Wirus zaszyfrowane pliki. Co zrobić w takiej sytuacji?

czy Zdarzyło ci się, że ci na E-mail, Skype lub GG przyszło wiadomość od nieznanego nadawcy, powołując się na zdjęcie swojego przyjaciela lub życzenia z okazji zbliżających się wakacji? Chyba nie oczekujesz żadnej przedstawienia, ...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!