Now - 15:55:53

Cómo usar la información aet2^ instrucción para el neófito.

Advertencia. Toda la información proporcionada en este artículo se publica con fines informativos y en ningún caso es una guía para la acción.

Bastante popular herramienta en el entorno de la computación hackers – брутфорс-ataque o un ataque de diccionario. Este método es adecuado para aquellos casos en los que todas las otras formas de penetrar en el sistema remoto se han agotado. Por eso es tan atractivo para el script киддис (principiantes кракеров), que no pudieron examinar en detalle el sistema de vulnerabilidades. Estos van en la "лобовую ataque" y en un principio ni siquiera saben cómo utilizar la información aet2, incluso tal elementales de la aplicación.

Pero es que realmente no hay otra disponible de la moda (como, por ejemplo, en el popular hotmail o ssh шеллы) penetrar en cuenta. Entonces realmente este tipo de ataque es aceptable. Para realizarlo se necesita bastante amplio canal de internet, software especializado, y de preferencia en un buen diccionario. Los buenos programas no es mucho, y uno de ellos de información aet2, el ajuste de la que es muy fácil. Nosotros examinaremos en este artículo.

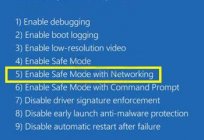

La Interfaz de la utilidad extremadamente conciso y прагматичен. Vamos a ver cómo utilizar la información aet2. En primer lugar, es necesario especificar el servidor en el que se encuentra атакуемая la cuenta, y el tipo de protocolo (todos los necesarios protocolos están presentes). También puede instalar un puerto no estándar para el servicio, en la que se forma la contraseña. Cerca definimos el número de subprocesos (intentos simultáneos) - cuanto más, más rápido funcionará el exceso. Ubíquese en el ancho de banda de internet y la potencia de un canal que conduce a un servidor hackear una cuenta de la que se. A continuación, será necesario establecer el tiempo de espera - este parámetro determina el número de milisegundos a esperar la respuesta del servidor después de un nuevo intento. Cuanto menor sea este valor, más rápido funcionará el exceso, pero muy mínima de instalar, no vale la pena (la conexión puede ser completado antes de la respuesta del servidor, y entonces el ataque será totalmente inútil).

Más:

Como eliminar el número de página de la portada: manual

Al escribir un trabajo de posgrado, tesis e informes se requiere la creación de una página de portada con la información general (título, tema, autor, empresa o institución, etc.). Cubierta de trabajo no debe contener extraños símbolos y, a menudo, s...

Como borrar una foto con el iphone: manual para principiantes

Hoy quiero contarles como borrar una foto con el iphone. Esta operación en los dispositivos de Apple tiene características específicas. Por ejemplo, algunas de las fotos descargadas desde el ordenador, no se pueden eliminar a través del teléfono. Tal...

Cómo eliminar el buzón de "yandex" para siempre?

Correo electrónico – es una herramienta de comunicación de muchas personas. A través de ella, puede intercambiar mensajes de texto, enviar archivos multimedia. Varios clientes de correo electrónico disponen de una amplia gama de funciones adici...

Se Advierte de que es necesario obligatoriamente encontrar "un buen diccionario, que implica el ruso o el inglés mentalidad cuando se establece una contraseña, la ruta a la que se debe especificar en la siguiente fase. El formato del archivo debe ser el siguiente: una contraseña de una sola línea. Descargar esto es posible en cualquier foro donde se reúnen informáticos de los matones o маститые especialistas en el ámbito de la seguridad de la información. Sin la base de listas de contraseñas pregunta de cómo utilizar la información aet2, simplemente no tiene sentido, ya que para nuestros objetivos es el de "arma sin munición". El exceso sin diccionario puede durar años y años, así como el número de posibles variaciones de miles de millones (sólo lleva el número total de caracteres en el mismo grado. Si se considera solamente el alfabeto inglés en minúsculas y números, es 34 34 grado!) Si desea sólo la fuerza bruta de una cuenta, creamos el archivo users.txt con la misma cuenta. También puede especificar el número de intentos (de forma predeterminada, ilimitado). Si existe la posibilidad de acceso a la conectividad de banda y anónimo al servidor proxy), puede cuidar de su propia seguridad, y configurar un servidor proxy. Ya que en los registros del servidor se dispone de estadísticas sobre las conexiones - y será visible tu verdadera ip para la dirección. Una solución alternativa es ejecutar el programa en un servidor remoto, que con usted no tiene nada que ver con RDP.

Por lo tanto, todo está listo. Para iniciar presionamos el botón "Start". En cualquier momento de un ataque, puede terminar o suspender, mediante el uso de "Stop". La configuración se puede restablecer mediante el botón "Borrar". Ahora que usted sabe cómo utilizar la información aet2. Advertimos! El proceso puede durar ni una semana, y el resultado no está garantizado. Por lo tanto, se recomienda que en este experimento, un único servidor y simplemente esperar. No olvides que la forma primitiva de fuerza bruta es eficaz sólo cuando se han agotado todas las otras formas. Hoy en día muchos usuarios наловчились usar los administradores de contraseñas y contraseñas en decenas de caracteres. Por lo tanto, no pierda de vista a técnicas de ingeniería social, que permiten averiguar la contraseña utilizando la psicología humana. Pero desde el principio, vale la pena preguntarse, ¿es necesario ocuparse de robo. Se debe recordar que es ilegal (272 y 273 del artículo del código penal). Y si con fines legítimos (olvidado la contraseña de tu e-mail) va a utilizar el programa de información aet2, la instrucción, cómo dominar esta herramienta, no tomará mucho tiempo. Simplemente lea y trate. Es la mejor manera para el principiante conocimientos en seguridad de la información, de aprender algo nuevo.

Article in other languages:

AR: https://tostpost.com/ar/computers/12260-aet2.html

BE: https://tostpost.com/be/kamputary/21978-yak-karystacca-brutus-aet2-nstrukcyya-dlya-neaf-ta.html

DE: https://tostpost.com/de/computer/21983-wie-man-brutus-aet2-anleitung-f-r-einen-neuling.html

HI: https://tostpost.com/hi/computers/12274-aet2.html

JA: https://tostpost.com/ja/computers/12278-brutus-aet2.html

KK: https://tostpost.com/kk/komp-yuterler/21968-alay-brutus-aet2-n-s-auly-y-neofita.html

PL: https://tostpost.com/pl/komputery/21921-jak-korzysta-z-brutus-aet2-instrukcja-dla-neofita.html

PT: https://tostpost.com/pt/computadores/21924-como-usar-o-brutus-aet2-instru-o-para-o-ne-fito.html

Alin Trodden - autor del artículo, editor

"Hola, soy Alin Trodden. Escribo textos, leo libros y busco impresiones. Y no soy mala para decírtelo. Siempre estoy feliz de participar en proyectos interesantes."

Noticias Relacionadas Con La

Lo que representa un TIFF es un formato donde se utiliza y cómo abrirlo

a Pesar de que el TIFF es el formato no es frecuente, como populares, JPEG y PNG, se llama a menudo la pregunta de quienes con él antes no se ha encontrado. De hecho, ¿no suficiente para el procesamiento de imágenes usar RAW, deri...

Descargar la moda de la "vieja escuela" y como instalarlas?

Si usted está jugando en la "vieja escuela", sabe que este proyecto da a los jugadores una gran libertad de acción, le ofrece una increíble cantidad de opciones que se pueden utilizar de diferentes maneras. En general, usted puede...

La creación de DVD para la colección

Recuerde, como el gato Матроскин, el personaje de dibujos animados de la Tres de Piedradura», dijo la En el patio de finales del siglo 20, y tenemos un par de las botas de fieltro en dos»? Ciertamente, much...

Cómo obtener tanque Tipo 59" (World of Tanks)

Cuando, en agosto de 2010, la compañía belarusa Варгейминг» publicado el juego el Mundo de los tanques», nadie creería que en muy poco tiempo, se convertirá en сверхпопулярной en todo el globo terrestre. Al...

El virus que cifró en todos los archivos. Qué hacer en tal situación?

si alguna vez han estado a fin de que en el Email, Skype o ICQ llegaba un mensaje de un remitente desconocido con referencia a la foto de tu amigo o de felicitación con la que comienza la fiesta? Como no esperas ninguna de las bas...

GeForce GTX 570 (tarjeta gráfica): descripción de la prueba, los clientes

el Legendario representante High-End del mercado de tarjetas de vídeo - GeForce GTX 570 de la empresa Nvidia - no en vano galardonado con premios altos y de reconocimiento universal. Es el único chip del fabricante, que en los cír...

Comentarios (0)

Este artículo no tiene comentarios, se el primero!