Now - 08:18:44

USB-żetony. Co to jest przydatna sprawia, że to urządzenie?

Dzisiaj coraz częściej są używane tokenów. Ale mimo to wielu ludzi nie zdaje sobie sprawy, co to za urządzenia. Dalej będzie mowa o tym, do czego używają tokenów, co to daje. Rozpatrywane będą to urządzenia USB podłączane do KOMPUTERA.

Przechowywanie informacji na токенах

Chcę od razu wyjaśnić, że to urządzenie nie jest pamięć flash. Z pewnością na nim mogą być przechowywane niewielką ilość informacji, ale jest ona ograniczona, na przykład 64 килобайтами. Istnieją również i żetony, które zawierają w sobie pamięć na kilka gigabajtów. Ale dane w tej pamięci przechowywane są w tej samej technologii, jak i na zwykłej karcie pamięci. Z tego powodu funkcję przechowywania danych można uznać za przypadkowe lub drugorzędnej. Do czego potrzebne żetony? Co to urządzenie robi?

Pierwotne przeznaczenie ó неизвлекаемое przechowywanie pewnej kluczowej informacji. Od razu widać, że tu niewiele wspólnego z kartą pamięci. Неизвлекаемое przechowywanie – to takie, w którym kod token nie dostanie się nigdzie z urządzenia. Nie może być wyjęty, na przykład, w pamięci komputera. To zależy, kiedy to się dzieje, ale w postaci zaszyfrowanej. Istnieje opcja eksportowania klucza i w otwartej formie, ale nawet to o wiele bezpieczniejsze niż jego przechowywanie na dysku flash. Dlaczego tak jest bezpieczniej przechowywać klucz? Token zakłada znajomość kodu PIN dla eksportu, a pendrive – nie.

Poza tym, nawet jeśli zapisać klucz na wymiennym dysku i go zaszyfrować, atakujący jest w stanie podjąć niezliczoną ilość prób rozkodować. Token autoryzacji po trzech nieudanych próbach wprowadzenia kodu blokuje się.

Bardziej:

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Microsoft. Co to jest jasn...

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Z tego wynika wniosek, że nawet przy najprostszych ustawieniach bezpieczeństwa lepiej przechowywać klucze na токене.

Inne opcje

Przechowywanie klucza ó najważniejsze, do czego służą tokenów. Co to jest urządzenie może oprócz tego? Oto pozostałe funkcje:

- Niezależne szyfrowanie i deszyfrowanie plików.

- Generowanie klucza szyfrowania.

- Tworzenie i sprawdzanie EDS.

- Хеширование danych.

Token jest swego rodzaju czarną skrzynką w czasie, gdy wykonywane są operacje kryptograficzne. Tak, dane trafiają na wejście, za pomocą klucza są konwertowane i przesyłane na wyjście. Można porównać token z mikrokomputer: wprowadzanie i wyświetlanie informacji odbywa się przez USB, posiada własny procesor, pamięć ram, a także długotrwała pamięć.

Porównaj z hasłami

Dla większości stało się normą to, że wszędzie są używane hasła. To już nowoczesna klasyka. Człowiek chce wejść w decyzji lub kupić coś ó używa hasła. Ich główną zaletą jest prostota użytkowania. Ale w tym samym czasie istnieją aspekty, które stawiają niektóre operacje, które są ważne z punktu widzenia bezpieczeństwa, pod pytanie. Mogą to być zapomnienia, przekazanie hasła przez niezabezpieczone połączenie, zestaw na klawiaturze, przewidywalność.

Tokenów jest w stanie rozwiązać absolutnie wszystkie te zadania, dla których w dzisiejszych czasach stosuje się hasła. I rozwiązać je bardziej bezpiecznie i sprawnie.

Szyfrowanie danych

Dane zazwyczaj są szyfrowane na криптографическом sposób, który, z kolei, jest szyfrowana w haśle. I bezpieczeństwo takiego schematu w pełni zależy tylko od hasła, które nie we wszystkich przypadkach jest trudne, może nabrać na klawiaturze albo się zapomina. Przy użyciu tokenu są dwa warianty rozwiązania:

- Klucz znajduje się na токене i go nie opuszcza. Metoda ta nadaje się tylko dla małych ilości informacji, ponieważ prędkość dekodowania za pomocą tokenu wysoka nie jest. Intruz nie będzie mógł wyjąć klucz.

- Klucz znajduje się na токене, ale w procesie szyfrowania trafia do pamięci komputera. Taka metoda jest stosowana, na przykład, do szyfrowania i deszyfrowania woluminu w pełni. Klucz wyodrębnić możliwe, ale nie jest bardzo łatwe. Hasło ukraść dużo łatwiejsze.

Zakończenie

Można powiedzieć z pewnością, że uda się uniknąć różnych nieprzyjemnych sytuacji podczas korzystania i występowania rozwiązań opartych na токенах. Kradzież haseł zostanie zablokowane, a poziom bezpieczeństwa wzrośnie w skali globalnej. Dla bezpieczeństwa i są używane tokenów. Co to jest stosowanie daje? Tylko zalety i niezawodność. Nawet jeśli całkowicie zrezygnować z haseł na rzecz tokenów, korzyści są oczywiste. Bo i w przypadku utraty klucza nikt z niego skorzystać nie może.

Article in other languages:

AR: https://tostpost.com/ar/computers/825-usb.html

BE: https://tostpost.com/be/kamputary/1403-usb-tokeny-shto-takoe-karysnae-rob-c-geta-prylada.html

DE: https://tostpost.com/de/computer/1400-usb-token-was-ist-berhaupt-macht-das-ger-t.html

En: https://tostpost.com/computers/20315-usb-tokens-what-makes-this-a-useful-device.html

ES: https://tostpost.com/es/los-ordenadores/1405-tokens-usb-qu-es-til-hace-que-este-dispositivo.html

HI: https://tostpost.com/hi/computers/825-usb.html

JA: https://tostpost.com/ja/computers/824-usb.html

KK: https://tostpost.com/kk/komp-yuterler/1403-usb-tokeny-degen-m-z-ne-paydaly-zh-e-b-l-ryl-y.html

TR: https://tostpost.com/tr/bilgisayarlar/1409-usb-belirte-leri-ne-i-e-yarar-getirir.html

UK: https://tostpost.com/uk/komp-yuteri/1405-usb-tokeni-scho-take-korisne-robit-cey-pristr-y.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

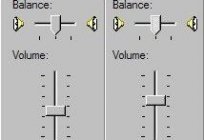

Jak odbywa się sprawdzanie mikrofonu?

Sprawdzanie mikrofonu w Windows 7 odbywa się w kilku etapach. W pierwszej kolejności należy upewnić się, że wszystko jest podłączone poprawnie. Jeśli używana jest jednostka systemowa ze standardową płytą główną, gniazda słuchawek ...

Podstawy bezpieczeństwa komputerowego, lub konieczność ochrony informacji

W epoce informacyjnej czasach, gdy postęp technologiczny osiągnął pozornie, niespotykane wyżyny, ostro, jest pytanie o ochronie danych osobowych. Podstawy bezpieczeństwa komputerowego pozwalają zarządzać tym procesem, zapobiegając...

Skuteczne sposoby, jak zwiększyć FPS w Dote 2"

Jeśli grasz w trybie dla pojedynczego gracza, to najczęściej nie ma sensu myśleć o optymalizacji gry będzie albo dobrze iść, albo nie bardzo. Jeśli подтормаживают lub лагают, można obniżyć ustawienia i w razie sukcesu grać w mniej...

Płyta główna MSI 970A-G43: recenzje, testy i opinie

Wielu potencjalnym nabywcom bardzo ciekawe, jak zwykły płyta z budżetu klasy MSI 970A-G43 udało się pozyskać wielu użytkowników? Przecież tani segment urządzeń ma ograniczoną funkcjonalność i rzadko wpada w pole widzenia zaawansow...

Твердочернильный drukarka technologia druku, zalety i wady

Najbardziej znanymi drukarkami są drukarki atramentowe i laserowe urządzenia. Wcześniej stosowano również igłowe odmiany. Technologia nie stoi w miejscu. Dzisiaj pojawił się szereg nowoczesnych technologii, które znacznie przewyżs...

Hibernacja: co to jest i jak działa?

Często użytkownicy komputera osobistego zadaje sobie pytanie: «Hibernacja - co to jest i jak to działa?». Z tym, że teraz i postaramy się zrozumieć, bo ten tryb jest bardzo przydatne w wielu przypadkach i znacznie oszc...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!