Now - 10:20:13

الوصول غير المصرح به

الوصول غير المصرح به إلى المعلومات و طرق مختلفة لحماية ضد هذا غير مرغوب فيه الحدث تقع ضمن نطاق مصالح متوسط مستخدمي الإنترنت في كثير من الأحيان. الفائدة في هذا الموضوع تنمو على الأخبار من عالم الحرب الإلكترونية والمعلومات التجسس و بعد قراءة التقارير عن ظهور جديد وأحصنة طروادة ، مثيرا التقارير التي غالبا ما توزع عن طريق برامج مكافحة الفيروسات. كل رمح من المعلومات السلبية يخلق الوهم من استحالة منع الوصول غير المصرح به إلى جهاز الكمبيوتر المستخدم بسيط. في الواقع, الحقيقة, كالعادة المقبل. و بالنظر إلى التهديدات المحتملة لجهاز الكمبيوتر الخاص بك, تحتاج إلى تقييم سريع الزوال وغير مكلفة طرق كسر مع “قراصنة الثمانين مستوى” ، تقييم بوعي الذين قد يحتاجون إلى المعلومات التي تم تخزينها في ذلك. وبالتالي اختيار أساليب الحماية متناسبا مع التهديد.

اليوم الأخطار الرئيسية التي تهدد الأمن من جهاز كمبيوتر متصل عبر شبكة كامنة على المواقع المصابة و يرسل عبر الإنترنت نسخة من البرمجيات الخبيثة الروبوتات الشبكات. ومن المثير للاهتمام, الأولى والثانية أفعل هذا من أجل توسيع قائمة من أجهزة الكمبيوتر المصابة. لأن أكبر شبكة فرص أكثر (بما في ذلك الوصول غير المصرح به على الجهاز المصاب) المشغل.

لا تقل خطورة البرنامج تلقائيا مسح منافذ معينة على أجهزة الكمبيوتر عشوائي موضوع يحاول التقاط كلمات السر التي تعمل على جهاز التحكم عن بعد (RAdmin, TeamViewer, عن بعد الوصول إلى سطح المكتب ويندوز ، إلخ).

المزيد

طابعة سامسونج SCX-3405: دليل المستخدم والمواصفات استعراض

سوق التكنولوجيا الفائقة هو زيادة المنافسة. بسبب هذا, وتحاول كل من الشركة المصنعة الجهاز الخاص بك لجعل الأكثر وظيفية وجميلة وغير مكلفة. يجب أيضا أن تكون موجودة في أي خصوصية.واحدة من أكبر الشركات في السوق العالمية – سامسونج – قررت التركيز ع...

T-28. T-28 (عالم الدبابات). T-28: صور

T-28 – هذا شعبية خزان السوفياتي ، والتي تتمثل في المعروف على الانترنت لعبة العالم من الدبابات. بالنسبة لمعظم اللاعبين والجهاز هو عابر ، ولكن هذا يرجع فقط إلى حقيقة أن ليس كل تقييم قدرة هذا النموذج. إذا ما تم تناوله ببراعة ، خزان يتحول إلى ورطة ...

كما في "Skyrim" إلى التركيز osculatorium: يمر

اليوم سوف نتحدث معك عن كيف في "Skyrim" إلى التركيز osculatory. أيضا, دعونا نحاول فعلا أن نفهم أين هذه المهمة و لماذا نحن في حاجة إليها. لأن العالم لعبة The Elder Scrolls هو مكان حيث يمكنك الحصول على المغامرات.نبدأحسنا, قبل التفكير في "Skyrim" إلى الت...

كما ترون في الأولى ولا في الحالة الثانية ، تحدث العدوى بدون التدخل البشري المهاجمين تعيين الفخاخ و انتظر فقط عندما سوف يطير المقبل “الضحية" غير محمي جهاز الكمبيوتر.

وبالإضافة إلى هذين الأكثر انتشارا طرق الاختراق ، هناك آخرون ، مثل الوصول غير المصرح به إلى المعلومات حول كلمات المرور ومفاتيح إلى أنظمة الدفع المختلفة (WebMoney, ياندكس المال ، إلخ). للحصول على هذا النوع من البيانات المجرمين في كثير من الأحيان إلى اللجوء إلى ماكر جدا تركيبات كتابة معقدة إلى حد ما برنامج استدراج المستخدم مع وعود من “الغداء”.

ولكن كل هذه وغيرها الكثير من طرق اختراق أنظمة الكمبيوتر فإنه من الصعب أو من المستحيل تقريبا أن نتخيل دون اتصال من هذا النظام إلى إنترانت أو الإنترنت. لذلك حماية الكمبيوتر من الوصول غير المصرح به يحتاج إلى النظر في هذا الواقع. المعارضة ينبغي أن تركز في المقام الأول على الحد من الوصول إلى جهاز الكمبيوتر الخاص بك من الخارج باستخدام جدار الحماية الأكثر شهرة و حلول مشتركة: برنامج Agnitum outpost كيريو Winroute, Zone Alarm, جدار حماية Agava. شيك سمح حركة المرور الواردة فإنه من المستحسن أن تطبيق مكافحة الفيروسات الحل على هذا المرور رصد انتشار المحتويات الضارة و البرامج فضلا عن قمع النشاط من المواقع المصابة. من بين الأكثر شهرة برامج مكافحة الفيروسات قادرة على كل هذا و أكثر, شركات الأغذية Eset, Kaspersky Lab, Avast, AVG, و بائعين آخرين.

حزمة البرامج من جدار حماية جيدة (تكوين باستخدام "معالج التكوين" أقصى درجات السلامة) مع أحدث قواعد مكافحة الفيروسات ضمان أن جهاز الكمبيوتر الخاص بك سيتم تجاهل مثل الروبوتات-شبكة و العديد من القراصنة المواقع المصابة. كسر الأسنان من هذه الحماية وجميع أنواع ميناء والماسحات الضوئية وغيرها من الأرواح الشريرة في محاولة لدخول النظام الخاص بك من خلال القائمة كل المحمية الكمبيوتر عرضة للخطر. بعبارة أخرى, الوصول غير المصرح به إلى هذا النظام أصبح صعبا للغاية ، ولكي لا تزال تخترق الدفاع تضطر إلى استخدام هذه الترسانة من أدوات التكلفة التي سوف تتجاوز الفوائد من نتائج القرصنة. وهو ما نحتاج إليه.

Article in other languages:

BE: https://tostpost.com/be/kamputary/4657-nesankcyyanavany-dostup.html

DE: https://tostpost.com/de/computer/4655-unbefugter-zugriff.html

ES: https://tostpost.com/es/los-ordenadores/4660-el-acceso-no-autorizado.html

HI: https://tostpost.com/hi/computers/2633-unauthorized-access.html

JA: https://tostpost.com/ja/computers/2632-unauthorized-access.html

KK: https://tostpost.com/kk/komp-yuterler/4658-r-satsyz-ol-zhetk-zu.html

PL: https://tostpost.com/pl/komputery/4661-nieautoryzowany-dost-p.html

PT: https://tostpost.com/pt/computadores/4658-acesso-n-o-autorizado.html

TR: https://tostpost.com/tr/bilgisayarlar/4663-yetkisiz-eri-im.html

UK: https://tostpost.com/uk/komp-yuteri/4660-nesankc-onovaniy-dostup.html

ZH: https://tostpost.com/zh/computers/2824-unauthorized-access.html

Alin Trodden - مؤلف المقال ، محرر

"مرحبا ، أنا ألين الدوس. أنا أكتب النصوص ، وقراءة الكتب ، والبحث عن الانطباعات. وأنا لست سيئة في أقول لك عن ذلك. أنا دائما سعيد للمشاركة في مشاريع مثيرة للاهتمام."

أخبار ذات صلة

تغيير اللعبة من خلال جميع الوسائل المتاحة. ما هو التصحيح ، كيف تختلف من الموضة ؟

المباراة الأولى أخذت بعض المساحة على القرص الثابت ، كما أن لديهم رسومات بسيطة و غير معقدة قصة. تدريجيا للمطورين تحسين لهم ، ونتيجة لذلك اليوم نحن يمكن أن يستقر على صورة واقعية الكثير من الشخصيات لمزيد من التفاصيل. ولكن نظرا لوجود ...

منعت "زملاء" في العمل: كيفية الحصول على هنا ؟

الشبكات الاجتماعية المحتلة بدلا مكانة هامة في قلوب المستخدمين اليوم. ومع ذلك ، في بعض الأحيان الناس نعلق أهمية كبيرة على الحياة الافتراضية و "الجلوس" هناك ، حتى في العمل. ونتيجة لذلك ، يمكن لصاحب العمل ببساطة "سحب القابس" على موظف...

كما في برنامج Photoshop رسم السهم: طرق التدريس

"فوتوشوب" - هذا البرنامج لا يوجد لديه على قدم المساواة في العمل على الصور. قائمة من الميزات والوظائف من خلال السقف. ومع ذلك ، حتى مع التمكن من جميع يتوهم العمليات ، فإنه قد يكون هناك مشكلة مع أبسط منهم - كيفية رسم السهم في "فوتوشو...

خطأ فني - ظاهرة شائعة جدا ليس فقط في عالم تكنولوجيا الكمبيوتر ، ولكن أيضا في الحياة اليومية ، في التصنيع وحتى في الحكومة والهيئات التنظيمية والمؤسسات. ولكن بما أننا نتحدث عن تكنولوجيا الكمبيوتر وكل ما يتعلق به ، سيتم صده هذا الجان...

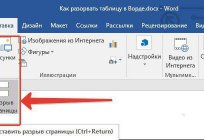

تعليمات بشأن كيفية جعل الفجوة جدول في Word

ولا شك أن أداة مثالية للعمل مع الجداول "Microsoft Excel" ، ولكن "جناح" أدوات إنشاء وتحرير. إذا كنت تفضل "كلمة" من حيث العمل مع الجداول ، يجب أن تعلم كل وظيفة محرر النصوص إلى العمل معهم أكثر إنتاجية.في هذا المقال سنتحدث عن كيفية جع...

أفضل برنامج استرداد على محرك أقراص فلاش

أنه حتى مع المعتاد فلاش محركات الأقراص الصلبة وبطاقات الذاكرة المفقودة المعلومات الكثير. الأسباب يمكن أن يكون أي من الأضرار المادية الأجهزة قبل التعرض إلى رموز الفيروس. ولكن أن تفقد المعلومات الهامة التي لا تريد. ومن المقترح كذلك ...

تعليقات (0)

هذه المادة قد لا تعليق أول