Acesso não autorizado

Acesso não autorizado à informação e diferentes maneiras de proteger esse indesejado evento se enquadram na área de interesse do usuário médio, a rede de Internet cada vez mais. O interesse pelo assunto cresce no notícias do mundo da guerra cibernética, da espionagem e depois de ler mensagens de receber todos os novos trojans, алармистские resumo do que muitas vezes se espalham pelos fabricantes DE antivírus. Todo este eixo de informação negativa cria a ilusão da impossibilidade de impedir o acesso não autorizado ao computador simples para o usuário. Na verdade, a verdade, como de costume, lado a lado. E tratando as possíveis ameaças para o seu PC, é necessário avaliar não é efêmero e caros formas de hacking, com a aplicação do ão de hackers восьмидесятого nível", e sobriamente avaliar quem pode precisar o tipo de informação que ele contém. E, portanto, de escolher os métodos de proteção proporcionais à ameaça.

Hoje Em dia, a principal ameaça à segurança de um computador conectado à rede estão infectados e sites enviam pela Internet uma cópia do seu viral DE uma botnet-rede. O que é interessante, e os primeiros, e os segundos fazem isso para aumentar a lista de computadores infectados. Afinal, quanto mais essa rede, mais oportunidades (incluindo e obter acesso não autorizado ao computador infectado) junto do seu operador de rede.

Não menos perigosos do programa, no modo automático, a varredura de portas específicas aleatórios de computadores em busca de tentativas de pegar senhas à execução de los das ferramentas de gerenciamento remoto (RAdmin, TeamViewer, o acesso Remoto à área de trabalho do Windows, etc.).

Mais:

Como instalar a transferência de palavras no Word

Trocar palavras é uma das mais importantes funções de um editor de texto. Através dela pode-se alcançar a dois muito interessantes durante a formatação. Em primeiro lugar, o texto resultante, ocupam menos espaço, assim como sua colocação será mais co...

Atencioso usuário de computador certamente chamou a atenção, que você arquivo de imagem, existem diferentes extensões: BMP, GIF, JPG e пр. a Maior distribuição recebeu o último formato especificado, assim como a maioria das câmeras digitais criam ima...

Considerando a questão de como flashear "Bios", a necessidade de delimitar este conceito relativamente isolados componentes, aos quais se aplica a esta operação. "Bios" - serviço privado de firmware do sistema, responsável pelo correcto funcionamento...

Como pode ser visto no primeiro, e no segundo caso, a infecção ocorre sem a intervenção humana, os atacantes são armadilhas e apenas esperando que eles залетит outra "a vítima" - PC desprotegido.

Além desses dois, os métodos mais comuns de penetração, existem outros, como por exemplo o acesso não autorizado de informações sobre senhas e chaves de diferentes sistemas de pagamento (Webmoney, Yandex dinheiro, etc.). Para obter este tipo de dados, os criminosos muitas vezes têm de recorrer a muito sutil, combinações e escrever bastante complexo software, seduzindo o usuário promessas ão gratuita de queijoç a.

Mas todas essas e inúmeras outras formas de penetração no sistema informático é difícil ou praticamente impossível imaginar sem ligar o sistema à rede Intranet ou Internet. De modo que ajude a proteger seu computador contra acesso não autorizado, deve levar este fato em consideração. A oposição deve centrar-se em primeiro lugar a um máximo de restrição de acesso a um PC do lado de fora com o фаервола, as mais conhecidas e comuns solução: Agnitum outpost, Kerio Winroute, o Zone Alarm, Agava Firewall. E para verificar a ser permitido o tráfego de entrada é apropriado para aplicar a solução anti-vírus, capazes de controlar esse tráfego em busca de penetração зловредного de conteúdo e programas, bem como пресекающих a atividade de sites infectados. Entre os mais conhecidos antivírus capaz de tudo isso e muito mais, produtos das empresas Eset, do Laboratório da Kaspersky, Avast, AVG e outros.

O pacote de Software de boa фаервола (configurado com o assistente de configuração para o máximo de segurança) e um anti-vírus com as mais recentes banco garante que o seu computador irá ignorar o lado como uma botnet-rede, e diversos hackers e sites infectados. Обломают dentes sobre a proteção e os tipos de scanners de portas, e outros males, tentando penetrar no seu computador através existentes para cada não protegido PC vulnerabilidades. Em outras palavras, o acesso não autorizado a um sistema desse tipo, vai ser extremamente difícil, e ainda romper a proteção tem que usar um arsenal de ferramentas, os custos de que vai superar todos os benefícios de resultados de hacking. O que nos é necessário.

Article in other languages:

AR: https://tostpost.com/ar/computers/2632-unauthorized-access.html

BE: https://tostpost.com/be/kamputary/4657-nesankcyyanavany-dostup.html

DE: https://tostpost.com/de/computer/4655-unbefugter-zugriff.html

ES: https://tostpost.com/es/los-ordenadores/4660-el-acceso-no-autorizado.html

HI: https://tostpost.com/hi/computers/2633-unauthorized-access.html

JA: https://tostpost.com/ja/computers/2632-unauthorized-access.html

KK: https://tostpost.com/kk/komp-yuterler/4658-r-satsyz-ol-zhetk-zu.html

PL: https://tostpost.com/pl/komputery/4661-nieautoryzowany-dost-p.html

TR: https://tostpost.com/tr/bilgisayarlar/4663-yetkisiz-eri-im.html

UK: https://tostpost.com/uk/komp-yuteri/4660-nesankc-onovaniy-dostup.html

ZH: https://tostpost.com/zh/computers/2824-unauthorized-access.html

Alin Trodden - autor do artigo, editor

"Olá, sou o Alin Trodden. Escrevo textos, leio livros e procuro impressões. E eu não sou ruim em falar sobre isso. Estou sempre feliz em participar de projetos interessantes."

Notícias Relacionadas

Mudando o jogo com todos os meios disponíveis. O que é um patch, que é diferente da moda?

Os jogos ocuparam pouco espaço em seu disco rígido, assim como tinham gráficos simples e um enredo simples. Gradualmente, os desenvolvedores aperfeiçoado-los, resultando hoje podemos contentar-se realista da imagem, uma infinidade...

Bloqueado "Colegas" no trabalho: como contornar?

as redes Sociais - ocupou um lugar muito importante no coração dos usuários de hoje. A verdade, às vezes, as pessoas dão muita importância a vida virtual e "sentar" lá mesmo no trabalho. Como resultado, o empregador pode simplesme...

Como o "Photoshop" desenhar uma seta: métodos e instrução

"Photoshop" - é este programa não tem igual no trabalho acima de fotos. A lista de suas capacidades e recursos, simplesmente rola. No entanto, mesmo durante a aquisição de todos os навороченными operações, poderá ocorrer um proble...

erro Técnico - fenômeno é muito comum, não só no mundo da informática, mas também na vida cotidiana, na produção e até mesmo estatais de regulação, órgãos e instituições. Mas, já que estamos falando de um técnico de informática, e...

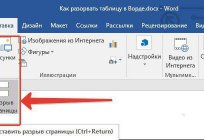

Instruções de como fazer a quebra de uma tabela no Word

sem Dúvida, a ferramenta ideal para trabalhar com tabelas é "Microsoft Эксель", no entanto, e em "Ворде" existem ferramentas para criar e editar. Se você prefere é "Ward" em termos de trabalho com tabelas, então vale a pena saber ...

O melhor programa para recuperação de pendrive

Sobre o fato de que, mesmo com o habitual flash e cartões de memória desaparece informação, muito já foi dito. O motivo pode ser o que quiser de danos físicos de dispositivos, o impacto de vírus, códigos. Mas, depois de perder inf...

Comentários (0)

Este artigo possui nenhum comentário, seja o primeiro!