Now - 12:39:40

El acceso no autorizado

El acceso no autorizado a la información y las diferentes formas de protección de este suceso no deseado caen en la esfera de intereses, el usuario promedio de internet cada vez más. El interés por este tema crece en las noticias del mundo de la guerra cibernética, la información, el espionaje y después de leer los mensajes acerca de la aparición de los nuevos troyanos, алармистские un resumen de lo que a menudo se distribuyen los fabricantes DE antivirus. Todo este eje de la publicidad negativa que crea la ilusión de la imposibilidad de evitar el acceso no autorizado al ordenador de un simple usuario. En realidad, la verdad, como de costumbre, al lado. Y considerando las posibles amenazas para su pc, es necesario evaluar no efímero y queridos modos de la fractura con el uso de la los hackers восьмидесятого nivel», y evaluación sobria, quien podrá requerir la información que contiene. Y, por lo tanto, elegir los métodos de protección proporcionales a la amenaza.

Hoy En día, las principales amenazas para la seguridad de la computadora conectada a la red se esconden en sitios web infectados y envían por internet una copia del virus DE la botnet-redes. Lo que es interesante, y los primeros, y los segundos lo hacen para ampliar la lista de los equipos infectados. Ya que cuanto más una red, más oportunidades (incluso obtener acceso no autorizado a las de la máquina) el del operador de la red.

No son menos peligrosos programa en el modo automático de escaneo de los puertos definidos al azar de los equipos en busca de intentos de recoger las contraseñas que se ejecutan en ellos las herramientas de administración remota (RAdmin, TeamViewer, acceso Remoto al escritorio de Windows, etc).

Más:

Como eliminar el número de página de la portada: manual

Al escribir un trabajo de posgrado, tesis e informes se requiere la creación de una página de portada con la información general (título, tema, autor, empresa o institución, etc.). Cubierta de trabajo no debe contener extraños símbolos y, a menudo, s...

Como borrar una foto con el iphone: manual para principiantes

Hoy quiero contarles como borrar una foto con el iphone. Esta operación en los dispositivos de Apple tiene características específicas. Por ejemplo, algunas de las fotos descargadas desde el ordenador, no se pueden eliminar a través del teléfono. Tal...

Cómo eliminar el buzón de "yandex" para siempre?

Correo electrónico – es una herramienta de comunicación de muchas personas. A través de ella, puede intercambiar mensajes de texto, enviar archivos multimedia. Varios clientes de correo electrónico disponen de una amplia gama de funciones adici...

Como se ve en el primer y en el segundo caso, la infección se produce sin la intervención humana, los atacantes ponen trampas y a la espera de cuando en ellos залетит ordinario de la la víctima» - relaciones de la pc.

Además de estas dos, las formas más comunes de la penetración, hay otros, como por ejemplo el acceso no autorizado a la información acerca de las contraseñas y claves diferentes los sistemas de pago (de Webmoney, Yandex-dinero, etc). Para obtener este tipo de datos, los delincuentes a menudo tienen que recurrir a la muy astuta combinaciones y escribir lo suficientemente sofisticado software, atraer a un usuario de las promesas de la el queso gratuito».

Pero todas estas y muchas otras formas de infiltrarse en el sistema informático, es difícil o casi imposible de imaginar sin la conexión de este sistema a la red de la Intranet o internet. Así que la protección de la pc contra el acceso no autorizado debe tener en cuenta este hecho. La oposición debe centrarse en primer lugar en el máximo de la restricción del acceso a la pc desde el exterior con la ayuda de archivos de red (nfs, los más conocidos y soluciones comunes: Agnitum outpost, Kerio Winroute, Zone Alarm, Agava Firewall. Y para comprobar permitido el tráfico entrante es aconsejable aplicar las soluciones de antivirus, que saben que el tráfico de controlar en el tema de la penetración de software malicioso (malware de contenidos y programas, así como пресекающих la actividad de los sitios infectados. Entre los más conocidos antivirus saben todo esto y mucho más, los productos de las empresas de Eset, kaspersky, Avast, AVG y otras.

El complejo de la buena archivos de red (nfs (configurado con el asistente de configuración en el nivel máximo de seguridad y antivirus con las últimas bases garantiza que su equipo van a pasar por alto una parte de una botnet es una red, y varios hackers y los sitios infectados. Обломают los dientes de la protección y todo tipo de escáneres de puertos y otras mal, tratar de penetrar en su ordenador a través de la existente en cada nada protegido pc vulnerables de la zona. En otras palabras, el acceso no autorizado en dicho sistema será muy difícil, y para todo perforar la defensa tiene que usar un arsenal de dinero, los costos que superen a los beneficios de los resultados de la piratería. Que nosotros y es necesario.

Article in other languages:

AR: https://tostpost.com/ar/computers/2632-unauthorized-access.html

BE: https://tostpost.com/be/kamputary/4657-nesankcyyanavany-dostup.html

DE: https://tostpost.com/de/computer/4655-unbefugter-zugriff.html

HI: https://tostpost.com/hi/computers/2633-unauthorized-access.html

JA: https://tostpost.com/ja/computers/2632-unauthorized-access.html

KK: https://tostpost.com/kk/komp-yuterler/4658-r-satsyz-ol-zhetk-zu.html

PL: https://tostpost.com/pl/komputery/4661-nieautoryzowany-dost-p.html

PT: https://tostpost.com/pt/computadores/4658-acesso-n-o-autorizado.html

TR: https://tostpost.com/tr/bilgisayarlar/4663-yetkisiz-eri-im.html

UK: https://tostpost.com/uk/komp-yuteri/4660-nesankc-onovaniy-dostup.html

ZH: https://tostpost.com/zh/computers/2824-unauthorized-access.html

Alin Trodden - autor del artículo, editor

"Hola, soy Alin Trodden. Escribo textos, leo libros y busco impresiones. Y no soy mala para decírtelo. Siempre estoy feliz de participar en proyectos interesantes."

Noticias Relacionadas Con La

Modificación del juego de las formas disponibles. ¿Qué es un parche, que es diferente de la moda?

los Primeros juegos ocupen poco espacio en el disco duro, ya que tenían gráficos simples y una trama sencilla. Poco a poco los desarrolladores de mejora, como resultado de lo que hoy podemos estar satisfechos con realista de la fo...

Bloqueado "Compañeros de clase" en el trabajo: cómo evitar?

las redes Sociales han ocupado un lugar muy importante en el corazón del consumidor actual. La verdad, a veces las personas le dan gran valor a la vida virtual y "sientan" allí, incluso en el trabajo. En consecuencia, el empleador...

Como en "Photoshop" dibujar una flecha: las formas y la instrucción

"Photoshop" -, este programa no tiene parangón en la fotografía. La lista de sus características y funciones está por las nubes. Sin embargo, incluso cuando la conquista de todos навороченными operaciones, puede producirse un prob...

error Técnico es un fenómeno muy común no sólo en el mundo de la informática, sino en la vida cotidiana, en el trabajo e incluso estatales controlan órganos y las instituciones. Pero, dado que se trata de la tecnología informática...

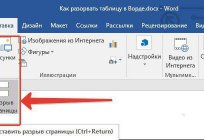

Las instrucciones de cómo hacer un salto de tablas en Word

sin Duda, una herramienta ideal para trabajar con tablas es "microsoft excel", sin embargo, y en "Ворде" hay herramientas para su creación y edición. Si prefiere es "word" en el plan de trabajo con hojas de cálculo, tiene que cono...

El mejor programa para la recuperación de un pendrive

De que, incluso con las memorias flash y tarjetas de memoria se pierde información, ya dice mucho. Las causas puede ser el tiempo que quieras: de los daños físicos de los dispositivos hasta los efectos de los virus de códigos. Per...

Comentarios (0)

Este artículo no tiene comentarios, se el primero!