Now - 13:02:09

Несанкціонований доступ

Несанкціонований доступ до інформації і різні способи захисту від цього небажаного події потрапляють у сферу інтересів середньостатистичного користувача мережі Інтернет все частіше. Інтерес до цієї теми росте на новинах зі світу кібервійн, інформаційного шпигунства і після прочитання повідомлень про появу все нових троянських програм, алармістські зведення про які часто поширюються виробниками антивірусного ПЗ. Весь цей вал негативної інформації створює ілюзію неможливості запобігти несанкціонований доступ до комп'ютера простого юзера. Насправді істина, як завжди, поруч. І розглядаючи можливі загрози для свого ПК, необхідно оцінювати не ефемерні і дорогі способи злому із застосуванням «хакерів восьмидесятого рівня», а тверезо оцінювати, кому може знадобитися інформація, яка в ньому зберігається. І, отже, вибирати методи захисту пропорційні загрозу.

На сьогоднішній день основні загрози безпеки підключеного до мережі комп'ютера таяться на заражених сайтах і розсилають по Інтернету копії свого вірусного ЗА ботнет-мережах. Цікаво, що і перші, і другі роблять це для розширення списку заражених комп'ютерів. Адже чим більше така мережа, тим більше можливостей (в тому числі і отримувати несанкціонований доступ заражені машини) в її оператора.

Не менш небезпечні програми, в автоматичному режимі сканують певні порти випадкових комп'ютерів на предмет спроби підібрати паролі до запущеним на них засобів віддаленого управління (RAdmin, TeamViewer, Віддалений доступ до робочого столу Windows, etc).

Більше:

Розширення "Економія трафіку Google Chrome

У статті піде мова про те, як здійснюється економія трафіку в Google Chrome. Цей режим ще називають "Турбо", і його практично кожен спостерігав в таких браузерах, як Yandex Browser або Opera. Проте в Google Chrome даний компонент відсутній, і заощади...

Смайли в "Скайпі" - опис, застосування, секрети

Skype - програма, якою користуються багато людей. Вона призначена спеціально для спілкування і обміну даними. Як і будь-який інший месенджер, "Скайп" оснащений чудовим інтерфейсом і графічними елементами. Тут можна виражати емоції різними способами. ...

Ресурс вогняна сіль в "Скайриме"

Матеріал у грі «Скайрим» вогняна сіль має ряд застосувань, які будуть корисні для гравця. Цей предмет можна дістати кількома способами, які варто знати користувачу. Стаття надає всю потрібну інформацію з цього ресурсу.ВидобутокУ проекті ж...

Як видно, і в першому, і в другому випадку зараження відбувається без участі людини, зловмисники розставляють пастки і просто чекають, коли в них залетить чергова «жертва» - незахищений ПК.

Крім цих двох, найбільш поширених способів проникнення, існують і інші, як наприклад несанкціонований доступ до інформації про паролі і ключі до різних платіжних систем (Вебмані, Яндекс-гроші, ітд). Для одержання такого типу даних, злочинцям часто доводиться вдаватися до дуже хитрим комбінаціям і писати досить складне програмне забезпечення, заманюючи користувача обіцянками «безкоштовного сиру».

Але всі ці і численні інші способи проникнення в комп'ютерну систему важко або практично неможливо уявити без підключення цієї системи до мережі Інтранет або Інтернет. Так що захист ПК від несанкціонованого доступу повинна враховувати цей факт. Протидія слід зосередити в першу чергу на максимальному обмеженні доступу до ПК ззовні з допомогою фаєрвола, найвідоміші і найпоширеніші рішення: Agnitum outpost, Kerio Winroute, Zone Alarm, Agava Firewall. А для перевірки дозволеного вхідного трафіку доцільно застосовувати антивірусні рішення, вміють цей трафік контролювати на предмет проникнення шкідливого контенту та програм, а також пресекающих активність заражених сайтів. Серед найбільш відомих антивірусів вміють все це і багато чого іншого, продукти компаній Eset, Лабораторії Касперського, Avast, AVG і інші.

Програмний комплекс з хорошого фаєрволу (налаштованого з допомогою майстра налаштування на максимальну безпеку) і антивіруса з останніми базами гарантує, що ваш комп'ютер будуть обходити стороною як ботнет-мережі, так і численні хакерські і заражені сайти. Обломают зуби про такий захист і всілякі сканери портів та інша нечисть, що намагається проникнути на комп'ютер через існуючі у кожного нічим не захищеного ПК вразливі місця. Іншими словами, несанкціонований доступ до такої системи стане вкрай утруднений, і для того щоб все-таки пробити захист доведеться застосовувати такий арсенал засобів, витрати на який перевершать усі вигоди від результатів злому. Що нам і потрібно.

Article in other languages:

AR: https://tostpost.com/ar/computers/2632-unauthorized-access.html

BE: https://tostpost.com/be/kamputary/4657-nesankcyyanavany-dostup.html

DE: https://tostpost.com/de/computer/4655-unbefugter-zugriff.html

ES: https://tostpost.com/es/los-ordenadores/4660-el-acceso-no-autorizado.html

HI: https://tostpost.com/hi/computers/2633-unauthorized-access.html

JA: https://tostpost.com/ja/computers/2632-unauthorized-access.html

KK: https://tostpost.com/kk/komp-yuterler/4658-r-satsyz-ol-zhetk-zu.html

PL: https://tostpost.com/pl/komputery/4661-nieautoryzowany-dost-p.html

PT: https://tostpost.com/pt/computadores/4658-acesso-n-o-autorizado.html

TR: https://tostpost.com/tr/bilgisayarlar/4663-yetkisiz-eri-im.html

ZH: https://tostpost.com/zh/computers/2824-unauthorized-access.html

Alin Trodden - автор статті, редактор

"Привіт, Я Алін Тродден. Я пишу тексти, читаю книги і шукаю враження. І я непогано вмію розповідати вам про це. Я завжди радий брати участь у цікавих проектах."

Новини

Зміна гри всіма доступними способами. Що таке патч, чим він відрізняється від мода?

Перші ігри займали небагато місця на жорсткому диску, так як мали простий графікою і нехитрим сюжетом. Поступово розробники удосконалювали їх, в результаті чого сьогодні ми можемо задовольнятися реалістичною картинкою, безліччю ге...

Заблокували "Однокласники" на роботі: як обійти?

Соціальні мережі - зайняли досить важливе місце в серцях сучасних користувачів. Правда, іноді люди надають величезне значення віртуальної життя і "сидять" там навіть на роботі. У результаті роботодавець може просто "перекрити кисе...

Як в "Фотошопі намалювати стрілку: способи та інструкція

"Фотошоп" - саме ця програма не має собі рівних у роботі над фотографіями. Перелік її можливостей і функцій просто зашкалює. Однак, навіть при оволодінні всіма навороченими операціями, може виникнути проблема з найпростішою з них ...

Технічна помилка - це що таке?

Технічна помилка - явище досить поширене не тільки в світі комп'ютерних технологій, але і в повсякденному житті, на виробництві та навіть у державних контролюючих органах і установах. Але, оскільки мова йде саме про комп'ютерній т...

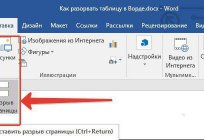

Інструкція, як зробити розрив таблиці у Word

Безсумнівно, ідеальним інструментом для роботи з таблицями є "Майкрософт Ексель", однак і в "Ворді" є інструменти для їх створення та редагування. Якщо ж ви віддаєте перевагу саме "Ворд" в плані роботи з таблицями, то варто дізнат...

Краща програма для відновлення флешки

Про те, що навіть із звичайних флешок та карт пам'яті зникає інформація, сказано вже чимало. Причин може бути скільки завгодно: від фізичних пошкоджень пристроїв до впливу вірусних кодів. Але ж втратити важливу інформацію не хочет...

Примітка (0)

Ця стаття не має коментарів, будьте першим!