Now - 21:59:43

حصان طروادة برنامج أو فيروس مفاجأة

هناك العديد من أنواع مختلفة من فيروسات الكمبيوتر. بعض هي جزء فقط من البرنامج ، والبعض الآخر استكمال التطبيق مفيدة. هذا طروادة. كقاعدة عامة ، فإنه يهدف تنفيذها في نظام الكمبيوتر. Trojan أو يشير الجاني المعلومات من جهاز الكمبيوتر الخاص بك, أو تدمير النظام من داخل ويستخدم على أنها “أداة الجريمة". مثالا حيا من مثل هذا الفيروس هو برنامج الشلالات.scr التي متنكرا في زي شاشة التوقف.

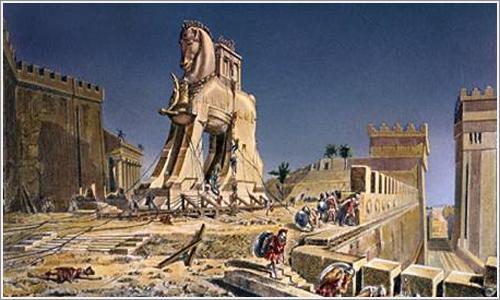

Trojan برنامج كان اسمه بعد كل الشهير الحصان الخشبي الذي أخذ الإغريق ودمرت طروادة المنيعة. مثل حصان طروادة من نفس اسم البرنامج تبدو غير ضارة ومفيدة هدية, ولكن في واقع الأمر هو الفيروس الخبيث-مفاجأة. قبل التثبيت تكون قادرا على التعرف على هذا الفيروس يكاد يكون من المستحيل. بعض أحصنة طروادة حتى بعد التثبيت, الاستمرار في أداء مهام البرنامج ، والتي بموجبها تم إخفاؤها. استنساخ الفيروس لا, ولكن بدأت كل الوقت المستخدم يستأنف الأنشطة الهدامة في جهاز الكمبيوتر الخاص بك. تقريبا جميع الفيروسات من هذا النوع تتكون من العميل والخادم. الخادم التي يتم تنفيذها في النظام الخاص بك ، يستخدم العميل المجرم Om لإدارة ذلك.

Om لإدارة ذلك.

Trojan برنامج ستة أنواع من الأنشطة الخبيثة. بعض الفيروسات فتح الجنائية عن الآخرين ببساطة تدمير البيانات, تحميل إضافية الآفات نسخ “وهمية” وصلات إلى مواقع ذات دفع التسجيل تعطيل برامج مكافحة الفيروسات و تنفيذ هجوم DDoS. إذا كان الكمبيوتر متصلا إلى مودم الإنترنت, Trojan يجعل المكالمات الهاتفية ، ثم حساب المستخدم “أرق” من خلال كمية كبيرة.

المزيد

طابعة سامسونج SCX-3405: دليل المستخدم والمواصفات استعراض

سوق التكنولوجيا الفائقة هو زيادة المنافسة. بسبب هذا, وتحاول كل من الشركة المصنعة الجهاز الخاص بك لجعل الأكثر وظيفية وجميلة وغير مكلفة. يجب أيضا أن تكون موجودة في أي خصوصية.واحدة من أكبر الشركات في السوق العالمية – سامسونج – قررت التركيز ع...

T-28. T-28 (عالم الدبابات). T-28: صور

T-28 – هذا شعبية خزان السوفياتي ، والتي تتمثل في المعروف على الانترنت لعبة العالم من الدبابات. بالنسبة لمعظم اللاعبين والجهاز هو عابر ، ولكن هذا يرجع فقط إلى حقيقة أن ليس كل تقييم قدرة هذا النموذج. إذا ما تم تناوله ببراعة ، خزان يتحول إلى ورطة ...

كما في "Skyrim" إلى التركيز osculatorium: يمر

اليوم سوف نتحدث معك عن كيف في "Skyrim" إلى التركيز osculatory. أيضا, دعونا نحاول فعلا أن نفهم أين هذه المهمة و لماذا نحن في حاجة إليها. لأن العالم لعبة The Elder Scrolls هو مكان حيث يمكنك الحصول على المغامرات.نبدأحسنا, قبل التفكير في "Skyrim" إلى الت...

الحماية من البرامج الضارة

وهناك العديد من العلامات التي تحدد طريق العدوى طروادة. أولا وقبل كل شيء من الضروري أن تولي اهتماما التسجيل بدء التشغيل. ظهرت “غير مصرح بها" قد يكون برنامج الفيروسات. يشير إلى عدوى غير مقصودة المستخدم تحميل ألعاب أو تطبيقات أو مقاطع فيديو ، أي تعليقات. في عملية بدء التشغيل من فيروسات الكمبيوتر يمكن إعادة تشغيل الكمبيوتر.  برنامج حصان طروادة يمكن أن تبدأ في عرض الفيديو أو الصور لفتح و إغلاق وحدة التحكم بالسيارة تعسفي أو إيقاف تشغيل الكمبيوتر.

برنامج حصان طروادة يمكن أن تبدأ في عرض الفيديو أو الصور لفتح و إغلاق وحدة التحكم بالسيارة تعسفي أو إيقاف تشغيل الكمبيوتر.

بسبب وفرة من الأشكال و الأنواع شيوعا طريقة التعامل مع Trojan غير موجود. إذا كان يتم إصابة النظام, يجب عليك تنظيف مجلد ملفات الإنترنت المؤقتة ثم مسح مع نظام الحماية من الفيروسات. إذا كان الهدف هو الكشف عن طريق برامج مكافحة الفيروسات لا إزالة أو تنظيف ، فمن الممكن العثور على وإزالة يدويا. ولكن مجموع الإصابة فقط إعادة تثبيت نظام التشغيل.

واحدة من فيروس جديد يسمى Qhost. حصان طروادة من هذا النوع هو تعديل ويندوز حجم الملف 2600 بايت. الفيروس الجديد أقفال يتنقل المستخدم إلى مواقع محددة ويطلب إلى خوادم المحددة. قفل يضاف إلى ملف Trojan اسمه قائمة المضيف “المحرمة” مواقع. لتحييد هذا الفيروس, يمكنك تحرير هذا الملف في “المفكرة” ثم مسح النظام من خلال برنامج مكافحة الفيروسات.

Article in other languages:

BE: https://tostpost.com/be/kamputary/17184-trayanskaya-pragrama-abo-v-rus-syurpryz.html

DE: https://tostpost.com/de/computer/17194-trojaner-oder-virus--berraschung.html

En: https://tostpost.com/computers/10281-a-trojan-program-or-a-virus-surprise.html

ES: https://tostpost.com/es/los-ordenadores/17203-este-troyano-o-virus-sorpresa.html

HI: https://tostpost.com/hi/computers/9572-a-trojan-program-or-a-virus-surprise.html

JA: https://tostpost.com/ja/computers/9572-a-trojan-program-or-a-virus-surprise.html

KK: https://tostpost.com/kk/komp-yuterler/17185-troyandy-ba-darlama-nemese-virus-tosyn-syy.html

PL: https://tostpost.com/pl/komputery/17161-ko-troja-ski-wirus-lub-niespodzianka.html

PT: https://tostpost.com/pt/computadores/17161-o-trojan-ou-v-rus-surpresa.html

TR: https://tostpost.com/tr/bilgisayarlar/17191-bu-trojan-veya-vir-s-s-rpriz.html

UK: https://tostpost.com/uk/komp-yuteri/17176-troyans-ka-programa-abo-v-rus-syurpriz.html

Alin Trodden - مؤلف المقال ، محرر

"مرحبا ، أنا ألين الدوس. أنا أكتب النصوص ، وقراءة الكتب ، والبحث عن الانطباعات. وأنا لست سيئة في أقول لك عن ذلك. أنا دائما سعيد للمشاركة في مشاريع مثيرة للاهتمام."

أخبار ذات صلة

كيفية جعل المجهر من كاميرا ويب مع يديك ؟

تذكر البيولوجيا في المدرسة الثانوية من الصف ، حيث بحثنا ملون مع اليود البصل الخلايا في الأمر ؟ كيف غامضة ثم بدا اختراق غامضة عالم الغيب! اتضح أن كل واحد منا يمكن أن تجعل المجهر الحقيقي من كاميرا ويب مع يديها. أنها لا تحتاج إلى معر...

كيفية إزالة النوافذ القديمة بشكل صحيح

اتضح موقف مضحك: من ناحية مايكروسوفت المطورين يدعون أنه منذ انتقال جميع أنظمة التشغيل ويندوز NT kernel نظام الاستقرار عشرة أضعاف. فمن زعم أنه من الممكن أن ننسى ثابتة ‘شاشات زرقاء من الموت" المعروف باسم الموت الزرقاء, تجم...

كما أظهرت الدراسات التي أجريت مؤخرا على مواقع تسمى الشبكات الاجتماعية ، كان أكثر من 72 في المئة من السكان. الآن شعبيتها في تزايد مطرد أيضا ، وإن كان ذلك بوتيرة أبطأ. و هذا مفهوم – معظم الناس بالفعل سجلت في موقع معين. ف...

تبادل لاطلاق النار متطلبات النظام: التفاصيل والآراء حول المشروع

في هذه المرحلة في صناعة الألعاب التفاعلية الترفيه تظهر المزيد من المشاريع المماثلة يصبح من الصعب جدا للمطورين على المنافسة. بينما من ناحية أخرى, هذا هو في حالة جيدة جدا بالنسبة للمستهلك ، المطورين يحاولون جعل اللعبة أفضل وأفضل وأك...

أحدث الشبكات الاجتماعية: مراجعة أماكن الاتصالات الافتراضية

حتى اليوم نحن نذهب لمعرفة أحدث الشبكات الاجتماعية و "الاجتماعية" ، والتي تستخدم المستخدمين الحديث شعبية جدا. الطريقة الوحيدة التي يمكنك التقاط المناسب الاتصالات الافتراضية. في بعض الأحيان الإنترنت يمكن أن يحل محل المعيشة الشخصية ا...

البرنامج Uncheckit: ما هو هذا الفيروس و كيفية إزالته

الإنترنت منذ فترة طويلة بحرية تشغيل برنامج معين Uncheckit. ما هذا التطبيق هو كما تعلمون ليس كل المستخدمين تأتي عبر الطعم. كما المطورين كتابة التطبيق هو أداة ضرورية جدا وهو أمر ضروري لكل سيرفر إنترنت. ولكن هو ؟ برنامج Uncheckit: ما...

تعليقات (0)

هذه المادة قد لا تعليق أول