Now - 19:04:03

Trojaner, oder Virus-überraschung

Es gibt viele Sorten von Computer-Viren. Einige sind nur ein Teil des Programms, andere selbst sind eine vollwertige und nützliche Anwendungen. Zu dieser Art gehört und Trojaner. In der Regel ist für die Einführung in das Computersystem. Einführung, Trojaner oder sendet die Täter die Informationen aus dem infizierten Computer, oder das System von innen zerstört und nutzt es als „Instrument Verbrechen“. Ein Paradebeispiel eines solchen Virus Programm nennen kann waterfalls.scr, die tarnt sich als скринсервер.

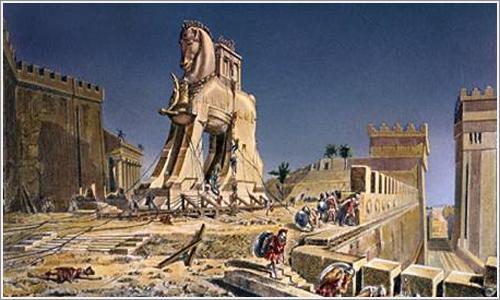

Trojanisches Programm wurde benannt nach dem bekannten hölzernen Pferd, mit dessen Hilfe die Griechen haben übernommen und zerstört die uneinnehmbare Stadt Troja. Wie ein Trojanisches Pferd, das gleichnamige Programm sieht harmlos und nützliches Geschenk, und in der Tat entpuppt sich als heimtückische Virus-überraschung. Vor der Installation, um dieses Virus zu erkennen ist fast unmöglich. Einige Trojaner auch nach der Installation weiterhin für die Durchführung der Funktionen des Programms, unter denen waren maskiert. Vermehren sich solche Viren nicht, aber Sie ausführen zu müssen, wird der Benutzer jedes mal wieder destruktive Aktivitäten in Ihrem Computer. Fast alle Viren dieses Typs bestehen aus Client und Server. Der Server bettet sich in einem infizierten System, und der Kunde wird Täter OHM zu verwalten.

OHM zu verwalten.

Trojanisches Programm hat sechs Arten von bösartigen Aktivitäten. Einige Viren eröffnen kriminellen Remote-Zugriff, andere löschen einfach die Daten, lädt weitere Schädlinge, kopieren „falsche“ Verweise auf Webseiten mit kostenpflichtigen Registrierung, Antivirus deaktivieren und führen DDoS-Attacken. Wenn die infizierte Computer angeschlossen модемному Internet, Trojaner begeht telefonieren, dann durch user «Slims» auf einen erheblichen Betrag.

Mehr:

Lenovo v580c: eine detaillierte übersicht über

Heute haben wir beschlossen, zu schreiben über den Laptop Lenovo v580c. Übersicht ausführliche, da dieser tragbare PC IdeaPad-Serie hat eine hohe Popularität, aber viele Menschen wissen nicht, was zieht das Gerät der Käufer. Das Modell ist schnell un...

Wie löschen Sie den Cache Ihres Computers (Browser)

Sehr oft im Internet finden Sie die Frage: „Wie Cache leeren Computer?». Diese Formulierung gibt ein user-Neuling, der irgendwo gehört, dass die Art und Weise kann die Arbeit des Computers zu verbessern, aber nicht ganz versteht, worüber ...

Muss mit bedauern zugeben, dass der Fortschritt in der informatik-und Multimedia-Technologien neben den offensichtlichen Vorteilen hat eine Reihe von negativen Eigenschaften. Zum Beispiel, als vor einigen Jahren die Anbieter zu einem vernünftigen Pre...

Trojaner und Malware Removal

Es Gibt einige Anzeichen, nach denen bestimmt wird, die Infektion mit einem Trojaner. Vor allem muss man die Aufmerksamkeit auf das Register Autostart. Die dort „unauthorized» Programm Virus kann. Auf eine Infektion gibt und unerwartete Benutzer-Download-Spiele, Anwendungen oder Videos, sowie die willkürliche erstellen von screenshots. Beim starten des Virus kann der Computer selbst neu gestartet.  Trojanisches Programm starten anzeigen von Videos oder Bildern, das öffnen und schließen der Konsole des Antriebs oder der Computer heruntergefahren zufällig.

Trojanisches Programm starten anzeigen von Videos oder Bildern, das öffnen und schließen der Konsole des Antriebs oder der Computer heruntergefahren zufällig.

Wegen der fülle Der Formen und Arten von einheitlichen Verfahren zur Bekämpfung-Trojaner gibt es nicht. Wenn das System infiziert wurden gereinigt und entfettet den Ordner mit den temporären Internet-Dateien, und dann Scannen Sie das System mit Anti-Virus. Wenn das Anti-Virus entdeckt, wird nicht gelöscht und nicht geleert wird, finden Sie und löschen Sie es manuell. Aber bei totaler Ansteckung hilft nur eine Neuinstallation des Betriebssystems.

Einer der neuen Viren genannt Qhost. Trojanisches Programm dieser Art ist eine geänderte Windows-Datei in der Größe 2600 Bytes. Ein neuer Virus blockiert den übergang des Benutzers auf bestimmte Websites, die Anforderungen an den gewählten Servern. Die Verriegelung erfolgt durch hinzufügen einer Datei der Trojaner mit dem Namen host der Liste „Verbotenen» Webseiten. Um dies zu entschärfen Virus, genug Bearbeiten, wird diese Datei in das Programm „Notepad» und dann Scannen Sie das System von der Antivirus-Programm.

Article in other languages:

AR: https://tostpost.com/ar/computers/9569-a-trojan-program-or-a-virus-surprise.html

BE: https://tostpost.com/be/kamputary/17184-trayanskaya-pragrama-abo-v-rus-syurpryz.html

En: https://tostpost.com/computers/10281-a-trojan-program-or-a-virus-surprise.html

ES: https://tostpost.com/es/los-ordenadores/17203-este-troyano-o-virus-sorpresa.html

HI: https://tostpost.com/hi/computers/9572-a-trojan-program-or-a-virus-surprise.html

JA: https://tostpost.com/ja/computers/9572-a-trojan-program-or-a-virus-surprise.html

KK: https://tostpost.com/kk/komp-yuterler/17185-troyandy-ba-darlama-nemese-virus-tosyn-syy.html

PL: https://tostpost.com/pl/komputery/17161-ko-troja-ski-wirus-lub-niespodzianka.html

PT: https://tostpost.com/pt/computadores/17161-o-trojan-ou-v-rus-surpresa.html

TR: https://tostpost.com/tr/bilgisayarlar/17191-bu-trojan-veya-vir-s-s-rpriz.html

UK: https://tostpost.com/uk/komp-yuteri/17176-troyans-ka-programa-abo-v-rus-syurpriz.html

Alin Trodden - autor des Artikels, Herausgeber

"Hi, ich bin Alin Trodden. Ich schreibe Texte, lese Bücher und suche nach Eindrücken. Und ich bin nicht schlecht darin, dir davon zu erzählen. Ich freue mich immer, an interessanten Projekten teilzunehmen."

Verwandte News

Wie machen das Mikroskop aus einer Webcam mit Ihren Händen?

denken Sie Daran Schulunterricht der Biologie, auf denen wir betrachteten getönt dunkel JOD Zellen der Zwiebel in einem Mikroskop? Wie geheimnisvoll schien dann das eindringen in diese geheimnisvolle unsichtbare Welt! es stellt si...

So entfernen Sie die alte Windows korrekt

eine Lustige Situation: einerseits haben die Entwickler von Microsoft behaupten, dass seit der Umstellung aller Windows-Betriebssysteme auf NT-Kernel die Stabilität des Systems verzehnfacht. Es wird behauptet, dass man vergessen d...

Wie kürzlich durchgeführte Studien zeigen auf Seiten, die so genannten sozialen Netzwerke, wurden mehr als 72 Prozent der Bevölkerung unseres Landes. Jetzt ist Ihre Popularität auch alle unaufhaltsam steigt, wenn auch langsa...

Crossfire: Systemanforderungen: Details und Stellungnahme zum Projekt

im Moment in der Gaming-Branche der interaktiven Unterhaltung scheint immer mehr ähnliche Projekte und wird ziemlich schwierig für Entwickler zu konkurrieren untereinander. Obwohl andererseits, es ist eine sehr gute Position für d...

Neueste soziale Netzwerke: eine übersicht der Orte für virtuelle Kommunikation

also heute uns bevorsteht, erfahren Sie die neuesten sozialen Netzwerke, sowie die "sozialen Bereich", die sind bei den heutigen Nutzern großer Beliebtheit. Nur so können Sie Holen Sie sich wirklich einen guten Platz für die virtu...

Das Programm Uncheckit: was ist das für ein Virus und wie es zu entfernen

in den weiten des Internets schon lange frei läuft ein bestimmtes Programm, Uncheckit. Was ist das für ein App ist, wissen nicht alle Nutzer und stoßen auf den Köder. Wie schreiben die Entwickler, die App ist eine sehr richtige Pr...

Kommentare (0)

Dieser Artikel wurde noch kein Kommentar abgegeben, sei der erste!