Now - 22:39:24

O trojan ou vírus-surpresa

Existem muitas variedades de vírus de computador. Alguns são apenas parte de um programa, outras mesmos representam completas e aplicações úteis. Isso inclui e um cavalo de tróia. Geralmente, ele é projetado para a introdução no sistema informático. Внедрившись, o cavalo de tróia ou envia um criminoso de informações a partir do computador infectado ou destrói o sistema de dentro e usa-o como ão instrumento do crime". Um exemplo claro dessa vírus pode chamar o programa waterfalls.o scr, que se disfarça de скринсервер.

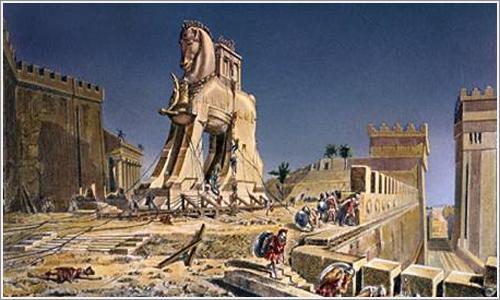

Este Trojan foi nomeado em honra do conhecido cavalo de madeira, com o qual os gregos invadiram e destruíram inexpugnável Troy. Como o cavalo de tróia, escreveu programa parece inofensivo e útil presente, mas, na verdade, acaba por ser traiçoeiro vírus-surpresa. Antes de instalar o reconhecer este tipo de vírus é praticamente impossível. Alguns cavalos de tróia, mesmo após a instalação continuar a executar as funções do programa, que foram mascarados. Se multiplicar este tipo de vírus não pode, mas, lançando-lo, o usuário cada vez que retoma a devastadora operação em seu computador. Praticamente todos os vírus deste tipo consistem de cliente e servidor. O servidor é incorporado em um sistema infectado, e o cliente utiliza o criminoso ω para gerenciá-lo.

ω para gerenciá-lo.

O cavalo de Tróia programa tem seis tipos de atividades maliciosas. Alguns vírus abrem um criminoso de acesso remoto, outros simplesmente destroem dados, baixam mais de pragas, copiam ão falso» links para sites com o pedágio inscrever-se, desligam o antivirus e realizam um ataque DDoS. Se o computador infectado estiver conectado ao modem de Internet, o cavalo de tróia faz chamadas telefônicas, após o qual a conta do usuário ão emagrece» um montante considerável.

Mais:

Como instalar a transferência de palavras no Word

Trocar palavras é uma das mais importantes funções de um editor de texto. Através dela pode-se alcançar a dois muito interessantes durante a formatação. Em primeiro lugar, o texto resultante, ocupam menos espaço, assim como sua colocação será mais co...

Atencioso usuário de computador certamente chamou a atenção, que você arquivo de imagem, existem diferentes extensões: BMP, GIF, JPG e пр. a Maior distribuição recebeu o último formato especificado, assim como a maioria das câmeras digitais criam ima...

Considerando a questão de como flashear "Bios", a necessidade de delimitar este conceito relativamente isolados componentes, aos quais se aplica a esta operação. "Bios" - serviço privado de firmware do sistema, responsável pelo correcto funcionamento...

Trojans e defesa contra os

Há alguns sinais de que determinada infecção trojan. Antes de tudo tem que prestar atenção no registro de inicialização. Apareceu lá em "não autorizadaç o programa pode ser um vírus. A infecção especifica e непредусмотренная usuário download de jogos, aplicativos ou vídeos, bem como arbitrária a criação de screenshots. No processo de execução de um vírus de computador pode reiniciar.  Este Trojan pode executar a visualização de vídeos ou imagens, abrir e fechar o console de acionamento manual, desligue o computador.

Este Trojan pode executar a visualização de vídeos ou imagens, abrir e fechar o console de acionamento manual, desligue o computador.

Por causa da abundância De formas e tipos de uma única maneira de lidar com o trojan não existe. Se o sistema travou, vale a pena limpar a pasta temporária da internet-arquivos e, em seguida, analisar o seu sistema de pagamento. Se o objeto, detectado pelo anti-vírus não é removido e não é limpo, você pode localizar e remover manualmente. Mas quando a artroplastia total infecção vai ajudar apenas a reinstalação do sistema operacional.

Um dos mais novos vírus chamado Qhost. Trojan um programa deste tipo é a alteração de um arquivo do Windows tamanho 2600 bytes. O novo vírus bloqueia a navegação do usuário para sites específicos e consultas aos seus servidores. O bloqueio é realizada a adição de um arquivo de tróia com o nome de host de lista ão de exclusãoç o de sites. Para neutralizar este tipo de vírus, basta editar o arquivo no programa ço Bloco de notas» e, em seguida, analisar o seu sistema no programa de antivírus.

Article in other languages:

AR: https://tostpost.com/ar/computers/9569-a-trojan-program-or-a-virus-surprise.html

BE: https://tostpost.com/be/kamputary/17184-trayanskaya-pragrama-abo-v-rus-syurpryz.html

DE: https://tostpost.com/de/computer/17194-trojaner-oder-virus--berraschung.html

En: https://tostpost.com/computers/10281-a-trojan-program-or-a-virus-surprise.html

ES: https://tostpost.com/es/los-ordenadores/17203-este-troyano-o-virus-sorpresa.html

HI: https://tostpost.com/hi/computers/9572-a-trojan-program-or-a-virus-surprise.html

JA: https://tostpost.com/ja/computers/9572-a-trojan-program-or-a-virus-surprise.html

KK: https://tostpost.com/kk/komp-yuterler/17185-troyandy-ba-darlama-nemese-virus-tosyn-syy.html

PL: https://tostpost.com/pl/komputery/17161-ko-troja-ski-wirus-lub-niespodzianka.html

TR: https://tostpost.com/tr/bilgisayarlar/17191-bu-trojan-veya-vir-s-s-rpriz.html

UK: https://tostpost.com/uk/komp-yuteri/17176-troyans-ka-programa-abo-v-rus-syurpriz.html

Alin Trodden - autor do artigo, editor

"Olá, sou o Alin Trodden. Escrevo textos, leio livros e procuro impressões. E eu não sou ruim em falar sobre isso. Estou sempre feliz em participar de projetos interessantes."

Notícias Relacionadas

Como fazer um microscópio de webcam com suas próprias mãos?

Lembre-se de estudar a biologia, o que nós consideramos подкрашенные iodo células de cebola em um microscópio? Como misterioso parecia então a penetração deste misterioso mundo invisível! Acontece que, cada um de nós sob o poder d...

World of Tanks: onde a perfuração japoneses vertentes?

a Jogar World of Tanks, todo mundo quer encher a mais de dano. Mas nem sempre é isso o que acontece. No jogo, aparecem novos tanques, que são difíceis de superar. Saber de onde a perfuração japoneses vertentes, precisa, porque é m...

Como remover o Windows antigo corretamente

um Divertido é obtido a situação: de um lado, os desenvolvedores da Microsoft afirmam que, desde os tempos de transição em todos os sistemas operacionais do Windows no kernel NT a estabilidade do sistema aumentou em dez vezes. Arg...

Como sentar-se Vkontakte offline

Como mostram recentemente, estudos, sites, chamados de redes sociais, registrou mais de 72 por cento da população do nosso país. Agora, sua popularidade também aumenta inexoravelmente, embora mais lento. E é compreensível &n...

Crossfire: requisitos do sistema: os detalhes e a opinião sobre o projeto

No momento em que a indústria de jogos de entretenimento interativo, mais você recebe de projetos semelhantes e torna-se bastante difícil para os desenvolvedores a competir entre si. Enquanto, por outro lado, é muito boa posição p...

A mais recente rede social: resumo de locais de comunicação

Então, hoje você vai aprender as mais recentes redes sociais, e "социалки" que usam os atuais usuários de enorme popularidade. Só assim é possível escolher-se um local muito bom para a comunicação virtual. Às vezes, a internet é c...

Comentários (0)

Este artigo possui nenhum comentário, seja o primeiro!