Now - 14:41:20

Hacker-Tools und Beispiele zum Schutz gegen Sie

Immer häufiger PC-Nutzer konfrontiert mit den Gefahren im Netz, und Sie müssen begreifen, wie tief die Grundlagen des Schutzes vor Eindringlingen. Ein Keylogger - Programm, die schädlich für den Remote-Computer. Selbst Sie sind weder trojanischen Plattformen, keine Viren und können nicht verursachen gar keinen Schaden alle Netzwerkgeräte, auf denen installiert. Aber dieses Problem mit jedem Tag wird immer dringender. Lernen die Frage.

Welche Programme sind zu Hacker-Tools

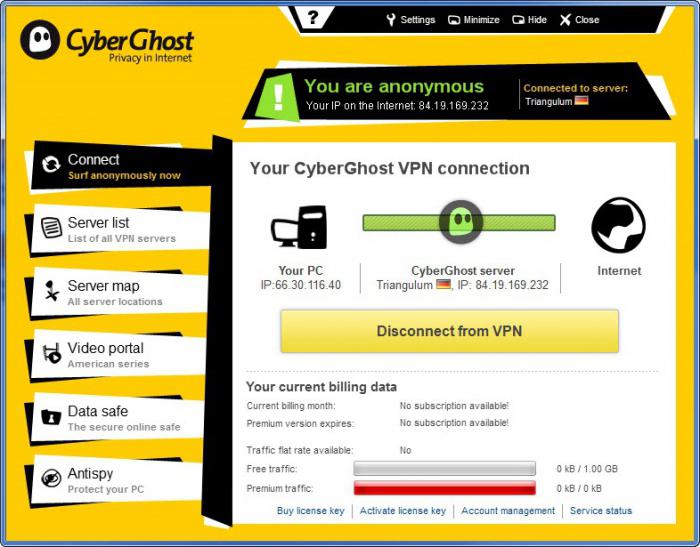

Zu diesen Programmen gehören: Hacking-Tools Automatisierung der Bildung von Viren, Trojanern und Würmern, die speziell für das erstellen einer solchen Software; Software-Bibliotheken, Dienstprogramme, die verbergen, Code “Patienten” Dateien von der überprüfung der Anti-Virus (chiffreure Dateien); verschiedene “Witze”, erschweren die Arbeit mit dem Gerät; Programme, die den Benutzer mit falschen Informationen über die Handlungen im System; andere Dienstprogramme die eine oder andere Weise Schäden an Remote oder diesem Computer.  Dies ist die Anzahl der Benutzer versteht nicht die Konsequenzen der Handlungen von solchen Programmen auf PCs und Computer-Netzwerke, die sich nicht an die selbst die grundlegenden Anforderungen und die Regeln des sicheren Verhaltens im Netz. Obwohl nun eine Vielzahl von Software zur Bekämpfung von Hackerangriffen. Erfolgreich wird der Kampf mit den besten снифферами, Hilfsprogramme für Netzwerk-Scans, die Schwachstellen, für die Ausnutzung von Schwachstellen, für die effiziente SQL-Injection, Brute-Force, um Hacking Wi-Fi, für IDS, zum Umgang mit Paketen, für реверсинга.

Dies ist die Anzahl der Benutzer versteht nicht die Konsequenzen der Handlungen von solchen Programmen auf PCs und Computer-Netzwerke, die sich nicht an die selbst die grundlegenden Anforderungen und die Regeln des sicheren Verhaltens im Netz. Obwohl nun eine Vielzahl von Software zur Bekämpfung von Hackerangriffen. Erfolgreich wird der Kampf mit den besten снифферами, Hilfsprogramme für Netzwerk-Scans, die Schwachstellen, für die Ausnutzung von Schwachstellen, für die effiziente SQL-Injection, Brute-Force, um Hacking Wi-Fi, für IDS, zum Umgang mit Paketen, für реверсинга.

Der Kampf gegen Hacker-Tools

Seit dem Tag gab es Hacker-Tools hat begonnen und der Kampf mit Ihnen. Entwickelt FÜR viele dazu. In diesem Artikel betrachten wir ein Teil davon. HackTool. Dieses Programm wird von verschiedenen Angreifern, wenn auf einem Remote-oder lokalen Computer werden Angriffe. Zum Beispiel, Benutzer zu entrichten ist illegal in die Liste der zugelassenen Besucher System; erfolgt die Reinigung der Zeitschriften mit dem Ziel, zu verbergen, was im System anwesend waren.  Empfehlung zum entfernen löschen Sie die Datei des Trojaners (Original), dessen Verbleib auf dem Gerät ist abhängig von der Variante, wie das Programm auf dem Computer gelangt. Die zweite Etappe – Virenprüfung, volle. Spoofer ü können, fälscht die Adresse des Absenders, Netzwerkanfragen zu senden und Nachrichten. Wird verwendet, um eine Nachricht für die Botschaft, die gesendete Vorlage, oder zu behindern suchen des Absenders. Empfehlungen für die Bekämpfung sind die gleichen.

Empfehlung zum entfernen löschen Sie die Datei des Trojaners (Original), dessen Verbleib auf dem Gerät ist abhängig von der Variante, wie das Programm auf dem Computer gelangt. Die zweite Etappe – Virenprüfung, volle. Spoofer ü können, fälscht die Adresse des Absenders, Netzwerkanfragen zu senden und Nachrichten. Wird verwendet, um eine Nachricht für die Botschaft, die gesendete Vorlage, oder zu behindern suchen des Absenders. Empfehlungen für die Bekämpfung sind die gleichen.

Mehr:

Lenovo v580c: eine detaillierte übersicht über

Heute haben wir beschlossen, zu schreiben über den Laptop Lenovo v580c. Übersicht ausführliche, da dieser tragbare PC IdeaPad-Serie hat eine hohe Popularität, aber viele Menschen wissen nicht, was zieht das Gerät der Käufer. Das Modell ist schnell un...

Wie löschen Sie den Cache Ihres Computers (Browser)

Sehr oft im Internet finden Sie die Frage: „Wie Cache leeren Computer?». Diese Formulierung gibt ein user-Neuling, der irgendwo gehört, dass die Art und Weise kann die Arbeit des Computers zu verbessern, aber nicht ganz versteht, worüber ...

Muss mit bedauern zugeben, dass der Fortschritt in der informatik-und Multimedia-Technologien neben den offensichtlichen Vorteilen hat eine Reihe von negativen Eigenschaften. Zum Beispiel, als vor einigen Jahren die Anbieter zu einem vernünftigen Pre...

"Hoax", virale мистификаторы

Das Ist ein Keylogger, nicht verursacht direkten Schaden, aber Sie leiten die betrügerische Nachricht, die besagt, dass der Schaden bereits erlitten oder leiden unter bestimmten Bedingungen, oder informieren den Benutzer über die Gefahr, die nicht existiert. Auf solche “Witze”, zum Beispiel, sind Programme, die erschreckenden Benutzer unterschiedliche Meldungen über das formatieren der logischen Laufwerk, obwohl es nicht war, leiten verschiedene Virus-ähnliche, seltsame Mitteilungen usw.  Alles hängt vor allem vom Humor des Autors solche Werkzeuge. Löschen Sie ein solches Programm ein bisschen schwieriger, aber mit dieser Anleitung wird es jeder Benutzer. Dazu müssen Sie zunächst beenden des Task MANAGERS den Prozess des Browsers. Dann löschen Sie die Datei selbst. Unbedingt leeren Ordner namens Temporary Internet Files. Er kann die infizierten Dateien. Prüfen Anti-Virus den gesamten Computer. Wenn Sie alles richtig machen, Hacking-Tools und Schutz vor Ihnen – es ist nicht sehr kompliziert.

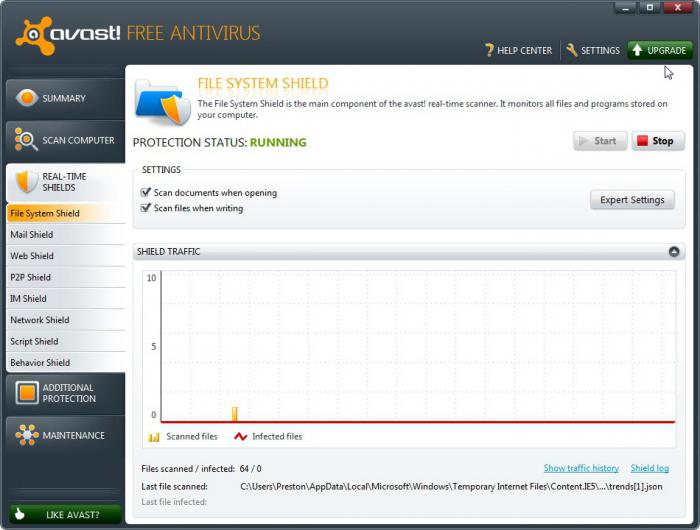

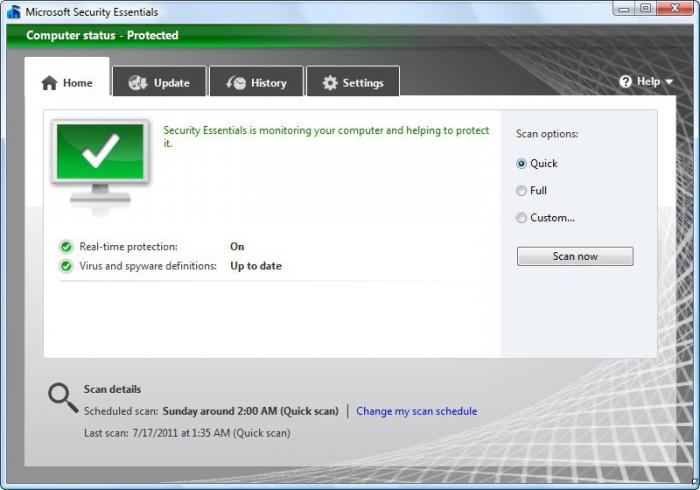

Alles hängt vor allem vom Humor des Autors solche Werkzeuge. Löschen Sie ein solches Programm ein bisschen schwieriger, aber mit dieser Anleitung wird es jeder Benutzer. Dazu müssen Sie zunächst beenden des Task MANAGERS den Prozess des Browsers. Dann löschen Sie die Datei selbst. Unbedingt leeren Ordner namens Temporary Internet Files. Er kann die infizierten Dateien. Prüfen Anti-Virus den gesamten Computer. Wenn Sie alles richtig machen, Hacking-Tools und Schutz vor Ihnen – es ist nicht sehr kompliziert.

Schutz vor Hacker-утилитов Trojan-Dropper.Win32.Agent.albv

Ist ein Programm, das für unerlaubte verdeckte Installation durch den Benutzer auf das Opfer-Gerät Malware, die sich im Körper dieses Trojaners. Empfehlungen für folgende Löschvorgänge. Beenden des Task MANAGERS bösartige Prozess. Datei löschen und löschen Sie in der Registrierung den Schlüssel einer Option. Zu löschende noch eine Datei: %WinDir%systemsvhost.exe.  Dann reinigen Sie vollständig den Inhalt des gesamten Ordners %Temp%. Mit Wechselmedien entfernen Sie Folgendes: :autorun.inf und :wlan.exe, wo X – der Buchstabe der Partition. Und in die Vollendung führen eine vollständige Untersuchung von Kaspersky Anti-Virus, Aktualisierung unbedingt alle Datenbanken.

Dann reinigen Sie vollständig den Inhalt des gesamten Ordners %Temp%. Mit Wechselmedien entfernen Sie Folgendes: :autorun.inf und :wlan.exe, wo X – der Buchstabe der Partition. Und in die Vollendung führen eine vollständige Untersuchung von Kaspersky Anti-Virus, Aktualisierung unbedingt alle Datenbanken.

Elektronischen Spionage Programm Trojan-Spy.Win32.PcGhost.340

Hacker-Tools und Schutz von Ihnen – das Thema nun ewig und ständig aktuell. Das angegebene Programm wurde entwickelt, um zu führen für elektronische Spionage durch den Anwender (screenshots, die eingegebenen Informationen, eine Liste der aktiven Anwendungen). Die auf diese Weise die Information immer übertragen wird, um den Angreifer. Und für diesen Zweck verwendet HTTP, FTP, E-Mail und andere Möglichkeiten. Optionen für das entfernen von sind Standard, nur die Dateien unterscheiden sich. Beenden Sie den Trojaner-Prozess der Aufgaben-Manager.  Trojaner Entfernen PcGhost.exe und die Datei: %System%SYSKEY.DAT. Dann entfernen Sie die Registry-Schlüssel und "PcGhost". Wenn man sich auf Hacker-Tools, die Bilder zeigen, wird klar, dass ein scan Anti-Virus – ein obligatorisches Verfahren bei deren Löschung. Keine Lust zu haben einen langsamen Computer, verlieren mit ihm die Informationen -tun Sie es regelmäßig.

Trojaner Entfernen PcGhost.exe und die Datei: %System%SYSKEY.DAT. Dann entfernen Sie die Registry-Schlüssel und "PcGhost". Wenn man sich auf Hacker-Tools, die Bilder zeigen, wird klar, dass ein scan Anti-Virus – ein obligatorisches Verfahren bei deren Löschung. Keine Lust zu haben einen langsamen Computer, verlieren mit ihm die Informationen -tun Sie es regelmäßig.

Article in other languages:

AR: https://tostpost.com/ar/computers/9859-hacking-tools-and-examples-of-protection.html

BE: https://tostpost.com/be/kamputary/17700-hakersk-ya-tyl-ty-pryklady-abarony-ad-h.html

En: https://tostpost.com/computers/17413-hacking-tools-and-examples-of-protection.html

HI: https://tostpost.com/hi/computers/9862-hacking-tools-and-examples-of-protection.html

JA: https://tostpost.com/ja/computers/9862-hacking-tools-and-examples-of-protection.html

PL: https://tostpost.com/pl/komputery/17680-narz-dzia-hakerskie-i-przyk-ady-ochrony-od-nich.html

TR: https://tostpost.com/tr/bilgisayarlar/17706-hacking-ara-lar-ve-rnekleri-korumas.html

UK: https://tostpost.com/uk/komp-yuteri/17699-hakers-k-util-ti-ta-prikladi-zahistu-v-d-nih.html

ZH: https://tostpost.com/zh/computers/10668-hacking-tools-and-examples-of-protection.html

Alin Trodden - autor des Artikels, Herausgeber

"Hi, ich bin Alin Trodden. Ich schreibe Texte, lese Bücher und suche nach Eindrücken. Und ich bin nicht schlecht darin, dir davon zu erzählen. Ich freue mich immer, an interessanten Projekten teilzunehmen."

Verwandte News

Alle Benutzer, indem Sie die grenzenlosen weiten des globalen Netzes, konfrontiert mit Fehlern in der Arbeit von Seiten. Für uns sind Sie sind in Form von Seiten-Fehler, die angeben Code Probleme.Was bedeutet der Fehler 522. Fehle...

Intel Core i5 2450M: Eigenschaften

Intel Core i5 2450M ü Prozessor für Notebooks von der kanadischen Firma. Er wurde im Jahr 2011 vorgestellt und begann sofort verwendet werden in den Notebooks von der Firma DELL. Dieser Artikel beschreibt die Spezifikationen ...

Wer Gabe Newell? Die Erfolgsgeschichte

Jeder Spieler kann mit zuversicht sagen, wer so Gabe Newell. Dieses Genie von Computerspielen hat großen Erfolg in all Ihren Bemühungen. In seinen Händen konzentriert die macht über eine der bekanntesten und profitabelsten Studios...

das Multifunktionsgerät der Einstiegsklasse mit guten technischen Spezifikationen, günstigen Preis und einer beeindruckenden Menge an monatlichen Print ä dieses HP Laserjet PRO M1536DNF. Es geht um eine Universelle Lösung, di...

Desktop-Computer in der modernen Welt gilt als bereits fester Bestandteil des Lebens eines jeden Menschen. Mit dem Kauf dieser Versammlung, jeder versucht, ein Modell zu wählen, mit posibilities. Aber so oder so, kommt die Zeit, w...

Wie erstellen Sie eine Verbindung über ein lokales Netzwerk: grundlegende Informationen

Wenn man über Computer-Netzwerke, es gibt deren zwei Arten: Globale (derzeit unter diesem Begriff verstehen Internet) und lokale. Der Hauptunterschied in der Anzahl der angeschlossenen Computergeräte. Und alles andere – es i...

Kommentare (0)

Dieser Artikel wurde noch kein Kommentar abgegeben, sei der erste!