Now - 06:22:24

Ferramentas de hacking e exemplos de proteção contra

Cada vez mais os usuários de PC estão enfrentando os perigos подстерегающими-los na rede, e eles têm de compreender pelo menos o básico de proteção contra invasores. Ferramentas de hacking - programa, que causam danos a computadores remotos. Por si só eles não são nem cavalos de plataformas, nem vírus e não podem causar muito mal nenhum a todos os dispositivos locais em que estão instalados. No entanto, esse problema fica cada dia mais relevante. Estudar a questão.

Quais os programas que se referem a хакерским ferramentas

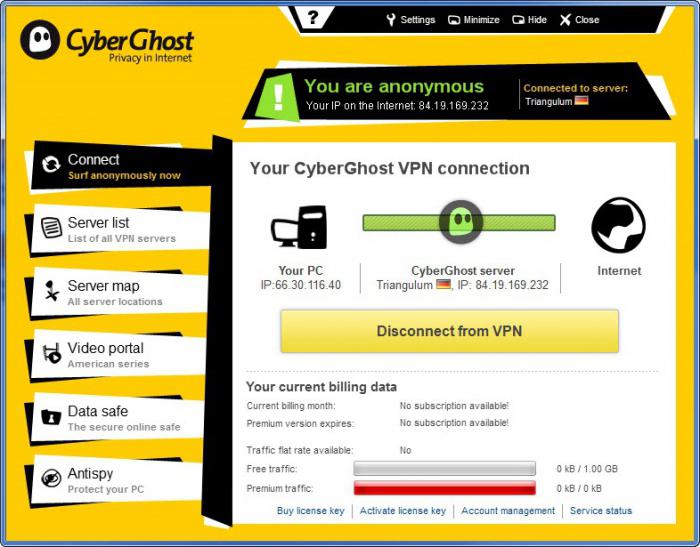

Esses programas incluem: ferramentas de hacking de automação de formação de vírus, worms e cavalos de tróia, desenvolvido para a criação de um tal DE; bibliotecas de software, utilitários, que escondem o código de “os doentes” de ficheiros de verificação de antivírus (codificadores de arquivos); “brincadeira”, усложняющие seu dispositivo; programas que informam ao usuário informações falsas sobre as ações no sistema; outros utilitários causando uma maneira ou de outra dano remoto, ou esta computadores.  A Principal número de usuários não entende as consequências de tais programas para computadores pessoais e redes de computadores, que não respeita mesmo os requisitos básicos e as regras de comportamento seguro na rede. Embora agora criadas diversas para combater A хакерскими ataques. Com êxito a luta com os melhores снифферами, utilitários para a digitalização de redes, de vulnerabilidades, para a exploração de vulnerabilidades, para a eficaz de injeção de SQL, para bruteforce para hackear internet Wi-Fi, para o IDS, para trabalhar com pacotes, para реверсинга.

A Principal número de usuários não entende as consequências de tais programas para computadores pessoais e redes de computadores, que não respeita mesmo os requisitos básicos e as regras de comportamento seguro na rede. Embora agora criadas diversas para combater A хакерскими ataques. Com êxito a luta com os melhores снифферами, utilitários para a digitalização de redes, de vulnerabilidades, para a exploração de vulnerabilidades, para a eficaz de injeção de SQL, para bruteforce para hackear internet Wi-Fi, para o IDS, para trabalhar com pacotes, para реверсинга.

A Luta contra хакерскими ferramentas

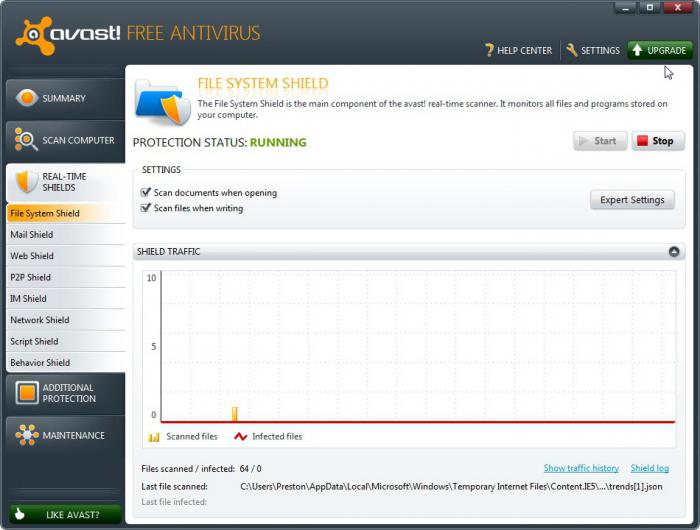

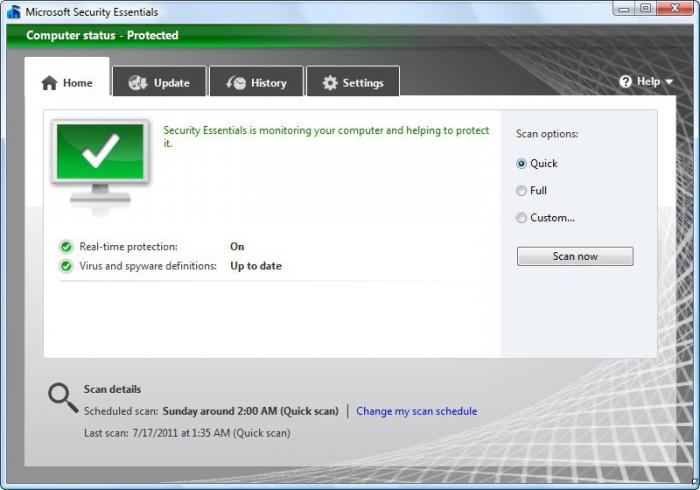

Desde o dia apareceu como ferramentas de hacking, e começou a luta com eles. Desenvolvido por muitos para isso. Neste artigo nós e considerar parte dele. HackTool. Este programa é utilizado por vários invasores, quando o remoto para o computador local ou de organizar o ataque. Por exemplo, o usuário a ser pago não é autorizado em lista de permitidos visitantes para o sistema; a limpeza dos logs, com o objetivo de esconder o que estavam presentes no sistema.  A Recomendação de remoção é excluir o arquivo de tróia (original), a constatação de que o dispositivo depende da opção, tal como um programa de computador atingiu. A segunda fase – a verificação antivírus, completa. Spoofer – permite, falsificando o endereço do remetente, e enviar solicitações de rede e comunicações. É usado para emitir uma mensagem pela mensagem enviada original, ou para dificultar a busca do remetente. Recomendações para lutar com ele, são as mesmas.

A Recomendação de remoção é excluir o arquivo de tróia (original), a constatação de que o dispositivo depende da opção, tal como um programa de computador atingiu. A segunda fase – a verificação antivírus, completa. Spoofer – permite, falsificando o endereço do remetente, e enviar solicitações de rede e comunicações. É usado para emitir uma mensagem pela mensagem enviada original, ou para dificultar a busca do remetente. Recomendações para lutar com ele, são as mesmas.

Mais:

A instalação do Skype no seu computador

Gostaria de falar sobre essa maravilhosa tecnologia, como o Skype. Ela abre grandes oportunidades para aqueles que são forçados a se comunicar à distância. Mas nem todos sabem como é realizada a instalação do Skype no seu computador e sua posterior c...

Checkpoint ã o com valores múltiplos de uma palavra que veio do inglês (o inglês checkpoint). Literalmente, o termo é traduzido como "ponto de controle". Hoje em dia, o termo encontrou ampla aplicação em diversas áreas da vida moderna. Cada um...

Como conectar dois computadores em rede

Configurar um ponto de acesso e o roteador, muitas vezes se torna um problema grave usuários iniciantes. De acordo com os próprios fabricantes, configurando uma rede sem fio – um negócio simples. Na verdade, é muito mais difícil, e pode ser uma...

"Hoax", virais мистификаторы

É ferramentas de hacking, não causem dano direto, mas eles o levam fraudulentos mensagem informando que o dano já causado ou a ser feito sob certas condições, ou informar o usuário sobre o risco, que não existe. Dessa “шуткам”, por exemplo, são programas, assustando o usuário diferentes mensagens sobre a formatação lógica do disco, embora não fosse, derivam de uma variedade de вирусоподобные, estranhas observações e т. д.  Tudo depende, principalmente, do senso de humor do autor de tal utilidade. Remover este tipo de programa é um pouco complicado, mas, com esta instrução, isto fará com que cada usuário. Para fazer isso, primeiro você precisa completar o gerenciador de tarefas do processo de browser. Em seguida, remover o arquivo em si. Não se esqueça de limpar o diretório chamado "Temporary Internet Files". Ele pode ter os arquivos infectados. Fazer a verificação antivírus de todo o computador. Se fazer a coisa certa, ferramentas de hacking e proteção contra eles s ã o caso não é muito complexa.

Tudo depende, principalmente, do senso de humor do autor de tal utilidade. Remover este tipo de programa é um pouco complicado, mas, com esta instrução, isto fará com que cada usuário. Para fazer isso, primeiro você precisa completar o gerenciador de tarefas do processo de browser. Em seguida, remover o arquivo em si. Não se esqueça de limpar o diretório chamado "Temporary Internet Files". Ele pode ter os arquivos infectados. Fazer a verificação antivírus de todo o computador. Se fazer a coisa certa, ferramentas de hacking e proteção contra eles s ã o caso não é muito complexa.

Proteção contra ataques de programas Trojan-Dropper.Win32.Agent.albv

É um programa para não autorizada oculta instalação pelo usuário no sacrifício de um dispositivo de programas maliciosos, que estão localizados no corpo do trojan. Recomendações para a operação de exclusão as seguintes. Para completar o gerenciador de tarefas no processo mal-intencionado. O arquivo de remover e apagar o registro do sistema, a chave de um parâmetro. Você precisa remover um arquivo: %WinDir%systemsvhost.exe.  Em Seguida, esvazie completamente o conteúdo de toda a pasta %Temp%. A partir de mídias removíveis removemos o seguinte: autorun.inf e :wlan.exe onde X – a letra da seção. E, por fim, realizamos uma verificação completa do Kaspersky, necessariamente, atualizando todos os bancos.

Em Seguida, esvazie completamente o conteúdo de toda a pasta %Temp%. A partir de mídias removíveis removemos o seguinte: autorun.inf e :wlan.exe onde X – a letra da seção. E, por fim, realizamos uma verificação completa do Kaspersky, necessariamente, atualizando todos os bancos.

O Programa de espionagem eletrônica Trojan-Spy.Win32.PcGhost.340

Ferramentas de Hacking e proteção contra eles s ã o tema agora é eterna e constantemente atualizadas. O programa especificado foi projetado para conduzir eletrônico de espionagem por pelo usuário (capturas de tela, dados informados, a lista de aplicativos ativos). Obtido dessa maneira, sempre é passado para o invasor. E, para isso, usa HTTP, FTP, e-mail e outras formas. Opções de desinstalação padrão, somente os arquivos são diferentes. Terminamos o processo de tróia o gerenciador de tarefas.  Remover trojan PcGhost.exe e o arquivo: %System%SYSKEY.DAT. Em seguida, remover as chaves de registo e "PcGhost". Se você olhar para as ferramentas de hacking, as imagens mostram isso, torna-se claro que a digitalização antivirus – obrigatório o procedimento quando de sua remoção. Não deseja ter um computador lento, perder com informações -faça isso regularmente.

Remover trojan PcGhost.exe e o arquivo: %System%SYSKEY.DAT. Em seguida, remover as chaves de registo e "PcGhost". Se você olhar para as ferramentas de hacking, as imagens mostram isso, torna-se claro que a digitalização antivirus – obrigatório o procedimento quando de sua remoção. Não deseja ter um computador lento, perder com informações -faça isso regularmente.

Article in other languages:

AR: https://tostpost.com/ar/computers/9859-hacking-tools-and-examples-of-protection.html

BE: https://tostpost.com/be/kamputary/17700-hakersk-ya-tyl-ty-pryklady-abarony-ad-h.html

DE: https://tostpost.com/de/computer/17714-hacker-tools-und-beispiele-zum-schutz-gegen-sie.html

En: https://tostpost.com/computers/17413-hacking-tools-and-examples-of-protection.html

HI: https://tostpost.com/hi/computers/9862-hacking-tools-and-examples-of-protection.html

JA: https://tostpost.com/ja/computers/9862-hacking-tools-and-examples-of-protection.html

PL: https://tostpost.com/pl/komputery/17680-narz-dzia-hakerskie-i-przyk-ady-ochrony-od-nich.html

TR: https://tostpost.com/tr/bilgisayarlar/17706-hacking-ara-lar-ve-rnekleri-korumas.html

UK: https://tostpost.com/uk/komp-yuteri/17699-hakers-k-util-ti-ta-prikladi-zahistu-v-d-nih.html

ZH: https://tostpost.com/zh/computers/10668-hacking-tools-and-examples-of-protection.html

Alin Trodden - autor do artigo, editor

"Olá, sou o Alin Trodden. Escrevo textos, leio livros e procuro impressões. E eu não sou ruim em falar sobre isso. Estou sempre feliz em participar de projetos interessantes."

Notícias Relacionadas

Erro 522. Resolução de problemas

Todos os usuários, passando a ilimitada extensão de uma rede global de se deparar com erros em sites de emprego. Para nós, eles são apresentados em forma de páginas de erros, que indicam que a identificação de problemas.o Que sign...

Intel Core i5 2450M: características

Intel Core i5 2450M – o processador para notebooks da empresa canadense. Ele foi apresentado em 2011 e, imediatamente, começou a ser usado em laptops da DELL. Este artigo descreve suas características e parâmetros definidos,...

Quem é o Gabe Newell? Uma história de sucesso

Cada jogador com certeza pode-se dizer que tal Gabe Newell. Este gênio de jogos de computador alcançou imenso sucesso em todos os seus empreendimentos. Em suas mãos está concentrada poder sobre uma das mais famosas e rentáveis est...

MFP classe média HP Laserjet PRO M1536DNF: um equilíbrio perfeito entre preço e qualidade

dispositivo Multifuncional de nível de entrada com boas especificações técnicas, de custo acessível e impressionante o volume mensal de impressão — é a HP Laserjet PRO M1536DNF. esta É a pro é uma solução versátil, que combi...

Como o overclock do processador

um computador Desktop no mundo de hoje é já considerado parte integrante da vida de cada pessoa. Ao adquirir este conjunto, cada um se esforça para escolher o modelo com maior capacidade. Mas, de uma forma ou de outra, chega um mo...

Como criar uma conexão de rede local: informações básicas

Se falar sobre redes de computadores, existem dois tipos: o global (atualmente sob este termo entendem de Internet) e local. A principal diferença no número de conectados dispositivos de computação. Tudo o resto – é já a sua...

Comentários (0)

Este artigo possui nenhum comentário, seja o primeiro!