Now - 17:54:58

Narzędzia hakerskie i przykłady ochrony od nich

Coraz częściej użytkownicy KOMPUTERÓW spotykają się z niebezpieczeństwa ich w sieci, i muszą uczyć się przynajmniej podstaw ochrony przed intruzami. Narzędzia hakerskie, programy, które są szkodliwe dla zdalnych komputerów. Same w sobie nie są ani jakie akurat mają platformy, ani wirusami i nie mogą powodować żadnego uszczerbku wszystkich urządzeń lokalnych, na których są zainstalowane. Problem ten jednak z każdym dniem staje się coraz bardziej istotne. Nauczymy pytanie.

Jakie programy odnoszą się do hackerską narzędzi

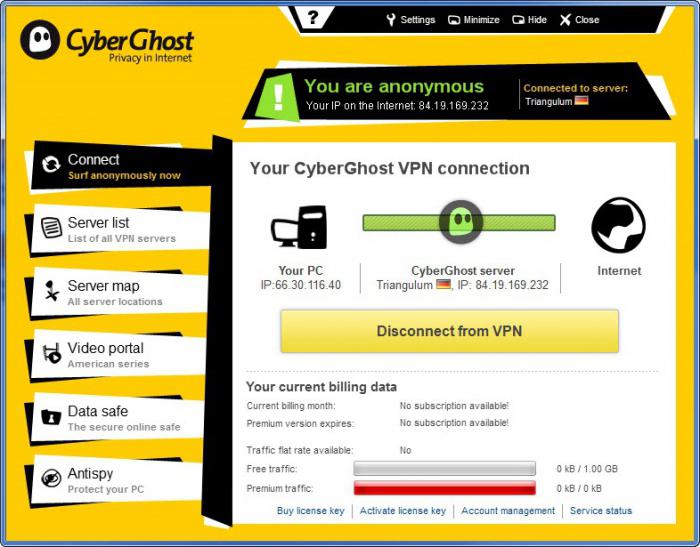

Do tych programów należą między innymi: narzędzia hakerskie automatyzacji tworzenia wirusów, trojanów i robaków, zaprojektowane do tworzenia takiego OPROGRAMOWANIA; oprogramowanie biblioteki, narzędzia, które ukrywają kod „chorych” plików od sprawdzenia programem antywirusowym (koderzy plików); różne „dowcipy”, komplikujące pracę z urządzeniem; programy, które informują użytkownika nieprawdziwych informacji o działaniach w systemie; inne narzędzia, które w taki czy inny sposób szkody zdalnym lub tego komputerów.  Podstawowa liczba użytkowników nie rozumie konsekwencje działań podobnych programów na komputery i sieci komputerowe, nie przestrzega nawet elementarne wymagania i zasady bezpiecznego zachowania się w sieci. Chociaż teraz opracował wiele do walki z хакерскими atakami. Z powodzeniem rywalizując z najlepszymi снифферами, narzędzi do skanowania sieci, w celu wyszukiwania luk w zabezpieczeniach, dla obsługi luk w zabezpieczeniach w celu skutecznej SQL injection, dla брутфорса, do hackowania Wi-Fi, IDS, do pracy z pakietami, dla реверсинга.

Podstawowa liczba użytkowników nie rozumie konsekwencje działań podobnych programów na komputery i sieci komputerowe, nie przestrzega nawet elementarne wymagania i zasady bezpiecznego zachowania się w sieci. Chociaż teraz opracował wiele do walki z хакерскими atakami. Z powodzeniem rywalizując z najlepszymi снифферами, narzędzi do skanowania sieci, w celu wyszukiwania luk w zabezpieczeniach, dla obsługi luk w zabezpieczeniach w celu skutecznej SQL injection, dla брутфорса, do hackowania Wi-Fi, IDS, do pracy z pakietami, dla реверсинга.

Walka z хакерскими narzędzi

Od tego dnia pojawiły się narzędzia hakerskie, rozpoczęła się i walka z nimi. Opracował wiele do tego. W tym artykule mamy i rozważmy jego część. HackTool. Program ten jest wykorzystywany przez cyberprzestępców, gdy na zdalny lub lokalny komputer organizuje się w ataku. Na przykład, użytkownik wnosi się w nieprawidłowy sposób do listy dozwolonych użytkowników systemu; odbywa się czyszczenie magazynów w celu ukryć, że udział w systemie.  Zaleceniem usunięcia jest usunięcie pliku trojana (oryginalny), którego znalezienie w urządzeniu zależy od wariantu, jaki program na komputer trafiła. Drugi etap ó skanowanie antywirusowe, pełna. Virus – pozwala, подделывая adres nadawcy, wysyłać żądania sieciowe i wiadomości. Jest używany, aby wydać komunikat wiadomość wysłana oryginałem, lub aby utrudnić wyszukiwanie nadawcy. Zalecenia dotyczące walki z nim te same.

Zaleceniem usunięcia jest usunięcie pliku trojana (oryginalny), którego znalezienie w urządzeniu zależy od wariantu, jaki program na komputer trafiła. Drugi etap ó skanowanie antywirusowe, pełna. Virus – pozwala, подделывая adres nadawcy, wysyłać żądania sieciowe i wiadomości. Jest używany, aby wydać komunikat wiadomość wysłana oryginałem, lub aby utrudnić wyszukiwanie nadawcy. Zalecenia dotyczące walki z nim te same.

Bardziej:

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Jak dodać muzykę w iTunes: trzy proste sposoby

Telefony komórkowe kilku lat przekształciliśmy się z zwykłego narzędzia komunikacji w gadżety, które zastępują konsole do gier, książki, wideo i odtwarzaczy audio. A jeśli nie tak dawno muzykę można było po prostu pobrać z witryn internetowych i usta...

"Hoax", wirusowe мистификаторы

To narzędzia hakerskie, nie powodując bezpośredniego szkody, ale oni wysyłają fałszywe wiadomości o tym, że szkody już zostały wykonane lub będzie nakładana w określonych warunkach, albo informują użytkownika o zagrożeniu, które nie istnieje. Do takich „dowcipów”, na przykład, są programy, przerażające użytkownika różne wiadomości na temat formatowania dysku logicznego, chociaż go nie było, wyprowadzają różne вирусоподобные, dziwne powiadomienia itp.  Wszystko zależy głównie od poczucia humoru autora podobnego narzędzia. Usunąć taki program jest trochę trudniejsze, ale mając tę instrukcję, to sprawi, że każdy użytkownik. Aby to zrobić, najpierw trzeba zakończyć w menedżerze zadań proces przeglądarki. Następnie usunąć sam plik. Pamiętaj, aby wyczyścić katalog o nazwie Temporary Internet Files. On może mieć zainfekowane pliki. Wykonać skanowanie antywirusowe całego komputera. Jeśli zrobisz wszystko dobrze, to narzędzia hakerskie i ochrona od nich – to nie jest bardzo trudne.

Wszystko zależy głównie od poczucia humoru autora podobnego narzędzia. Usunąć taki program jest trochę trudniejsze, ale mając tę instrukcję, to sprawi, że każdy użytkownik. Aby to zrobić, najpierw trzeba zakończyć w menedżerze zadań proces przeglądarki. Następnie usunąć sam plik. Pamiętaj, aby wyczyścić katalog o nazwie Temporary Internet Files. On może mieć zainfekowane pliki. Wykonać skanowanie antywirusowe całego komputera. Jeśli zrobisz wszystko dobrze, to narzędzia hakerskie i ochrona od nich – to nie jest bardzo trudne.

Ochrona przed hakerów утилитов Trojan-Dropper.Win32.Agent.albv

Jest program do nieautoryzowanej ukrytej instalacji przez użytkownika na ofiarę-urządzenie złośliwego oprogramowania, które znajdują się w ciele tego trojana. Zalecenia po operacji usunięcia następujące. Zakończyć menedżera zadań złośliwy proces. Plik usunąć i usunąć w rejestrze, w kluczu jeden parametr. Trzeba usunąć jeszcze jeden plik dla pliku: %WinDir%systemsvhost.exe.  Następnie wyczyść całą zawartość całego folderu %Temp%. Z wymiennych nośników usuwamy następujący: :autorun.inf i :wlan.exe, gdzie X ó litera partycji. I na zakończenie przeprowadzamy pełne skanowanie programem antywirusowym Kaspersky, koniecznie aktualizując wszystkie bazy.

Następnie wyczyść całą zawartość całego folderu %Temp%. Z wymiennych nośników usuwamy następujący: :autorun.inf i :wlan.exe, gdzie X ó litera partycji. I na zakończenie przeprowadzamy pełne skanowanie programem antywirusowym Kaspersky, koniecznie aktualizując wszystkie bazy.

Program elektronicznego szpiegostwa Trojan-Spy.Win32.PcGhost.340

Narzędzia Hakerskie i ochrona od nich – motyw teraz wieczne i stale aktualna. Podany program jest przeznaczony do tego, aby prowadzić elektroniczny za szpiegostwo przez użytkownika (zrzuty ekranu, przesyłane informacje, lista aktywnych aplikacji). Uzyskane w ten sposób informacje są zawsze przekazywane osobie atakującej. A do tego używa protokołu HTTP, FTP, poczta e-mail i inne sposoby. Opcje usuwania są standardowe, tylko pliki się różnią. Kończy się koń proces w menedżerze zadań.  Usuwanie trojanów PcGhost.exe plik: %System%SYSKEY.DAT. Następnie usuwamy klucze rejestru i "PcGhost". Jeśli spojrzeć na narzędzia hakerskie, zdjęcia to pokazują, staje się jasne, że skanowanie programem antywirusowym ó obowiązkowa procedura po ich usunięciu. Nie chcesz mieć powolny komputer, stracić z nim informacjerób to regularnie.

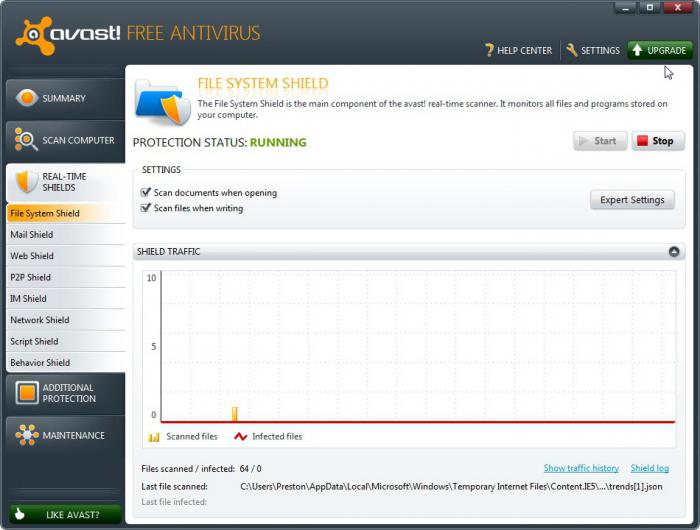

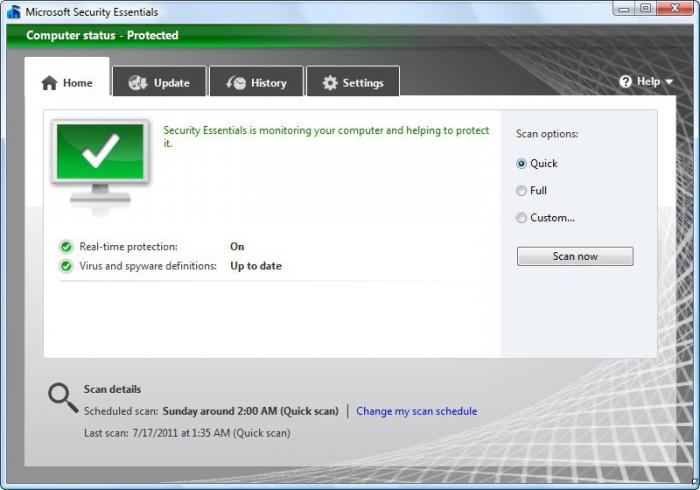

Usuwanie trojanów PcGhost.exe plik: %System%SYSKEY.DAT. Następnie usuwamy klucze rejestru i "PcGhost". Jeśli spojrzeć na narzędzia hakerskie, zdjęcia to pokazują, staje się jasne, że skanowanie programem antywirusowym ó obowiązkowa procedura po ich usunięciu. Nie chcesz mieć powolny komputer, stracić z nim informacjerób to regularnie.

Article in other languages:

AR: https://tostpost.com/ar/computers/9859-hacking-tools-and-examples-of-protection.html

BE: https://tostpost.com/be/kamputary/17700-hakersk-ya-tyl-ty-pryklady-abarony-ad-h.html

DE: https://tostpost.com/de/computer/17714-hacker-tools-und-beispiele-zum-schutz-gegen-sie.html

En: https://tostpost.com/computers/17413-hacking-tools-and-examples-of-protection.html

HI: https://tostpost.com/hi/computers/9862-hacking-tools-and-examples-of-protection.html

JA: https://tostpost.com/ja/computers/9862-hacking-tools-and-examples-of-protection.html

TR: https://tostpost.com/tr/bilgisayarlar/17706-hacking-ara-lar-ve-rnekleri-korumas.html

UK: https://tostpost.com/uk/komp-yuteri/17699-hakers-k-util-ti-ta-prikladi-zahistu-v-d-nih.html

ZH: https://tostpost.com/zh/computers/10668-hacking-tools-and-examples-of-protection.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Micros...

Błąd 522. Rozwiązywanie problemów

Wszyscy użytkownicy, przechodząc na nieograniczone połacie globalnej sieci, do czynienia z błędami w pracy stron internetowych. Dla nas są one przedstawione w postaci stron błędów, które wskazują kod usterki.Co oznacza błąd 522. P...

Intel Core i5 2450M: dane techniczne

Intel Core i5 2450M ó procesor do notebooków od kanadyjskiej firmy. Został zaprezentowany w 2011 roku i od razu zaczął być używany w notebookach firmy DELL. W artykule omówiono cechy określone parametry, dla których on jest...

Kim jest Gabe Newell? Historia sukcesu

Każdy gracz z pewnością może powiedzieć, kim jest Gabe Newell. Ten geniusz gier komputerowych osiągnął ogromny sukces we wszystkich swoich przedsięwzięciach. W jego rękach skupia się władzę nad jedną z najbardziej znanych i kasowy...

Urządzenie wielofunkcyjne klasy średniej HP Laserjet PRO M1536DNF: idealny balans ceny i jakości

urządzenie Wielofunkcyjne klasy podstawowej z dobrymi specyfikacjami technicznymi, w przystępnej cenie i imponującą ilością miesięcznego druku – to HP Laserjet PRO M1536DNF. Właśnie o to uniwersalne rozwiązanie, które łączy ...

Dlaczego nie działa Print screen?

komputery Osobiste charakteryzują się dużymi możliwościami, o których wielu użytkowników nawet nie zdaje sobie sprawy. W tym artykule będzie traktowane funkcja do robienia zrzutów ekranu na przykładzie systemu operacyjnego Windows...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!