Métodos y medios de protección de la información

Métodos y medios de protección de los datos informáticos son un conjunto de diferentes medidas, técnicas y herramientas de software, éticos y de las normas jurídicas, que tienen por objeto, a fin de contrarrestar las amenazas de piratas informáticos y reducir al mínimo los posibles daños a los propietarios del sistema y de los usuarios de la información.

Considere las siguientes variedades tradicionales medidas de lucha contra la fuga de información desde el ordenador.

Especificaciones técnicas y herramientas de protección de la información

Incluye:

- Protección contra el acceso no autorizado a un sistema informático;

- La reserva de todos los importantes de la computación subsistemas;

- La organización de redes con el seguimiento de la posibilidad de reasignar los recursos, si se produce un funcionamiento de red individuales de los eslabones;

- La instalación de equipos de detección y extinción de incendios;

- La instalación de equipos de detección de agua;

- La adopción de un conjunto de medidas de protección contra el robo, el sabotaje, el sabotaje, los atentados;

- Configuración de la copia de seguridad del sistema de suministro de energía;

- El equipamiento de las instalaciones de cerraduras;

- Ajuste de la alarma etc.

De Organización métodos y medios de protección de la información

Incluye:

- La protección de los servidores;

- Cuidadosamente organizado por la selección de personal;

- La excepción de estos casos, cuando todos los importantes trabajos se realizan una sola persona;

- Desarrollo de un plan de cómo restaurar el estado del servidor en situaciones en las que falle;

- Los medios universales de protección de cualquier usuario (incluso de la alta dirección).

Formas de acceso no autorizado a la información

Pocos saben métodos antes mencionados y protección de la información, es necesario comprender la forma en que puede llevarse a cabo a la información el acceso no autorizado.

Tenga en cuenta que el acceso no autorizado a información importante puede ocurrir durante la reparación o el mantenimiento de los equipos, debido al hecho de que el valor residual de la información en los medios puede ser прочтенной, a pesar de que el usuario de manera oportuna eliminado de su método regular. Otra forma de – esto es cuando la información se lee con el medio, si el transporte se realiza sin protección.

Más:

Como eliminar el número de página de la portada: manual

Al escribir un trabajo de posgrado, tesis e informes se requiere la creación de una página de portada con la información general (título, tema, autor, empresa o institución, etc.). Cubierta de trabajo no debe contener extraños símbolos y, a menudo, s...

Como borrar una foto con el iphone: manual para principiantes

Hoy quiero contarles como borrar una foto con el iphone. Esta operación en los dispositivos de Apple tiene características específicas. Por ejemplo, algunas de las fotos descargadas desde el ordenador, no se pueden eliminar a través del teléfono. Tal...

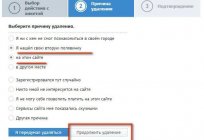

Cómo eliminar el buzón de "yandex" para siempre?

Correo electrónico – es una herramienta de comunicación de muchas personas. A través de ella, puede intercambiar mensajes de texto, enviar archivos multimedia. Varios clientes de correo electrónico disponen de una amplia gama de funciones adici...

El Trabajo de las computadoras modernas se basa en los circuitos integrados, que se realizan de alta frecuencia en los cambios de los niveles de corriente y voltaje. Esto conduce al hecho de que en las cadenas de alimentación, próxima a los aparatos, éter, etc. se producen los campos electromagnéticos y las punteras, que, con la ayuda de algunos spyware» los medios técnicos se adaptan a la información que se procesa. Al este, cuanto menor sea la distancia entre el receptor del atacante al hardware, mayor será la probabilidad de que extraer y descifrar la información pueda. Familiarización con la información носящее no autorizado de la naturaleza, también es posible y gracias a la conexión directa de un atacante spyware» los medios de red, el hardware y los canales de comunicación.

Los Métodos y formas de protección de la información: la autenticación e identificación

La Identificación es una atribución a un sujeto o un objeto único de la imagen o en el nombre. Mientras que la autenticación es la prueba de si el sujeto/objeto de quien intenta a sí mismo de producir. El objetivo final de ambas medidas – es la tolerancia del sujeto/objeto a la información que se encuentra en un espacio limitado, el uso o la denegación del permiso. La autenticidad de un objeto puede llevarse a cabo el programa, el dispositivo de hardware o de la misma persona. Los objetos/sujetos de autenticación e identificación pueden ser: medios técnicos (estaciones de trabajo, monitores, los párrafos), las personas (operadores, usuarios), la información en el monitor, soportes magnéticos, etc.

Métodos y medios de protección de la información: el uso de contraseñas

La Contraseña es un conjunto de caracteres (letras, números, etc.), con la que pretende definir el objeto/sujeto. Cuando se encuentra la pregunta sobre cuál es la contraseña para elegir e instalar, siempre surge la pregunta acerca del tamaño, la forma de aplicación de la resistencia a la selección de un atacante. Es lógico que cuanto más larga sea la contraseña, más alto será el nivel de seguridad se proporcionará el sistema, porque requiere mucho más esfuerzo para adivinar/recoger una combinación de ambos.

Pero incluso si la contraseña es confiable, se debe cambiar por uno nuevo, para reducir el riesgo de intercepción directa de robo de un medio o la eliminación del medio de copias o mediante la coacción violenta de usuario de decir mágico» la palabra.

Article in other languages:

AR: https://tostpost.com/ar/computers/3578-methods-and-means-of-information-protection.html

BE: https://tostpost.com/be/kamputary/6296-metady-srodk-abarony-nfarmacy.html

DE: https://tostpost.com/de/computer/6295-methoden-und-mittel-des-schutzes-der-informationen.html

HI: https://tostpost.com/hi/computers/3580-methods-and-means-of-information-protection.html

JA: https://tostpost.com/ja/computers/3579-methods-and-means-of-information-protection.html

KK: https://tostpost.com/kk/komp-yuterler/6298-a-paratty-or-au-d-ster-men-raldary.html

PL: https://tostpost.com/pl/komputery/6301-metody-i-rodki-ochrony-informacji.html

TR: https://tostpost.com/tr/bilgisayarlar/6302-teknikleri-ve-areleri-bilgi.html

UK: https://tostpost.com/uk/komp-yuteri/6300-metodi-zasobi-zahistu-nformac.html

ZH: https://tostpost.com/zh/computers/3885-methods-and-means-of-information-protection.html

Alin Trodden - autor del artículo, editor

"Hola, soy Alin Trodden. Escribo textos, leo libros y busco impresiones. Y no soy mala para decírtelo. Siempre estoy feliz de participar en proyectos interesantes."

Noticias Relacionadas Con La

Como recortar una foto en "Photoshop": manual para principiantes

Como recortar la foto en "Photoshop"? Es con esta pregunta comienza el estudio del programa Photoshop. Vale la pena señalar que no hay nada difícil en este proceso. No hay necesidad de poseer perfectos conocimientos de Photoshop. ...

Como hacer un patrón en "Майнкрафте" y como su colgar?

Naturalmente, en primer lugar, en la "Майнкрафте" debes cuidar de supervivencia, es decir, armar a tu personaje para que pueda luchar contra los monstruos, construir una casa con fuertes muros para proteger su propiedad, para caza...

Códigos para "gta: san andreas" de ordenador en todas las ocasiones de la vida

los Fans de la serie "gta" constantemente discutiendo sobre qué episodio es el más exitoso en la historia. Y las opciones para ello, tienen un montón de. Si te gusta arcade con vista cenital en el estilo retro, entonces definitiva...

Detalles sobre la forma de retirarse de la "Фотостраны"

Si usted por alguna razón deciden retirarse de entretenimiento de la red social de la Фотострана», entonces usted debe saber cómo hacerlo. Por supuesto, muchos de los participantes de este proyecto, sólo tiene que cerr...

El estado: "la Impresora está desactivada". Como activar el dispositivo? Unos sencillos consejos

independientemente de cuál dispositivo de impresión se utiliza muy a menudo los usuarios se enfrentan con el problema de que al enviar un documento a imprimir, en lugar del resultado, el sistema emite un mensaje que indica que en ...

Велокомпьютер cómo configurar? Велокомпьютер Cyclotech i6: instalación de

hoy En día, el mercado puede ver varios tipos de велокомпьютеров. Normalmente, los clasifican por su tipo de conexión.Clasificación de велокомпьютеровse Pueden distinguir 2 grupos:Cable de ordenador, que es bastante barato y fácil...

Comentarios (0)

Este artículo no tiene comentarios, se el primero!