Now - 09:18:08

Metody i środki ochrony informacji

Metody i środki ochrony informacji komputerowej stanowią zbiór różnych środków technicznych i programowych środków, moralno-etycznych i prawnych, które są skierowane na to, aby przeciwdziałać zagrożeniom intruzów i zminimalizować ewentualne szkody właścicieli systemów i użytkowników informacji.

Rozważmy następujące rodzaje tradycyjnych środków przeciwdziałania wycieku informacji z komputera.

Dane Techniczne metody i środki ochrony informacji

Należą do nich:

- Ochrona przed nieautoryzowanym dostępem do systemu komputerowego;

- Kopia zapasowa wszystkich ważnych komputerowych podsystemów;

- Organizacja sieci z późniejszą możliwością podziału zasobów, jeśli istnieje naruszenie sprawności poszczególnych sieciowych ogniw;

- Instalacja sprzętu do wykrywania i gaszenia pożarów;

- Instalacja sprzętu do wykrywania wody;

- Podjęcie pilnych działań w celu ochrony przed kradzieżą, dywersji, sabotażu, eksplozji;

- Instalowanie kopii systemu zasilania elektrycznego;

- Wyposażenie pomieszczenia zamkami;

- Instalacja alarmowa itp.

Organizacyjne, metody i narzędzia ochrony informacji

Należą do nich:

- Ochrona serwera;

- Starannie zorganizowany przez dobór personelu;

- Wyjątkiem takich przypadków, kiedy wszystkie ważne prace wykonywane są przez jedną osobę;

- Opracowanie planu, jak przywrócić działanie serwera w sytuacji, gdy wyjdzie z komisji;

- Uniwersalne środki ochrony od każdego użytkownika (nawet od kierownictwa).

Metody nieautoryzowanym dostępem do informacji

Niewiele wiedzieć powyższe metody i środki ochrony informacji, należy zrozumieć, w jaki sposób może być zrealizowany do informacji, nieautoryzowanego dostępu.

Należy pamiętać, że nieautoryzowany dostęp do ważnych informacji może wystąpić podczas naprawy lub konserwacji komputerów ze względu na to, że szczątkowe informacje na nośnikach może być прочтенной, mimo, że użytkownik niezwłocznie usunął go w standardowy sposób. Inny sposób – to jest, gdy informacje przeczyta pozycje w książce z nośnika, jeśli jego transport odbywa się bez ochrony.

Bardziej:

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Microsoft. Co to jest jasn...

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Praca współczesnych komputerów opiera się na zintegrowanych układach, w których realizowane są wysokiej częstotliwości zmiany poziomów prądów i napięcia. To prowadzi do tego, że w obwodach zasilania, niedaleka aparatury, audycji itp. występują pola elektromagnetyczne i namiary, które za pomocą niektórych «spyware» środków technicznych można łatwo przekształcić w informacje, które są przetwarzane. Przy tym, im mniejsza jest odległość od odbiornika intruza do sprzętu, tym większe prawdopodobieństwo, że zdjąć i odszyfrować informacje na uda. Zapoznanie się z informacjami, носящее nieautoryzowany charakter, jest również możliwe poprzez bezpośrednie podłączenie spreparowanego «spyware» środków do sieci urządzeń i kanałów komunikacji.

Metody i sposoby ochrony informacji: uwierzytelnianie i identyfikacja

Identyfikacja jest przypisanie podmiotowi lub obiektu unikalnego obrazu lub nazwy. A uwierzytelnianie jest sprawdzenie, czy ten temat/obiekt tym, za kogo chce się wydać. Ostatecznym celem obu działań – to tolerancja przedmiotu/obiektu do tej informacji, która znajduje się w ograniczonym użytkowaniu lub niepowodzenie w takim przyjęciu. Autentyczność obiektu może odbywać się programem komputerowym urządzeniem lub człowiekiem. Obiektów/przedmiotów uwierzytelniania i identyfikacji mogą być: środki techniczne (stacje robocze, monitory, odbiorniki punkty), ludzie (operatorzy, użytkownicy), informacje na monitorze, nośniki magnetyczne, itp.

Metody i środki ochrony informacji: używanie haseł

Hasło jest ciągiem znaków (liter, cyfr, itp.), która ma na celu określić przedmiot/podmiot. Gdy nie jest to pytanie o to, jakie jest hasło wybrać i ustawić, zawsze pojawia się pytanie o jego wysokości, sposobie stosowania odporności do wyboru przez osobę nieupoważnioną. Logiczne jest, że im dłuższe hasło, tym wyższy poziom bezpieczeństwa zapewnia on operacyjnym, ponieważ wymaga o wiele więcej wysiłku, aby odgadnąć/odebrać połączenie.

Ale nawet jeśli hasło jest bezpieczne, należy go okresowo wymieniać na nowy, aby zmniejszyć ryzyko przechwycenia przy bezpośrednim kradzieży nośnika lub wycofaniu z nośnika kopii albo w drodze przymusu użytkownika powiedzieć «magiczne» słowo.

Article in other languages:

AR: https://tostpost.com/ar/computers/3578-methods-and-means-of-information-protection.html

BE: https://tostpost.com/be/kamputary/6296-metady-srodk-abarony-nfarmacy.html

DE: https://tostpost.com/de/computer/6295-methoden-und-mittel-des-schutzes-der-informationen.html

HI: https://tostpost.com/hi/computers/3580-methods-and-means-of-information-protection.html

JA: https://tostpost.com/ja/computers/3579-methods-and-means-of-information-protection.html

KK: https://tostpost.com/kk/komp-yuterler/6298-a-paratty-or-au-d-ster-men-raldary.html

TR: https://tostpost.com/tr/bilgisayarlar/6302-teknikleri-ve-areleri-bilgi.html

UK: https://tostpost.com/uk/komp-yuteri/6300-metodi-zasobi-zahistu-nformac.html

ZH: https://tostpost.com/zh/computers/3885-methods-and-means-of-information-protection.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Jak przyciąć zdjęcie w "Photoshopie": instrukcja dla początkujących

Jak przyciąć zdjęcie w "Photoshopie"? Właśnie od tego pytania zaczyna się nauka programu Photoshop. Natychmiast warto zauważyć, że nie ma nic skomplikowanego w tym procesie. Nie ma potrzeby, aby posiadać znajomością programu Photo...

Jak zrobić obraz w "Майнкрафте" i jak ją powiesić?

Oczywiście, w pierwszej kolejności w "Майнкрафте" warto dbać o przetrwaniu, czyli wyposażyć swoją postać, aby mógł walczyć z potworami, budować dom z grubymi murami, aby chronić swój majątek, polować, aby nie umrzeć z głodu i tak ...

Kody dla "GRAND theft auto: San Andreas na komputer na każdą okazję

Fani serii "GRAND theft auto" stale dyskutują o tym, jaki odcinek jest najbardziej udanym w historii. I opcji dla tego u nich jest mnóstwo. Jeśli lubisz gry zręcznościowe z widokiem z góry w stylu retro, to na pewno приглянутся dw...

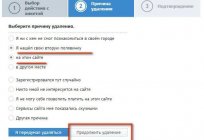

Szczegółowo o tym, jak wyjść z "Фотостраны"

Jeśli z jakiegoś powodu zdecydował się odejść z rozrywki społecznościowej «Фотострана», wtedy na pewno trzeba wiedzieć, jak to się robi. Oczywiście, wielu uczestników tego projektu po prostu zamknąć stronę, raz na zaws...

Status: "Drukarka jest wyłączona". Jak włączyć urządzenie? Kilka prostych porad

niezależnie od tego, jaką drukarkę urządzenie jest używane, bardzo często użytkownicy borykają się z problemem tego, że po wysłaniu dokumentu do drukowania zamiast wyniku wyświetlany jest komunikat o tym, że w tej chwili urządzeni...

Licznik rowerowy jak skonfigurować? Licznik rowerowy Cyclotech i6: instalacja

Na dzień dzisiejszy w sprzedaży można zobaczyć kilka rodzajów велокомпьютеров. Zazwyczaj klasyfikują je według typu połączenia.Klasyfikacja велокомпьютеровMożna wyróżnić 2 grupy:wi-fi komputer, który jest dość tani i prosty. Jedna...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!