Now - 05:46:11

DDoS-Angriff: wie machen? Das Programm für DDoS-Angriffe

Wahrscheinlich viele der heutigen Benutzer von Computern und Internet gehört über die Verfügbarkeit von DDoS-Angriffen, Hackern produziert in Bezug auf irgendwelche Websites oder Servern der großen Unternehmen. Mal sehen, was ist ein DDoS-Angriff, wie man es selbst machen und wie man gegen solche Aktionen.

Was ist ein DDoS-Angriff?

Für den Anfang ist vielleicht, um zu verstehen, was sind solche Fehlverhalten. Wir werden sofort vorbehalten werden, dass bei der Prüfung der Themen „DDoS-Angriff: wie man selbst» Informationen eingereicht wird ausschliesslich zu Informationszwecken und nicht für den praktischen Einsatz. Alle Aktionen dieser Art machen sich strafbar.

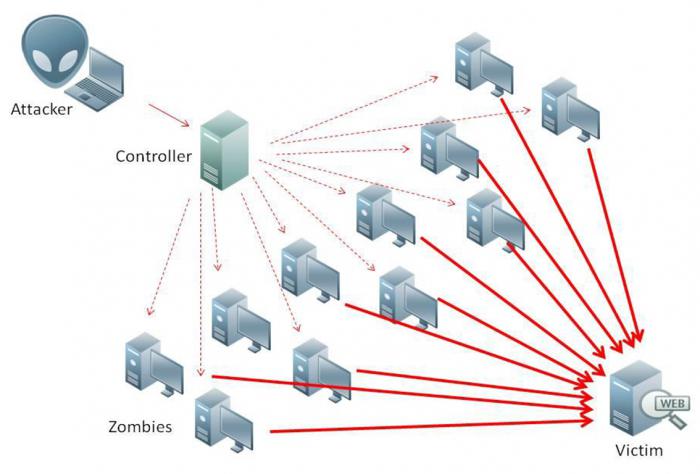

Die gleiche Attacke, im großen und ganzen, ist eine Quellenangabe an einer genügend großen Anzahl von Anfragen an einen Server oder eine Webseite, die mit der überschreitung der Grenze von Adressen blockiert die Arbeit der Web-Ressource oder Service-Provider in Form einer Abschaltung des Servers NACH schützendem, Firewalls oder spezialisierte Hardware.

Es ist Klar, dass DDoS-Attacke mit Ihren Händen nicht erstellt werden kann von einem Benutzer mit einem Computer-Terminal ohne spezielle Programme. Am Ende, nun wird er sitzen tagelang und jede Minute abfragt angegriffenen Webseite. Das wird nicht funktionieren, weil der Schutz gegen DDoS-Angriffe vorgesehen ist, bei jedem Anbieter, und ein Benutzer ist nicht in der Lage, eine solche Menge von Anfragen an einen Server oder eine Webseite, die in kurzer Zeit das Limit überschritten Adressen und ausgelöst hat verschiedene Abwehrmechanismen. So dass für die Erstellung einer eigenen Angriff müssen Sie noch etwas anderes. Aber dazu später mehr.

Mehr:

Lenovo v580c: eine detaillierte übersicht über

Heute haben wir beschlossen, zu schreiben über den Laptop Lenovo v580c. Übersicht ausführliche, da dieser tragbare PC IdeaPad-Serie hat eine hohe Popularität, aber viele Menschen wissen nicht, was zieht das Gerät der Käufer. Das Modell ist schnell un...

Wie löschen Sie den Cache Ihres Computers (Browser)

Sehr oft im Internet finden Sie die Frage: „Wie Cache leeren Computer?». Diese Formulierung gibt ein user-Neuling, der irgendwo gehört, dass die Art und Weise kann die Arbeit des Computers zu verbessern, aber nicht ganz versteht, worüber ...

Muss mit bedauern zugeben, dass der Fortschritt in der informatik-und Multimedia-Technologien neben den offensichtlichen Vorteilen hat eine Reihe von negativen Eigenschaften. Zum Beispiel, als vor einigen Jahren die Anbieter zu einem vernünftigen Pre...

Warum gibt es eine Bedrohung?

Wenn Sie verstehen, was ist ein DDoS-Angriff, wie machen Sie es und schicken превышенное die Anzahl der Anfragen an den Server, es ist eine überlegung Wert und die Mechanismen, nach denen solche Handlungen vorgenommen werden.

Es kann unzuverlässig Firewalls nicht in der Lage zu bewältigen mit der Menge der Anfragen, die Lücken im Sicherheitssystem des providers oder in den „Betriebssysteme», der Mangel an System-Ressourcen für die Bearbeitung der eingehenden Anfragen mit der weiteren hängenden Systems oder Absturz etc.

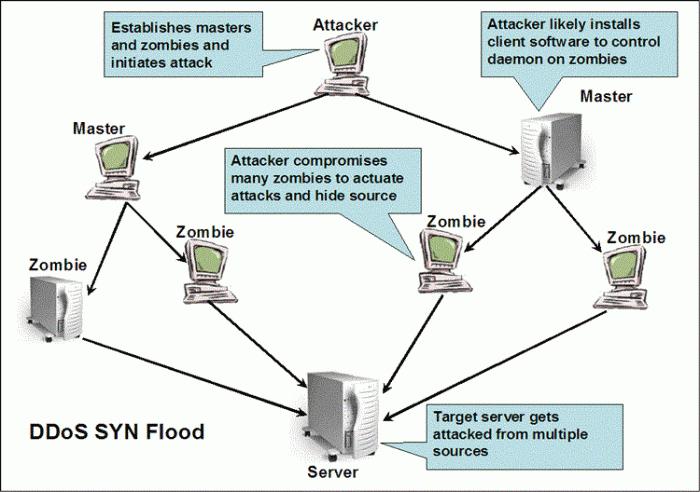

In der Morgendämmerung des Auftretens einer solchen Erscheinung vor allem DDoS-Attacke mit Ihren Händen wurde überwiegend von den Programmierern, die erstellt und getestet, mit deren Hilfe die Funktionsfähigkeit der Systeme des Schutzes. Übrigens, im Laufe der Zeit aus den Aktionen von kriminellen, die als Waffe DoS-und DDoS-Komponenten, die betroffen sind, auch solche IT-Giganten wie Yahoo, Microsoft, eBay, CNN und viele andere. Der entscheidende Punkt in diesen Situationen versucht, von der Beseitigung von Mitbewerbern in Bezug auf die Beschränkung des Zugriffs auf Ihre Internet-Ressourcen.

Im Allgemeinen und moderne elektronische Händler mit den gleichen. Dazu einfach das Programm heruntergeladen für DDoS-Attacken, nun, wie Sie sagen, ein Trick.

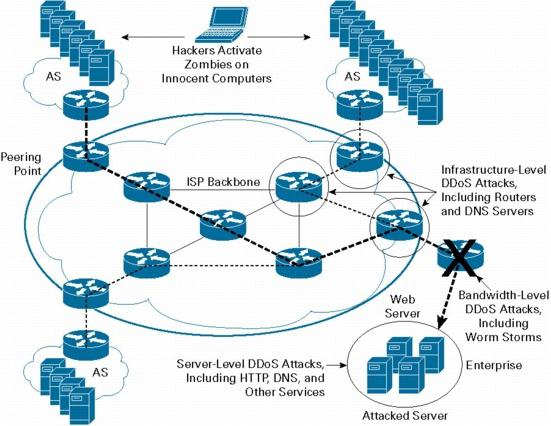

Arten von DDoS-Attacken

Jetzt ein paar Worte über die Klassifizierung dieser Art von Angriffen. Das wichtigste für alle ist die Aufzucht des Servers oder der Website führen. Zum ersten Typ gehören Fehler, die sich mit dem falschen Server Anweisungen zur Ausführung, wodurch es zu einer ordnungsgemäßen Beendigung seiner Arbeit. Die zweite Option – massenhafte versenden von Daten des Benutzers, führt zu unendlichen (zyklischen) die Prüfung mit einer erhöhten Last auf System-Ressourcen.

Die Dritte Art von ü Flood. In der Regel ist der Auftrag im Voraus falsch gebildet (sinnlosen) Anfragen der Server oder Netzwerk-Hardware mit dem Ziel der Erhöhung der Belastung. Die vierte Art – die sogenannte Verstopfung der Kommunikationskanäle falschen Adressen. Noch kann Angriff verwendet werden, gilt für die Tatsache, dass das Computersystem ändert sich die Konfiguration, was zu Ihrer vollständigen funktionsuntüchtigkeit. Im Allgemeinen, die Liste kann lang sein.

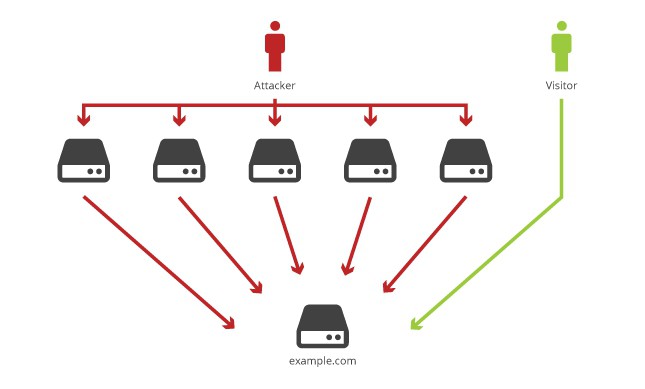

DDoS-Angriff auf die Webseite

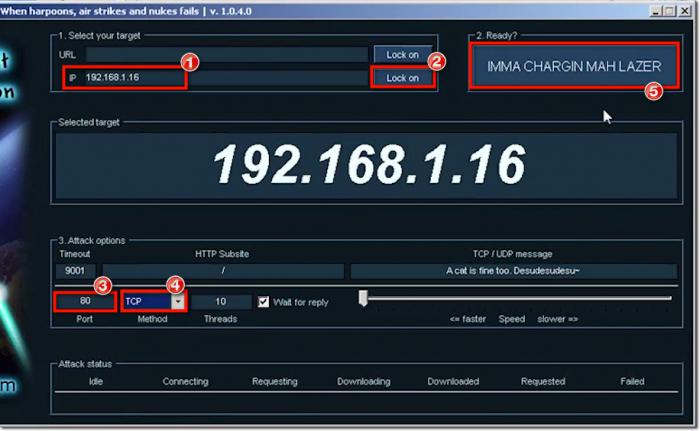

In der Regel wird ein solcher Angriff ist mit einem bestimmten Hosting und zielt ausschließlich auf eine im Voraus festgelegte Web-Ressource (im Beispiel auf dem Foto unten wird als Shareware example.com).

Wenn zu viele Zugriffe auf die Website die Verbindung geschieht durch die Blockierung der Kommunikation nicht durch die Website und back-End-Service-Provider geschrieben, vielmehr nicht einmal der Server selbst oder Schutzsystem und dem Support. Mit anderen Worten: solche Angriffe sind darauf gerichtet, dass der Besitzer erhielt Hosting von Denial-of-Service-Anbieter bei der überschreitung eines bestimmten vertraglichen Traffic-Limit.

DDoS-Angriff auf Server

Ueber-Server-Attacken, hier sind Sie Zielen nicht auf ein bestimmtes Hosting, nämlich auf den Provider, der seine Dienste. Und egal, was aus diesem Grund leiden können Websitebesitzer. Startseite - das Opfer ist genau der Anbieter.

App für die Organisation von DDoS-Attacken

Endlich kamen wir zu der Erkenntnis, dass eine solche DDoS-Attacke. Wie können Sie mit Hilfe von Spezialwerkzeugen, die wir jetzt sehen. Nur beachten, dass Anwendungen dieser Art wirklich etwas geheimnisvoll und nicht sind. Im Internet sind zum kostenlosen Download verfügbar. So, zum Beispiel, das einfachste und bekannteste Programm für DDoS-Angriffen unter dem Namen LOIC frei gelegt im World Wide Web zu laden. Mit Ihrer Hilfe kann man nur angreifen Standorte und Terminals mit bekannten URL - und IP-Adressen.

Wie Sie in Ihrer Ordnung die IP-Adresse des Opfers, aus ethischen Gründen wir jetzt nicht betrachten. Wir gehen davon aus, dass die Startdaten wir haben.

Zum starten der Anwendung wird die ausführbare Datei Loic.exe dann in den oberen beiden Zeilen mit der linken Seite passen die Quell-Adresse, und dann werden zwei Buttons „Lock on” - leicht nach rechts neben jeder Zeile. Danach im Fenster erscheint die Adresse unseres Opfers.

Unten sind die Schieberegler für die Regulierung der Geschwindigkeit der übertragung von Anforderungen für TCP/UDF und HTTP. Standardmäßig ist der Wert ausgestellt auf „10”. Erhöhen bis zur Grenze, danach drücken Sie den Button „IMMA CHARGIN MAH LAZER» für den Beginn des Angriffs. Stoppen können Sie Sie durch erneutes drücken auf dieselbe Taste.

Natürlich, einem solchen Programm, die oft als „Laserpistole», um ärger zu einem gewissen ernsten Ressource oder ISP wird nicht funktionieren, da der Schutz vor DDoS-Attacken dort installiert ist mächtig genug. Aber wenn eine Gruppe von Personen anwenden Dutzend oder mehr solcher Waffen gleichzeitig, Sie können etwas und zu erreichen.

Schutz vor DDoS-Attacken

Andererseits, jeder, der versucht, einen Versuch DDoS-Angriffe, muss verstehen, dass «der» Seite auch keine Narren. Sie können leicht berechnen Adressen, mit denen ein solcher Angriff erfolgt, und es ist voll von unglücklichen Folgen.

Ueber die normalen Besitzer-Hostings, wird in der Regel ein Anbieter stellt auch ein Paket mit den entsprechenden Schutz. Mittel zur Verhinderung solcher Handlungen kann sehr viel sein. Es ist, sagen wir, redirect-Angriff auf die Angreifer, die Umverteilung der eingehenden Anfragen auf mehrere Server, die den Datenverkehr filtern, duplizieren von Schutzsystemen, um Fehlalarme zu verhindern, Aufbau von Ressourcen, etc. im großen und ganzen, für den normalen Benutzer nichts zu befürchten.

Statt Nachwort

Ich Denke, aus diesem Artikel wird deutlich, dass DDoS-Angriff selbst bei Vorhandensein spezieller Software und einigen Anfangsdaten nicht schwer zu finden. Eine andere Sache – ob es sich lohnt, sich damit zu beschäftigen, ja sogar die unerfahrenen Benutzer, die sich entschieden zu spielen, um so für Sport? Jeder muss verstehen, dass seine Handlungen in jedem Fall dazu führen, die Anwendung von Gegenmaßnahmen seitens der angegriffenen Seite, wobei in der Regel nicht zugunsten des Benutzers, begann den Angriff. Und in der Tat, entsprechend der Kriminellen Codes der meisten Länder, für solche Aktionen kann man, wie gesagt, in den Orten, die nicht so weit entfernt für ein paar Jahre. Wer will?

Article in other languages:

AR: https://tostpost.com/ar/computers/5072-ddos.html

BE: https://tostpost.com/be/kamputary/9029-ddos-ataka-yak-zrab-c-pragrama-dlya-ddos-napada.html

En: https://tostpost.com/computers/13005-ddos-attack-how-to-do-program-for-ddos-attacks.html

HI: https://tostpost.com/hi/computers/5075-ddos-ddos.html

JA: https://tostpost.com/ja/computers/5072-ddos-ddos.html

PT: https://tostpost.com/pt/computadores/9028-ddos-ataque-como-fazer-programa-para-ataques-ddos.html

TR: https://tostpost.com/tr/bilgisayarlar/9037-ddos-sald-r-nas-l-program-ddos-sald-r-lar-i-in.html

UK: https://tostpost.com/uk/komp-yuteri/9033-ddos-ataka-yak-zrobiti-programa-dlya-ddos-atak.html

Alin Trodden - autor des Artikels, Herausgeber

"Hi, ich bin Alin Trodden. Ich schreibe Texte, lese Bücher und suche nach Eindrücken. Und ich bin nicht schlecht darin, dir davon zu erzählen. Ich freue mich immer, an interessanten Projekten teilzunehmen."

Verwandte News

Die notwendigen Programme für Android 4.2, 4.4. Die am meisten benötigten Programme für Android 2.3

die Politik die freie Verbreitung der Software hat Android-Geräte weit nach vorne im Vergleich zu den Gadgets, die auf Windows oder iOS. Und die Möglichkeit, die Installation von Apps über den PC ohne zusätzliche Software verwande...

Session Initiation Protocol (SIP) ist ein Protokoll zur Signalisierung und Steuerung von Multimedia-Kommunikationssitzungen. Die häufigsten Einsatzgebiete in der Internet-Telefonie – für Sprach-und Videoanrufe sowie Instant ...

"Mortal Kombat X" auf dem PC: Systemanforderungen und Spielübersicht

"Mortal Kombat X" – der zehnte Teil der legendären Kampfspiel auf allen möglichen Plattformen. Eigentlich, wenn man die ganze Geschichte und Ableger von der Serie, insgesamt kommen mehr als 15 Vollversionen von spielen. In d...

Status in "Whats": schöne Sprüche für gute Laune

Müde von der fülle von schlechten Nachrichten in der Band von sozialen Netzwerken? Wollen schmücken Sie Ihr Profil originellen lustigen Spruch? Dann Status in "Whats" gesammelten Artikel hilft Ihnen, dies zu tun. Mit guter Laune, ...

Mikrocontroller Atmega8. Programmierung Atmega8 für Anfänger

Mikrocontroller Atmega8 sind die beliebtesten Vertretern seiner Familie. In vielerlei Hinsicht sind Sie diesem verpflichtet, mit einer Hand, einfache Bedienung und verständliche Struktur, andererseits eine ziemlich Breite Palette ...

Wie man Staubfilter für Computer mit Ihren eigenen Händen?

Staub - einer der wichtigsten Feinde von Computern und Laptops. Es erzielt Ventilator, setzt sich auf die wichtigen "Eingeweide", einschließlich und auf dem Prozessor, ohne dass Sie es abkühlen, und was ist eine häufige Ursache vo...

Kommentare (0)

Dieser Artikel wurde noch kein Kommentar abgegeben, sei der erste!