DDoS-atak: jak to zrobić? Program do przeprowadzania ataków DDoS

Prawdopodobnie wielu współczesnych użytkowników komputerów i Internetu słyszał o przypadku ataku DDoS, produkowanych przez cyberprzestępców w odniesieniu do jakichkolwiek stron internetowych lub serwerów dużych firm. Zobaczmy, co to jest DDoS-atak, jak zrobić ją samemu i jak uchronić się od takich działań.

Co to jest DDoS-atak?

Na początek chyba warto zorientować się, że są takie uchybienia. Zastrzeżenie raz, że przy rozważaniu tematu «DDoS-atak: jak zrobić samemu» informacja zostanie złożony wyłącznie do celów informacyjnych, a nie do praktycznego wykorzystania. Wszystkie działania tego rodzaju karnego podlegają karze.

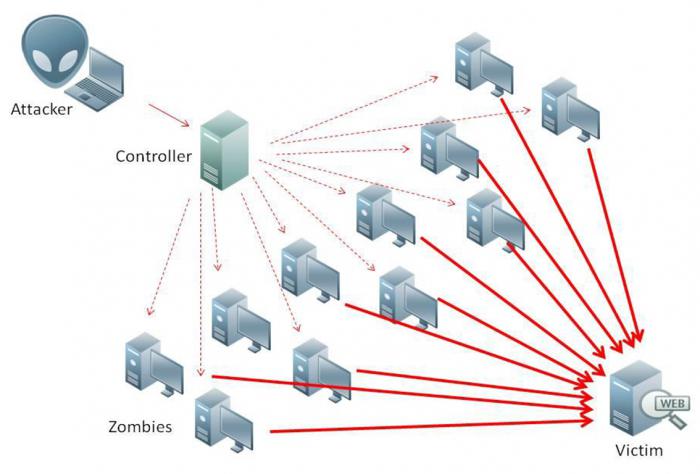

Ten sam atak, w zasadzie, jest nadane wystarczająco dużej liczby zapytań do serwera lub witryny, które w związku z przekroczeniem limitu zgłoszeń blokują pracę zasobu sieci web lub usługi dostawcy w postaci wyłączenia serwera ochronnym, межсетевыми ekranami lub specjalistycznym sprzętem.

Jasne, że DDoS-atak własnymi rękami nie może być utworzona przez jednego użytkownika z jednego terminala komputerowego bez specjalnych programów. W końcu, cóż, nie będzie on siedzieć całymi dniami i w każdej chwili wysłać zapytanie na zaatakowanym stronę. Taki numer nie przejdzie, ponieważ ochrona przed atakami typu DDoS jest dostępna u każdego dostawcy, a użytkownik nie jest w stanie zapewnić taką ilość zapytań do serwera lub witryny, które w krótkim czasie przekroczyła limit zgłoszeń i spowodował zadziałanie różnych mechanizmów obronnych. Tak, że do tworzenia własnej ataku musiał użyć czegoś innego. Ale o tym później.

Bardziej:

Siódma wersja systemu Windows od momentu jej wyjścia przedstawił użytkownikom wiele niespodzianek. Tak, wielu odkryli w systemie (a dokładniej w «Menedżerze urządzeń») sterownik do karty tunelowania Teredo firmy Microsoft. Co to jest jasn...

Co to jest Ethernet – główne zalety internetu-sieci

O tym, co to jest Ethernet, okazało się w latach siedemdziesiątych XX wieku. Wynalazł ten typ sieci lokalnej Robert Metcalfe, który pracował w tym czasie na firmy Xerox. W latach 70-tych Metcalf otworzył własną firmę 3com, gdzie zakończyła się opraco...

UAC: wyłączyć lub ułaskawienie

W odległej już od nas w 2006 roku światowa komputerowa opinia publiczna była wstrząsa wyjściem SYSTEMU Windows Vista. Na nowy system od razu runął niesamowity lawinę negatywnych, powód dla którego nadal zostały.Jednym z nich była opcja UAC, wyłączyć ...

Dlaczego występuje zagrożenie?

Jeśli się zrozumieć, co to jest DDoS-atak, jak zrobić ją i wysłać превышенное ilość zapytań do serwera, warto wziąć pod uwagę mechanizmy, według których takie działania są produkowane.

To mogą być zawodne zapory sieciowe nie są w stanie poradzić sobie z ogromną liczbą zapytań, luki w systemie bezpieczeństwa dostawcy lub w samych «операционках», brak zasobów systemu do obsługi przychodzących zapytań z dalszych awarii systemu lub ulega awarii, itp.

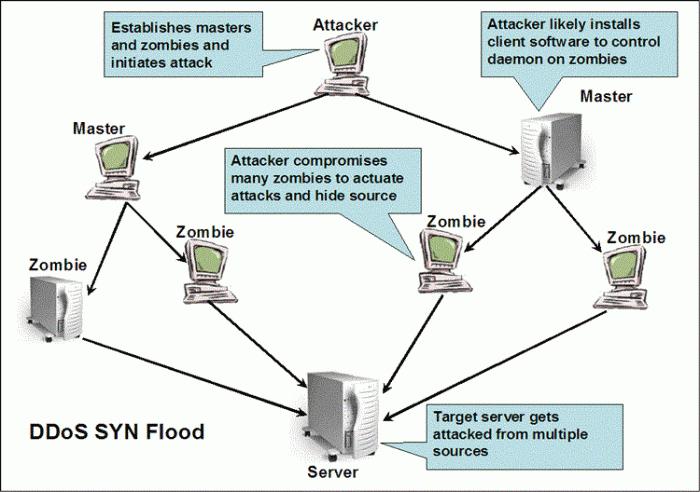

Na początku pojawienia się tego zjawiska w zasadzie DDoS-atak własnymi rękami prowadzona była głównie przez samych programistów, którzy tworzyli i przetestowane z jej pomocą działanie systemów bezpieczeństwa. Nawiasem mówiąc, w swoim czasie od działań, używany jako broń składniki DoS i DDoS, ucierpiały nawet takie IT-gigantów, jak Yahoo, Microsoft, eBay, CNN i wielu innych. Kluczowym momentem w tych sytuacjach stały się próby wyeliminowania konkurencji w zakresie ograniczenia dostępu do ich zasobów internetu.

W ogóle to nowoczesne elektroniczne przedsiębiorcy zajmują się tym samym. Aby to zrobić, wystarczy pobrać program do przeprowadzania ataków DDoS, a dalej, jak to się mówi, sprawa techniki.

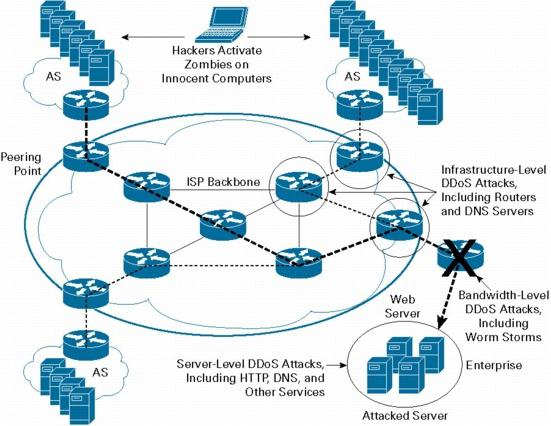

Rodzaje ataków typu DDoS

Teraz kilka słów na temat klasyfikacji ataków tego typu. Podstawowym dla wszystkich jest wydalanie serwera lub witryny z ustroju. Do pierwszego typu można zaliczyć błędy związane z obietnicą niepoprawnych instrukcje serwera do wykonania, w wyniku czego następuje awaryjne zakończenie jego pracy. Drugi wariant ó msza za pomocą danych użytkownika, co prowadzi do nieskończonej (cyklicznej) weryfikacji wraz ze wzrostem obciążenia na zasoby systemowe.

Trzeci typ ó flood. Zazwyczaj jest to zadanie z góry zniekształconych (bezsensownych) zapytań do serwera lub urządzenia sieciowego w celu zwiększenia obciążenia. Czwarty typ ó w tak zwane zatkania kanałów komunikacji fałszywymi adresami. Jeszcze może być atak, przekazują do tego, że w najniższej systemu komputerowego zmienia się konfiguracja, co prowadzi do jej całkowitej niezdolności do pracy. W sumie, wyliczać można długo.

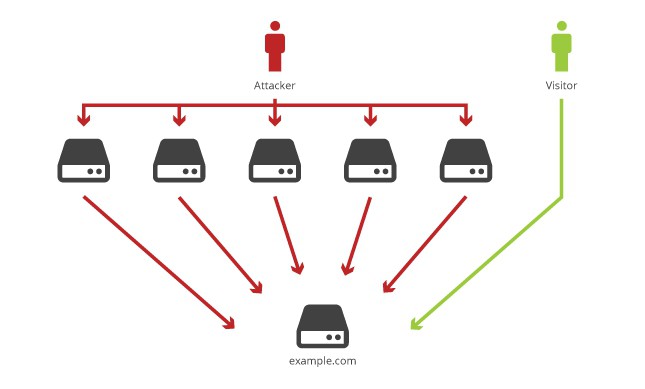

DDoS-atak na strony

Jak zwykle, taki atak jest związany z konkretnym hostingiem i nastawione wyłącznie na jeden, z góry określony zasób sieci web (w przykładzie na zdjęciu poniżej umownie oznaczony jako example.com).

W Przypadku zbyt dużej liczby zgłoszeń do witryny naruszenie związku następuje z powodu blokowania komunikacji nie przez strony www i serwera częścią провайдерской usługi, a raczej nawet nie z samym serwerem lub systemem ochrony, a biurem obsługi klienta. Innymi słowy, takie ataki są skierowane na to, aby właściciel hostingu otrzymał od dostawcy odmowa usługi po przekroczeniu określonego umowa limitu ruchu.

DDoS-atak na serwer

Co do serwerów ataków, tutaj są skierowane nie na pewnym hostingu, a mianowicie na dostawcy, który jego usług. I nieważne, że z tego powodu mogą ponieść właściciele witryn. Strona główna ofiara - to właśnie dostawca.

Aplikacja do organizowania ataków typu DDoS

Oto zbliżyliśmy się do zrozumienia tego, co to jest DDoS-atak. Jak zrobić ją przy pomocy specjalistycznych narzędzi, zaraz to załatwimy. Od razu zaznaczmy, że aplikacje tego typu są szczególnie to засекреченными i nie są. W Internecie są dostępne do pobrania za darmo. Tak więc, na przykład, najbardziej prosty i znany program do przeprowadzania ataków DDoS pod nazwą LOIC swobodnie wyłożona w sieci World wide web do pobrania. Z jej pomocą można atakować tylko strony i terminale z wcześniej znanymi URL i adresów IP.

Jak uzyskać w swoim rozporządzenie adres IP ofiary, ze względów etycznych będziemy teraz rozpatrywać nie będziemy. Wychodzimy z założenia, że początkowe dane mamy.

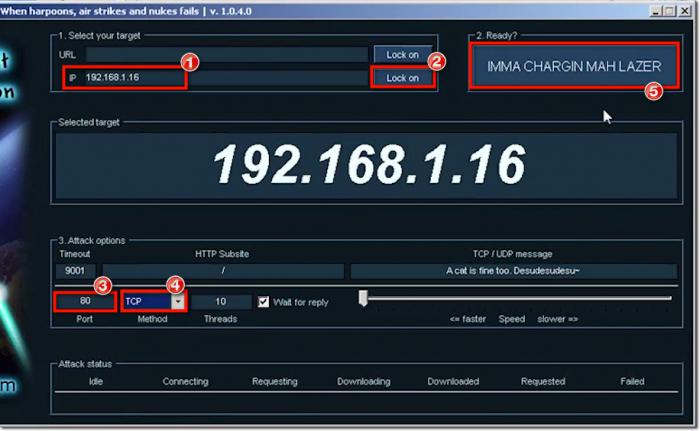

Do uruchomienia aplikacji używany jest plik wykonywalny Loic.exe, po czym w dwóch górnych wierszach z lewej strony wpisują adres źródłowy, a następnie naciska się dwa przyciski «Lock on» - trochę w prawo, obok każdego wiersza. Po tym, jak w oknie pojawi się adres naszej ofiary.

Na Dole znajdują się suwaki regulacji prędkości przesyłania zapytań dla TCP/UDF i HTTP. Domyślnie wartość ustawiona jest na «10». Zwiększamy do granic możliwości, po czym naciśnij duży przycisk óIMMA CHARGIN MAH LAZER» do rozpoczęcia ataku. Zatrzymać można ją ponownie naciskając ten sam przycisk.

Naturalnie, taka jednej programem, który często nazywany jest ów broń laserową», dostarczyć kłopoty jakiegoś poważnego zasobu lub dostawcą nie uda, ponieważ ochrona przed atakami typu DDoS jest wystarczająco mocna. Ale jeśli przez grupę osób zastosuj kilkanaście lub więcej takich pistoletów jednocześnie, można coś osiągnąć.

Ochrona przed atakami typu DDoS

Z drugiej strony, każdy, kto próbuje podjąć próbę ataku DDoS, musi zdawać sobie sprawę, że «tego» stronie też nie są głupi siedzą. Są one łatwo można obliczyć adresy, z których taki atak jest produkowany, a to jest obarczona najbardziej smutnymi konsekwencjami.

Co do zwykłych właścicieli hostings, to zazwyczaj dostawca natychmiast usług pakiet usług z odpowiednią ochroną. Środków w celu zapobiegania takich działań może być bardzo wiele. To, powiedzmy, przekierowanie ataku na napastnika, redystrybucja otrzymywanych zapytań na kilka serwerów, filtrowanie ruchu w sieci, powielanie systemów bezpieczeństwa, aby zapobiec ich fałszywego alarmu, budowanie zasobów, itp. W zasadzie, normalnego uzytkownika nie ma się czym przejmować.

Zamiast posłowia

Myślę, że z tego artykułu, to staje się jasne, co zrobić atak DDoS samemu przy użyciu specjalnego oprogramowania i niektórych podstawowych danych pracy nie będzie. Inna sprawa – czy warto się tym zajmować, a nawet niedoświadczonemu użytkownikowi, który zdecydował się traktować, tak, tak dla sportu? Każdy powinien zrozumieć, że jego działania w każdym przypadku powodują stosowanie odwetu ze strony zaatakowanego strony, przy czym, jak zwykle, nie na rzecz użytkownika, zaczęły się atak. A przecież, zgodnie z Karnych кодексам większości krajów, działania takie można dostać, jak to się mówi, w miejsca, w nie tak odległych na kilka lat. Kto tego chce?

Article in other languages:

AR: https://tostpost.com/ar/computers/5072-ddos.html

BE: https://tostpost.com/be/kamputary/9029-ddos-ataka-yak-zrab-c-pragrama-dlya-ddos-napada.html

En: https://tostpost.com/computers/13005-ddos-attack-how-to-do-program-for-ddos-attacks.html

HI: https://tostpost.com/hi/computers/5075-ddos-ddos.html

JA: https://tostpost.com/ja/computers/5072-ddos-ddos.html

PT: https://tostpost.com/pt/computadores/9028-ddos-ataque-como-fazer-programa-para-ataques-ddos.html

TR: https://tostpost.com/tr/bilgisayarlar/9037-ddos-sald-r-nas-l-program-ddos-sald-r-lar-i-in.html

UK: https://tostpost.com/uk/komp-yuteri/9033-ddos-ataka-yak-zrobiti-programa-dlya-ddos-atak.html

Alin Trodden - autor artykułu, redaktor

"Cześć, jestem Alin Trodden. Piszę teksty, czytam książki, Szukam wrażeń. I nie jestem zły w opowiadaniu ci o tym. Zawsze chętnie biorę udział w ciekawych projektach."

Nowości

Polityka wolnego dystrybucji oprogramowania wycofała urządzenia z systemem android daleko do przodu w porównaniu z gadżetami, pracującymi w systemie Windows lub iOS. A możliwość instalacji aplikacji przez komputer, bez żadnych dod...

Session Initiation Protocol (SIP) jest to protokół do sygnalizacji i sterowania multimedialne sesje komunikacyjne. Najczęstsze zastosowania w telefonii internetowej – dla transmisji głosu i wykonywania połączeń wideo, a takż...

"Mortal Kombat X na PC: wymagania sprzętowe i przegląd gry

"Mortal Kombat X" – dziesiąta część legendarnego walki na różnych platformach. Właściwie, jeśli wziąć całą historię i odgałęzienia od serii, w sumie wyjdzie ponad 15 pełnych gier. W tym artykule dowiesz się wszystkiego o "Mo...

Statusy w "Umieść": piękne wypowiedzi dla dobrego nastroju

Dość mnóstwo złych wiadomości w taśmie społecznościowych? Chcesz udekorować swój profil oryginalnym, zabawnym napisem? Wtedy status na "Umieść", zebrane w artykule, aby to zrobić. Z dobrym nastrojem, jak wiadomo, i życie staje się...

Mikrokontrolery Atmega8. Programowanie Atmega8 dla początkujących

Mikrokontrolery Atmega8 są najbardziej popularnymi przedstawicielami swojej rodziny. W dużej mierze są to obowiązek, z jednej strony, łatwości obsługi i logicznej strukturze, z drugiej - dość szerokiej funkcjonalności. W artykule ...

Jak zrobić filtr przeciwpyłowy dla komputera własnymi rękami?

Kurz - jeden z głównych wrogów komputerów i laptopów. To właśnie ona zdobędzie wentylator, osadza się na ważnych "wnętrzności", w tym i na procesorze, nie dając im spokoju, co jest częstą przyczyną awarii. Walczyć z tym można prze...

Uwaga (0)

Ten artykuł nie ma komentarzy, bądź pierwszy!