Now - 15:59:31

دوس الهجوم: كيف نفعل ؟ برنامج هجمات DDoS

ربما كثير من مستخدمي أجهزة الكمبيوتر والإنترنت سمعت عن وجود هجمات DDoS المنتجة من قبل قراصنة في ما يتعلق بأي من مواقع أو خوادم الشركات الكبيرة. دعونا نرى ما هو هجوم دوس كيف تفعل ذلك بنفسك و كيفية الدفاع ضد مثل هذا العمل.

ما هو دوس الهجوم ؟

بالنسبة للمبتدئين ، ربما كان من الضروري أن نفهم ماهية هذا السلوك السيئ. أقول على الفور أن في النظر في هذا الموضوع, “دوس الهجوم: كيف تفعل ذلك بنفسك” تقديم المعلومات فقط لأغراض التقييم وليس للاستخدام العملي. جميع الإجراءات من هذا النوع جريمة جنائية.

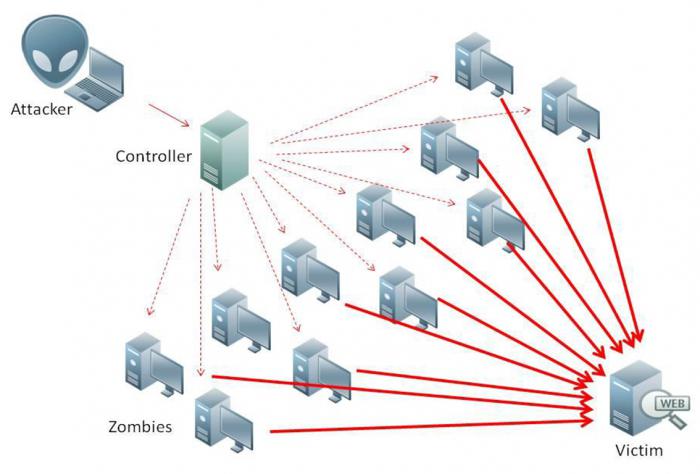

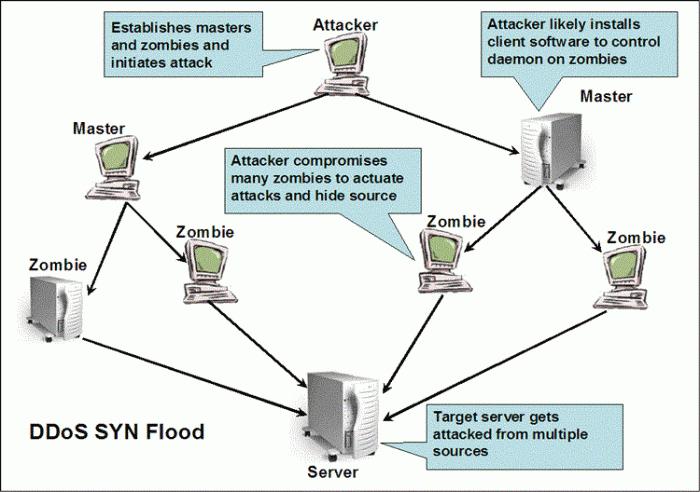

الهجوم نفسه ، إلى حد كبير ، يمثل إرسال عدد كبير من الطلبات إلى الخادم أو الموقع الذي هو في الزائد على الحد من حالات منع العملية من الموارد على شبكة الإنترنت أو مزود الخدمة في شكل الخادم انقطاع حماية جدران الحماية أو المعدات المتخصصة.

ومن الواضح أن هجوم دوس بأيديهم لا يمكن إنشاؤه من قبل مستخدم واحد مع واحد محطة الكمبيوتر بدون برامج خاصة. في النهاية جيدا انه لن يجلس لعدة أيام على نهاية باستمرار إرسال الطلبات إلى موقع الاعتداء. هذا لن ينجح, لأن الحماية من هجمات DDoS التي يقدمها كل مزود واحد المستخدم غير قادر على توفير هذا المبلغ من الاستعلامات إلى ملقم أو موقع على شبكة الإنترنت التي من شأنها في وقت قصير قد تجاوز الحد الأقصى من التطبيقات قد تسبب مجموعة متنوعة من آليات الدفاع. وذلك لخلق الهجوم الخاص بك سوف تضطر إلى استخدام شيء آخر. ولكن أكثر على ذلك في وقت لاحق.

المزيد

طابعة سامسونج SCX-3405: دليل المستخدم والمواصفات استعراض

سوق التكنولوجيا الفائقة هو زيادة المنافسة. بسبب هذا, وتحاول كل من الشركة المصنعة الجهاز الخاص بك لجعل الأكثر وظيفية وجميلة وغير مكلفة. يجب أيضا أن تكون موجودة في أي خصوصية.واحدة من أكبر الشركات في السوق العالمية – سامسونج – قررت التركيز ع...

T-28. T-28 (عالم الدبابات). T-28: صور

T-28 – هذا شعبية خزان السوفياتي ، والتي تتمثل في المعروف على الانترنت لعبة العالم من الدبابات. بالنسبة لمعظم اللاعبين والجهاز هو عابر ، ولكن هذا يرجع فقط إلى حقيقة أن ليس كل تقييم قدرة هذا النموذج. إذا ما تم تناوله ببراعة ، خزان يتحول إلى ورطة ...

كما في "Skyrim" إلى التركيز osculatorium: يمر

اليوم سوف نتحدث معك عن كيف في "Skyrim" إلى التركيز osculatory. أيضا, دعونا نحاول فعلا أن نفهم أين هذه المهمة و لماذا نحن في حاجة إليها. لأن العالم لعبة The Elder Scrolls هو مكان حيث يمكنك الحصول على المغامرات.نبدأحسنا, قبل التفكير في "Skyrim" إلى الت...

لماذا هناك تهديد ؟

إذا كنت أفهم ما هو هجوم دوس كيفية جعل وإرسالها تجاوز عدد الطلبات إلى الملقم, فإنه يجدر النظر في الآليات التي مثل هذه الإجراءات يتم تنفيذها.

يمكن أن تكون غير موثوق بها و جدران الحماية ليست قادرة على التعامل مع عدد كبير من الاستعلامات ثغرات في النظام الأمني مزود أو في "أنظمة تشغيل" عدم وجود موارد النظام لمعالجة الطلبات الواردة كذلك نظام شنقا أو إيقاف الطوارئ ، وما إلى ذلك.

في بداية حدوث مثل هذه الظاهرة هو في الأساس هجوم دوس بأيديهم بشكل رئيسي من قبل المبرمجين الذي خلق واختبار كفاءة نظم الحماية. بالمناسبة, في ذلك الوقت, من المجرمين الذين تستخدم مكونات الأسلحة دوس دوس ، عانى حتى مثل هذا عمالقة مثل ياهو ومايكروسوفت موقع ئي باي, CNN وغيرها الكثير. المفتاح في تلك الحالات كانت محاولة القضاء على المنافسين من حيث تقييد الوصول إلى موارد الإنترنت.

في عام الإلكترونية الحديثة التجار تفعل الشيء نفسه. للقيام بذلك فقط تحميل البرنامج على هجمات DDoS, حسنا, كما يقولون, خدعة.

أنواع من هجمات DDoS

الآن بضع كلمات حول تصنيف هذه الأنواع من الهجمات. الأساسية إلى كل ما هو إزالة الخادم أو الموقع الفشل. النوع الأول تشمل الأخطاء المرتبطة إرسال تعليمات غير صحيحة إلى الملقم القيام بها ، مما أدى إلى تحطم من عمله. الخيار الثاني – كتلة إرسال بيانات المستخدم ، مما يؤدي إلى لانهائية (دوري) اختبار من زيادة الحمل على موارد النظام.

النوع الثالث-الفيضانات. كقاعدة عامة, هذه المهمة مسبقا تالف (بلا معنى) الاستفسارات الملقم أو شبكة الأجهزة إلى زيادة الحمل. النوع الرابع-ما يسمى انسداد قنوات الاتصال عن عناوين. يمكن أن تستخدم في الهجوم ، مما يؤدي إلى حقيقة أن معظم الكمبيوتر تكوين النظام تغير ، مما يؤدي إلى الفشل الكامل. بشكل عام, يمكن أن تكون القائمة طويلة.

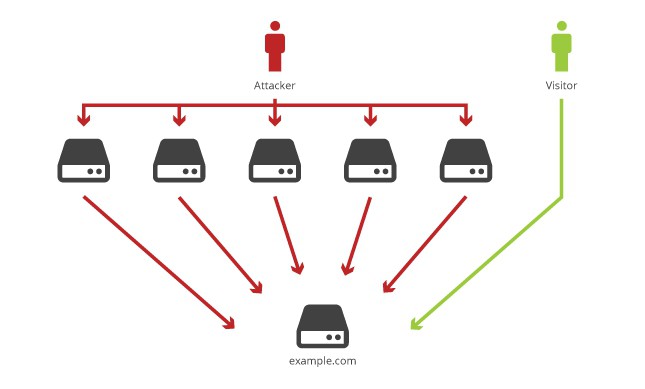

دوس الهجوم على الموقع

وكقاعدة عامة ، هذا الهجوم يرتبط معين خدمة استضافة و يهدف فقط إلى واحدة محددة مسبقا الموارد على شبكة الإنترنت (في المثال في الصورة أدناه المسمى example.com).

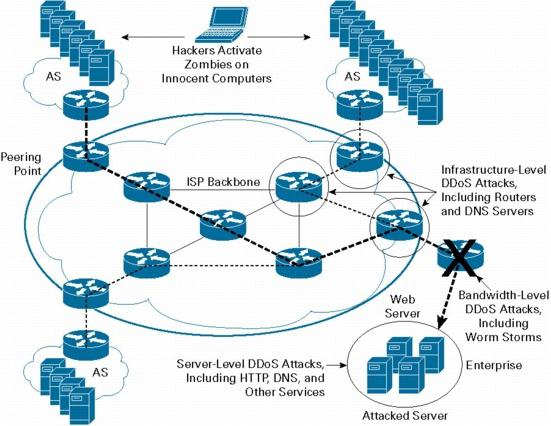

إذا كان هناك الكثير من الطلبات على موقع التواصل يحدث بسبب حظر الاتصال ، وليس الموقع نفسه, و الخلفية مزود الخدمة ، بل حتى الخادم نفسه أو نظام الحماية والدعم. وبعبارة أخرى ، فإن مثل هذه الهجمات الموجهة إلى صاحب خدمة استضافة الواردة من مقدم الحرمان من الخدمة فوق بعض التعاقدية الحد من حركة المرور.

DDoS attack على السيرفر

أما بالنسبة خادم الهجمات لا تستهدف أي خدمة استضافة, وهي مزود الخدمة الذي يوفر ذلك. و بغض النظر عن ما قد تتأثر أصحاب الموقع. الضحية الرئيسية هو مقدم.

طلب المنظمة من هجمات DDoS-

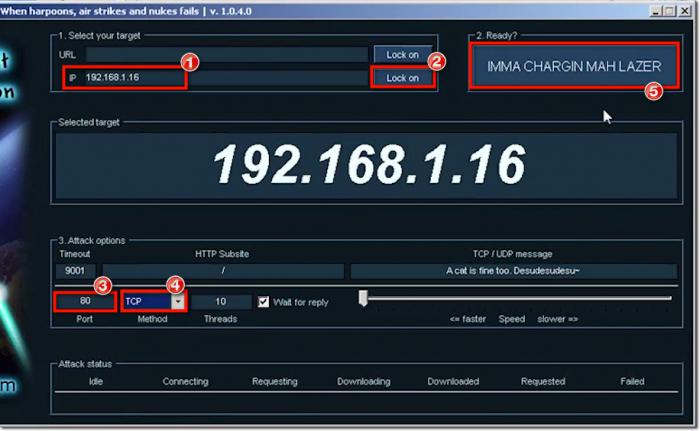

هنا نأتي إلى فهم أن هذه دوس الهجوم. كيف تجعل من استخدام الأدوات المتخصصة ، ونحن الآن نواجه الأمر. مجرد ملاحظة أن هذا النوع من التطبيق خاصة سرية. على الإنترنت فهي متوفرة للتحميل مجانا. على سبيل المثال, بسيطة ومعروفة برنامج هجمات DDoS يسمى لويك بحرية نشر على شبكة الإنترنت على نطاق العالم للتحميل. مع مساعدتها يمكنك فقط مهاجمة مواقع المحطات المعروفة عناوين وعناوين IP.

كيفية الحصول على أمر في كتابه عنوان IP الضحية لأسباب أخلاقية ، ونحن الآن لن يتم النظر فيها. نفترض أن البيانات الأولية لدينا.

لتشغيل التطبيق استخدام الملف القابل للتنفيذ Loic.exe ثم في أعلى صفين على الجانب الأيسر تناسب العنوان الأصلي ، ومن ثم الضغط على زري يسمى "قفل على" - قليلا إلى اليمين امام كل صف. بعد ذلك سوف تظهر نافذة عنوان الضحية.

من أسفل هناك المتزلجون على التحكم في سرعة إرسال الطلبات إلى TCP/UDF و HTTP. افتراضي قيمة وضعت على “10". زيادة على الحد ، ثم الضغط على الزر الكبير "IMMA CHARGIN ماه الليزر” أن يبدأ الهجوم. أن توقف هو عن طريق الضغط على نفس الزر.

بالطبع أحد هذه البرامج ، وغالبا ما تسمى "مدفع الليزر" إلى وضع بعض الموارد خطيرة أو مزود لن تعمل لأن الحماية من هجمات DDoS-هناك قوية بما فيه الكفاية. ولكن إذا كان مجموعة من الأشخاص إلى اللجوء إلى عشرة أو أكثر البنادق في نفس الوقت ، يمكن أن يكون شيئا لتحقيقه.

Anti-دوس

ومن ناحية أخرى ، فإن أي شخص يحاول محاولة هجوم DDoS ، فهم بحاجة إلى أن &[لدقوو] ؛ &ردقوو] ؛ الجانب هو أيضا ليس من الحمقى. فإنها يمكن بسهولة حساب العنوان الذي هذا الهجوم ، وأنه محفوف عواقب حزينة.

وفيما يتعلق العاديين أصحاب استضافة, فإنه عادة ما يكون مزود فورا يوفر مجموعة من خدمات الحماية الملائمة. يعني لمنع مثل هذه الإجراءات يمكن أن يكون كثيرا. وهذا هو القول ، توجيه الهجوم المهاجم, توزيع الطلبات عبر ملقمات متعددة, تصفية حركة المرور ، التكرار نظم الحماية لمنع اثار كاذبة القدرات والموارد ، وما إلى ذلك. عموما المستخدم العادي هو شيء يدعو للقلق.

بدلا من خاتمة

ويبدو من هذه المادة يتضح أن عمل هجوم دوس نفسك إذا كان لديك الخاصة لبعض البيانات الأولية لم تكن تعمل. شيء آخر هو – ما إذا كان للقيام بذلك ، وحتى خبرة المستخدم الذي قرر أن يلعب فقط من أجل الرياضة ؟ الجميع يحتاج إلى فهم أن أفعاله في أي حال سوف يسبب تدابير انتقامية على جزء من هاجم الحزب, و, كقاعدة عامة, ليس في صالح المستخدم الذي بدأ الهجوم. ولكن وفقا قوانين العقوبات في معظم البلدان ، مثل هذه الإجراءات يمكن أن تحصل ، كما يقولون ، في أماكن بعيدة جدا لبضع سنوات. الذي يريد ذلك ؟

Article in other languages:

BE: https://tostpost.com/be/kamputary/9029-ddos-ataka-yak-zrab-c-pragrama-dlya-ddos-napada.html

En: https://tostpost.com/computers/13005-ddos-attack-how-to-do-program-for-ddos-attacks.html

HI: https://tostpost.com/hi/computers/5075-ddos-ddos.html

JA: https://tostpost.com/ja/computers/5072-ddos-ddos.html

PT: https://tostpost.com/pt/computadores/9028-ddos-ataque-como-fazer-programa-para-ataques-ddos.html

TR: https://tostpost.com/tr/bilgisayarlar/9037-ddos-sald-r-nas-l-program-ddos-sald-r-lar-i-in.html

UK: https://tostpost.com/uk/komp-yuteri/9033-ddos-ataka-yak-zrobiti-programa-dlya-ddos-atak.html

Alin Trodden - مؤلف المقال ، محرر

"مرحبا ، أنا ألين الدوس. أنا أكتب النصوص ، وقراءة الكتب ، والبحث عن الانطباعات. وأنا لست سيئة في أقول لك عن ذلك. أنا دائما سعيد للمشاركة في مشاريع مثيرة للاهتمام."

أخبار ذات صلة

معظم البرامج اللازمة للحصول على الروبوت 4.2, 4.4. الأكثر حاجة لبرامج الروبوت 2.3

سياسة نشر البرمجيات led جهاز الروبوت متقدما بالمقارنة مع الأدوات التي تعمل على نظام التشغيل ويندوز أو دائرة الرقابة الداخلية. و القدرة على تثبيت التطبيقات عبر جهاز الكمبيوتر الخاص بك دون أي برامج إضافية يتحول الروبوت إلى قوية تفاع...

بروتوكول بدء الجلسة (SIP) هو بروتوكول الإشارات والتحكم في دورات الاتصالات المتعددة الوسائط. التطبيقات الأكثر شيوعا في الإنترنت الهاتفية الصوتية و مكالمات الفيديو والرسائل الفورية عبر شبكات IP (بروتوكول الإنترنت).أنها تحدد الرسائل ...

"مورتال كومبات X" للكمبيوتر: متطلبات النظام و مراجعة اللعبة

"مورتال كومبات X" – الجزء العاشر من الأسطوري لعبة القتال على مختلف المنصات. في الواقع, إذا كنت تأخذ كل تاريخ و فروع من سلسلة في المجموع سيتم الافراج عن أكثر من 15 مباريات كاملة. في هذه المقالة سوف تتعلم كل شيء عن "مورتال كوم...

الوضع في "أنت": أقوال جميلة عن مزاج جيد

تعبت من كثرة الأخبار السيئة في الشبكات الاجتماعية ؟ تريد لتزيين ملفك الشخصي مضحك والأصلي البيان ؟ ثم وضع في "أنت" ، التي تم جمعها في المادة سوف تساعدك مع هذا. في مزاج جيد ، كما نعلم ، الحياة أسهل.الحالة في "أنت": أقوال مضحكةأود أن...

على Atmega8. البرمجة Atmega8 للمبتدئين

Atmega8 هي الأكثر شعبية ممثلي عائلته. في العديد من الطرق أنهم مدينون ، من جهة ، وسهولة عملية ومباشرة هيكل آخر تماما وظيفة واسعة. تبدو هذه المادة في البرمجة Atmega8 للمبتدئين.معلومات عامةميكروكنترولر في كل مكان. يمكنك العثور عليها ...

كيفية جعل الغبار تصفية جهاز الكمبيوتر الخاص بك بيديك ؟

الغبار هو واحد من أهم الأعداء من أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة. فإنه يضع مروحة يستقر على أهمية "الشجاعة" ، بما في ذلك على المعالج ، وعدم السماح لهم بارد, و هو سبب كثرة الفشل. لمكافحة هذا هو دوري تنظيف وحدة النظام ، "حش...

تعليقات (0)

هذه المادة قد لا تعليق أول