Ataque de denegación de servicio ataque: cómo hacer? El programa para los ataques DDoS

Probablemente, muchos de los usuarios de los ordenadores y de internet han escuchado sobre la existencia de los ataques DDoS, producidos por los ciberdelincuentes en contra de ninguna de sitios o servidores de las grandes empresas. Vamos a ver, ¿qué es el ataque de denegación de servicio ataque, cómo hacer más y cómo protegerse contra tales actos.

¿Qué es el ataque de denegación de servicio ataque?

Para empezar, tal vez, vale la pena entender lo que son estos actos ilícitos. Aquí en seguida, que al examinar el tema, la DDoS-ataque: cómo hacer más» la información será presentado únicamente para su conocimiento, y no para el uso práctico. Todo este tipo de acciones son punibles.

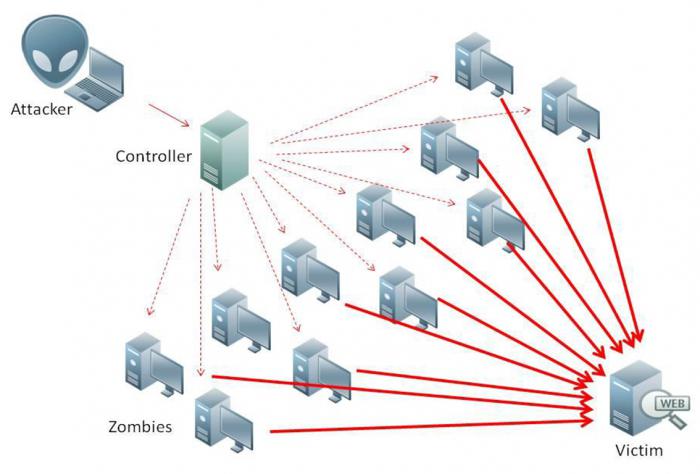

El ataque, a fin de cuentas, es una salida bastante de la gran cantidad de consultas en el servidor o sitio web, que superado el límite de llamadas bloquean el trabajo de un recurso web o servicio de un proveedor de como desactivar el servidor de protección, firewalls o equipo especializado.

Está Claro que el ataque de denegación de servicio ataque con sus manos, no puede ser creada por un usuario con un terminal de computadora sin programas especiales. Al final, bueno no se la hizo sentarse durante todo el día y minuto a minuto enviar las solicitudes a atacado el sitio. Dicho número no se realizará, ya que la protección de los ataques DDoS se pueden añadir a cada proveedor y un usuario no es capaz de ofrecer tal cantidad de consultas en el servidor o sitio web, que en poco tiempo ha superado el límite de llamadas y provocó la activación de diferentes mecanismos de defensa. Así que para crear su propio ataque a tener que usar algo que el otro. Pero más sobre esto más adelante.

Más:

Como eliminar el número de página de la portada: manual

Al escribir un trabajo de posgrado, tesis e informes se requiere la creación de una página de portada con la información general (título, tema, autor, empresa o institución, etc.). Cubierta de trabajo no debe contener extraños símbolos y, a menudo, s...

Como borrar una foto con el iphone: manual para principiantes

Hoy quiero contarles como borrar una foto con el iphone. Esta operación en los dispositivos de Apple tiene características específicas. Por ejemplo, algunas de las fotos descargadas desde el ordenador, no se pueden eliminar a través del teléfono. Tal...

Cómo eliminar el buzón de "yandex" para siempre?

Correo electrónico – es una herramienta de comunicación de muchas personas. A través de ella, puede intercambiar mensajes de texto, enviar archivos multimedia. Varios clientes de correo electrónico disponen de una amplia gama de funciones adici...

¿por Qué se produce una amenaza?

Si se entiende que es un DDoS es un ataque de cómo hacer y enviar превышенное el número de peticiones al servidor, vale la pena considerar y mecanismos para que dichas acciones se llevan a cabo.

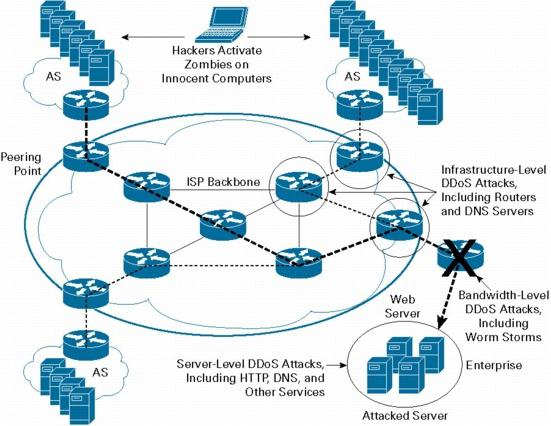

Esto puede ser poco fiables cortafuegos, no son capaces de lidiar con una gran cantidad de consultas, las brechas en el sistema de seguridad del proveedor o en los «операционках», la escasez de recursos del sistema para el procesamiento de solicitudes entrantes con un mayor inmovilización de un sistema de emergencia o de apagar, etc.

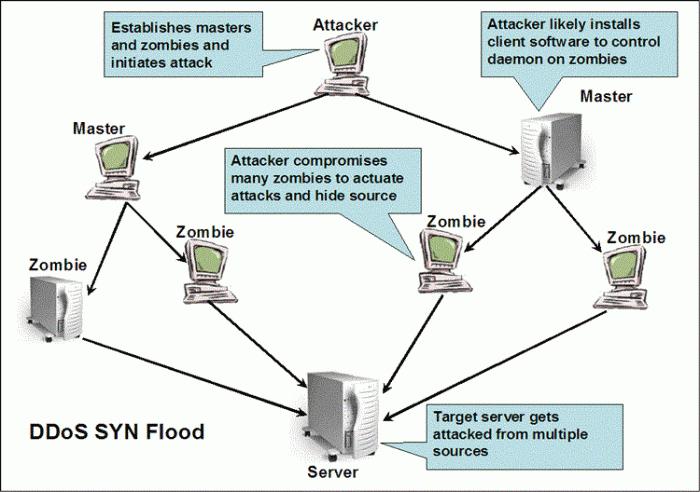

En los albores del fenómeno principalmente ataque de denegación de servicio ataque con sus manos se realizaba principalmente por los propios programadores que crearon y probaron con el funcionamiento de los sistemas de protección. Por cierto, en su tiempo de acción de hackers usaron como armas de componentes de DoS y DDoS que sufrió incluso IT-gigantes como Yahoo, Microsoft, eBay, CNN y muchos otros. Un momento clave en situaciones de acero intento de eliminar la competencia en términos de las restricciones de acceso a los recursos de internet.

En general y de la electrónica moderna comerciantes hacen lo mismo. Para ello, simplemente se descarga el programa para los ataques DDoS, bueno, y luego, como se dice, el asunto de la técnica.

Tipos de ataques DDoS

Ahora unas palabras sobre la clasificación de los ataques de este tipo. La principal de todas es la eliminación de un sitio o servidor fuera de servicio. Al primer tipo se puede atribuir los errores asociados con la promesa incorrectas de instrucciones de un servidor para realizar, con la consecuencia de que se produce la emergencia de la terminación de su obra. La segunda opción – la misa de envío de los datos de usuario, lo que conduce a la infinita (cíclica) la verificación de un aumento de la carga sobre los recursos del sistema.

El Tercer tipo de – flood. Como regla general, es el trabajo de antemano mal formados (sin sentido) consultas al servidor o que el hardware de red, con el fin de aumentar la carga de trabajo. El cuarto tipo de – el llamado de la obstrucción de los canales de comunicación falsas direcciones. Aún puede utilizar el ataque, se comunicarán antes de que el equipo se cambia la configuración, lo que lleva a su completa incapacidad. En general, se puede enumerar un largo tiempo.

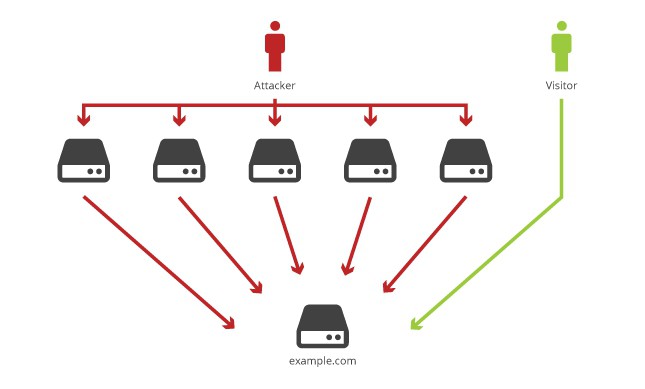

DDoS es un ataque en el sitio web

Normalmente, este tipo de ataque está relacionada con un hosting y se dirige exclusivamente a un predefinida recurso web (en el ejemplo en la foto de abajo es condicional se enuncia como example.com).

Si tiene demasiadas visitas al sitio de la violación de la comunicación se produce por la falta de bloqueo de la comunicación no es el sitio y el servidor de parte de провайдерской servicio, o más bien, ni siquiera el propio servidor o el sistema de protección, y el servicio de soporte técnico. En otras palabras, estos ataques se realizan para el propietario del alojamiento recibido de un proveedor de denegación de servicio cuando se supera un determinado contrato de límite de tráfico.

Ataque de denegación de servicio ataque en el servidor

En cuanto a servidores de ataques, aquí van dirigidas no en un hosting, es decir, en el proveedor que lo ofrece. Y no importa lo que debido a esto, pueden verse afectados los propietarios de los sitios. La primera víctima es el proveedor.

Aplicación para la organización de los ataques DDoS

Esto nos lleva a entender lo que es el ataque de denegación de servicio ataque. Cómo hacer específicos de utilidades, estamos y vamos a tratar. Ten en cuenta que la aplicación de este tipo incluidos en el clasificadas y no lo son. En la web están disponibles para su descarga gratuita. Así, por ejemplo, el más simple y conocido programa para los ataques DDoS llamado LOIC libremente publicada en el world wide web para su descarga. Con su ayuda se puede atacar a los sitios y terminales de antemano conocidos de la URL y las direcciones IP.

Como tener a su disposición la dirección IP de la víctima, por razones éticas, podemos ver ahora no lo somos. Partiendo de la base de que los primeros datos que tenemos.

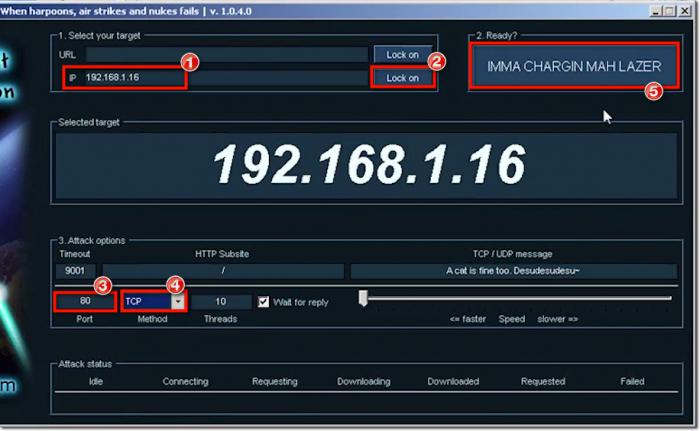

Para iniciar la aplicación, se utiliza el archivo ejecutable Loic.exe después de que en las dos últimas filas de la izquierda encajar la dirección de origen y, a continuación, presiona los dos botones de la Lock on» poco a la derecha de la frente de cada línea. Después de esto, en la ventana aparecerá la dirección de la víctima.

En la parte de Abajo dispone de los controles deslizantes de la regulación de la velocidad de transferencia de consultas para TCP/UDF y HTTP. De forma predeterminada, el valor de los contenidos en el «10». Aumentar hasta el límite, después de lo cual presionamos el botón grande de la IMMA CHARGIN MAH LAZER» para iniciar el ataque. Detener, puede volver a pulsar en el mismo botón.

Naturalmente, un programa que se conoce como el «una pistola láser», causarle problemas a un grave recurso o su proveedor de hacerlo, ya que la protección contra ataques DDoS allí instalado lo suficientemente potente. Pero es que si un grupo de individuos de aplicar una docena o más de esos cañones a la vez, puede ser algo y lograr.

Protección contra ataques DDoS

Por otro lado, cada persona que está tratando de intentar un ataque de DDoS, debe entender que en la la» lado tampoco es tonto, y se sientan. Que fácilmente puede calcular la dirección, con los que tal ataque se produce, y esto tiene más tristes consecuencias.

En cuanto a los propietarios de hosting, por lo general el proveedor inmediatamente proporciona un paquete de servicios con la correspondiente protección. Medios para prevenir tales actos puede ser mucho. Es, digamos, la redirección de un ataque al atacante, la redistribución de solicitudes entrantes en varios servidores, filtrado de tráfico, la duplicación de los sistemas de protección para evitar los falsos positivos, el aumento de recursos, etc. a fin De cuentas, normal юзеру que preocuparse por nada.

, en Lugar de epílogos

Creo que, de este artículo, está claro que hacer un ataque de denegación de servicio ataque más si dispone de software y de algunos de los datos iniciales, el trabajo no será. Otra cosa – ¿vale la pena hacerlo, y el usuario inexperto, que ha decidido de devolución, así, por el bien de inters deportivo? Uno debe darse cuenta de que sus acciones en cualquier caso, sugeriría una respuesta por parte de la víctima lado, y, como regla, no en beneficio del usuario que inicia el ataque. Y ya que, según los códigos Penales de la mayoría de los países, estos pasos se puede llegar, como se dice, en lugares no tan remotos en un par de años. Quién lo quiere?

Article in other languages:

AR: https://tostpost.com/ar/computers/5072-ddos.html

BE: https://tostpost.com/be/kamputary/9029-ddos-ataka-yak-zrab-c-pragrama-dlya-ddos-napada.html

En: https://tostpost.com/computers/13005-ddos-attack-how-to-do-program-for-ddos-attacks.html

HI: https://tostpost.com/hi/computers/5075-ddos-ddos.html

JA: https://tostpost.com/ja/computers/5072-ddos-ddos.html

PT: https://tostpost.com/pt/computadores/9028-ddos-ataque-como-fazer-programa-para-ataques-ddos.html

TR: https://tostpost.com/tr/bilgisayarlar/9037-ddos-sald-r-nas-l-program-ddos-sald-r-lar-i-in.html

UK: https://tostpost.com/uk/komp-yuteri/9033-ddos-ataka-yak-zrobiti-programa-dlya-ddos-atak.html

Alin Trodden - autor del artículo, editor

"Hola, soy Alin Trodden. Escribo textos, leo libros y busco impresiones. Y no soy mala para decírtelo. Siempre estoy feliz de participar en proyectos interesantes."

Noticias Relacionadas Con La

Los programas necesarios para el Android 4.2, 4.4. Más los programas para Android 2.3

la Política de libre distribución de software ha sacado dispositivo android en el futuro lejano, en comparación con gadgets que trabajan en Windows o iOS. Y la posibilidad de instalar aplicaciones a través de un equipo sin ningún ...

Session Initiation Protocol (SIP) es un protocolo de señalización y de control multimedia sesiones de comunicación. Los usos comunes en internet – para la transmisión de voz y aplicación de videollamadas y mensajería instant...

"Mortal kombat X" en el pc: requisitos del sistema y la revisión de un juego

"mortal kombat X" – la décima parte del legendario juego de lucha en todo tipo de plataformas. En realidad, si se toma toda la historia y de la rama de la serie, en total, saldrá más de 15 juegos completos. En este artículo,...

Los status "Ватсап": hermosa expresión de buen humor

¿Cansado de la abundancia de malas noticias en la cinta de las redes sociales? Quieres decorar tu perfil original en algo muy divertido en el enunciado? Entonces status "Ватсап", recogidos en el artículo le ayudará a hacer esto. C...

Los Microcontroladores Atmega8. Programación Atmega8 para principiantes

los Microcontroladores Atmega8 son las más populares representantes de su familia. En gran medida se deben, por un lado, la facilidad de trabajo y una clara estructura, por la otra, bastante amplia funcionalidad. En el artículo se...

Como hacer un filtro de polvo para el equipo con sus propias manos?

el Polvo es uno de los enemigos principales de ordenadores de escritorio y portátiles. Es ella la que se obstruye el ventilador, se asienta en las "interioridades", en otros y en el procesador, en lugar de darles a enfriarse, lo q...

Comentarios (0)

Este artículo no tiene comentarios, se el primero!