Now - 17:56:23

DDoS-атака: як зробити? Програма для DDoS-атак

Певно, багато сучасні користувачі комп'ютерів та Інтернету чули про наявність DDoS-атак, зроблених зловмисниками відносно будь-яких сайтів або серверів великих компаній. Давайте подивимося, що таке DDoS-атака, як зробити її самому і як захиститися від таких дій.

Що таке DDoS-атака?

Для початку, мабуть, варто розібратися, що собою являють такі неправомірні дії. Обмовимося відразу, що при розгляді теми «DDoS-атака: як зробити самому» інформація буде подана виключно для ознайомлення, а не для практичного використання. Всі дії такого роду кримінально карані.

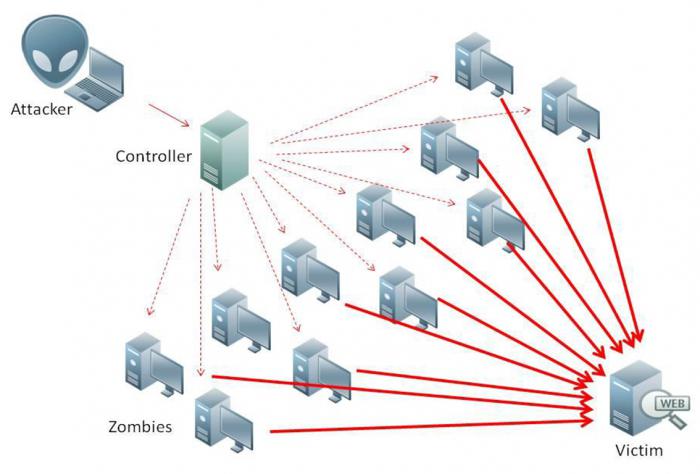

Сама ж атака, за великим рахунком, являє собою відсилання досить великої кількості запитів на сервер чи сайт, які з перевищенням ліміту звернень блокують роботу веб-ресурсу або служби провайдера у вигляді відключення сервера захисним, міжмережевими екранами або спеціалізованим обладнанням.

Зрозуміло, що DDoS-атака своїми руками не може бути створена одним користувачем з одного комп'ютерного терміналу без спеціальних програм. Зрештою, ну не буде ж він сидіти цілодобово безперервно і щохвилини посилати запити на атакується сайт. Такий номер не пройде, оскільки захист від DDoS-атак передбачена у кожного провайдера, а один користувач не в змозі забезпечити таку кількість запитів на сервер чи сайт, яка б за короткий час перевищила ліміт звернень і викликало спрацьовування різних захисних механізмів. Так що для створення власної атаки доведеться використовувати дещо інше. Але про це пізніше.

Більше:

Розширення "Економія трафіку Google Chrome

У статті піде мова про те, як здійснюється економія трафіку в Google Chrome. Цей режим ще називають "Турбо", і його практично кожен спостерігав в таких браузерах, як Yandex Browser або Opera. Проте в Google Chrome даний компонент відсутній, і заощади...

Смайли в "Скайпі" - опис, застосування, секрети

Skype - програма, якою користуються багато людей. Вона призначена спеціально для спілкування і обміну даними. Як і будь-який інший месенджер, "Скайп" оснащений чудовим інтерфейсом і графічними елементами. Тут можна виражати емоції різними способами. ...

Ресурс вогняна сіль в "Скайриме"

Матеріал у грі «Скайрим» вогняна сіль має ряд застосувань, які будуть корисні для гравця. Цей предмет можна дістати кількома способами, які варто знати користувачу. Стаття надає всю потрібну інформацію з цього ресурсу.ВидобутокУ проекті ж...

Чому виникає загроза?

Якщо розбиратися, що таке DDoS-атака, як зробити її і надіслати перевищений кількість запитів на сервер, варто врахувати і механізми, за якими такі дії провадяться.

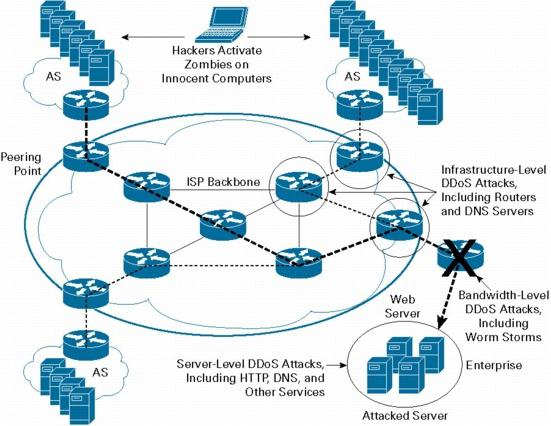

Це можуть бути ненадійні міжмережеві екрани, не здатні справлятися з величезною кількістю запитів, проломи в системі безпеки провайдера або в самих «операционках», брак системних ресурсів для обробки вступників запитів з подальшим зависанням системи або аварійним завершенням роботи і т. д.

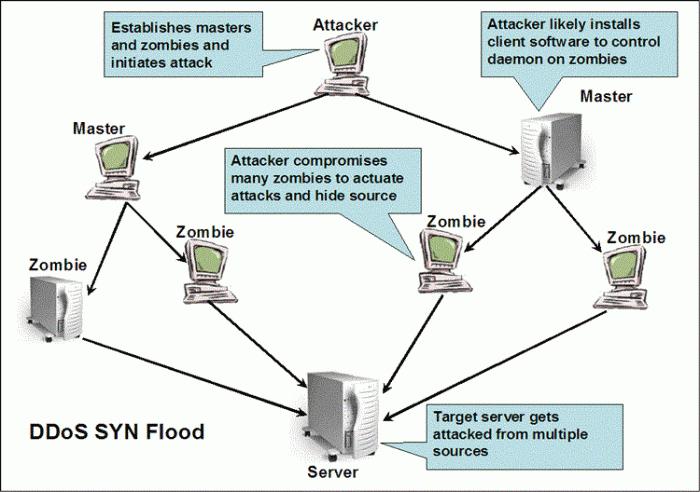

На зорі виникнення такого явища в основному DDoS-атака своїми руками здійснювалася переважно самими програмістами, які створювали і тестували з її допомогою працездатність систем захисту. До речі сказати, у свій час від дій зловмисників, які застосовували в якості зброї компоненти DoS і DDoS, постраждали навіть такі IT-гіганти, як Yahoo, Microsoft, eBay, CNN і багато інших. Ключовим моментом в тих ситуаціях стали спроби усунення конкурентів в плані обмеження доступу до інтернет-ресурсів.

загалом і сучасні електронні комерсанти займаються тим же. Для цього просто завантажується програма для DDoS-атак, ну а далі, як говориться, справа техніки.

Види DDoS-атак

Тепер кілька слів про класифікацію атак такого типу. Основним для всіх є виведення сервера або сайту з ладу. До першого типу можна віднести помилки, пов'язані з посилом некоректних інструкцій сервера для виконання, внаслідок чого відбувається аварійне завершення його роботи. Другий варіант – масова відсилання даних користувача, що приводить до нескінченної (циклічної) перевірки із збільшенням навантаження на системні ресурси.

Третій тип – флуд. Як правило, це завдання заздалегідь неправильно сформованих (безглуздих) запитів серверу або мережного обладнання з метою збільшення навантаження. Четвертий тип – так зване забивання каналів зв'язку фальшивими адресами. Ще може використовуватися атака, доводящая до того, що в самій комп'ютерній системі змінюється конфігурація, що призводить до її повної непрацездатності. Загалом, перераховувати можна довго.

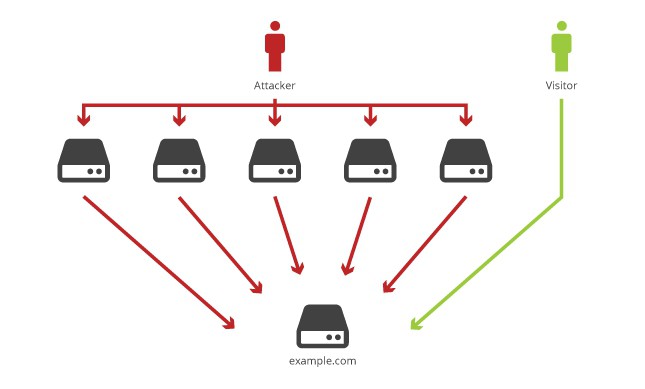

DDoS-атака на сайт

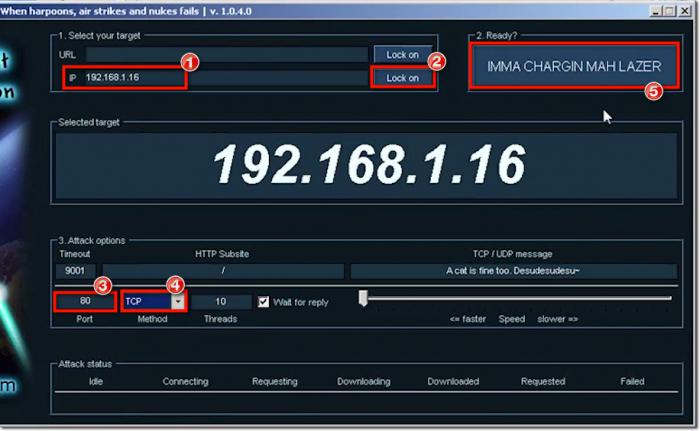

Як правило, така атака пов'язана з конкретним хостингом і спрямована виключно на один заздалегідь заданий веб-ресурс (у прикладі на фото нижче умовно позначений як example.com).

При занадто великій кількості звернень до сайту порушення зв'язку відбувається через блокування зв'язку не самим сайтом, а серверною частиною провайдерської служби, вірніше, навіть не самим сервером або системою захисту, а службою підтримки. Іншими словами, такі атаки спрямовані на те, щоб власник хостингу отримав від провайдера відмова в обслуговуванні при перевищенні певного контрактного ліміту трафіку.

DDoS-атака на сервер

Що стосується серверних атак, то тут вони спрямовані не на якийсь певний хостинг, а саме на провайдера, який її надає. І неважливо, що з-за цього можуть постраждати власники сайтів. Головна жертва - саме провайдер.

Додаток для організації DDoS-атак

Ось ми підійшли до розуміння того, що таке DDoS-атака. Як зробити її за допомогою спеціалізованих утиліт, ми зараз і розберемося. Відразу зазначимо, що програми такого типу особливо засекреченими і не є. В Інтернеті вони доступні для безкоштовного скачування. Так, наприклад, найпростіша і відома програма для DDoS-атак під назвою LOIC вільно викладена у Всесвітній павутині для завантаження. З її допомогою можна атакувати тільки сайти і термінали з заздалегідь відомими URL - і IP-адресами.

Як отримати в своє розпорядження IP-адресу жертви, з етичних міркувань ми зараз розглядати не будемо. Виходимо з того, що початкові дані у нас є.

Для запуску програми використовується виконуваний файл Loic.exe, після чого в двох верхніх рядках з лівої сторони вписуються вихідні адреси, а потім натискаються дві кнопки «Lock on» - трохи праворуч навпроти кожного рядка. Після цього у вікні з'явиться адресу нашої жертви.

Знизу є повзунки регулювання швидкості передачі запитів для TCP/UDF і HTTP. За замовчуванням значення виставлено на «10». Збільшуємо до межі, після чого натискаємо велику кнопку «IMMA CHARGIN MAH LAZER» для початку атаки. Зупинити її можна повторним натисканням на ту ж кнопку.

Звісно, однією такою програмою, яку часто називають «лазерною гарматою», доставити неприємності якогось серйозного ресурсу або провайдеру не вийде, оскільки захист від DDoS-атак там встановлена досить потужна. Але от якщо групою осіб застосувати десяток або більше таких гармат одночасно, можна чогось домогтися.

Захист від DDoS-атак

З іншого боку, кожен, хто намагається зробити спробу DDoS-атаки, повинен розуміти, що на «тієї» стороні теж не дурні сидять. Вони запросто можуть обчислити адреси, з яких така атака проводиться, а це чревате самими сумними наслідками.

Що стосується рядових власників хостингів, то зазвичай провайдер відразу ж надає пакет послуг з відповідним захистом. Засобів для запобігання таких дій може бути дуже багато. Це, скажімо, пересилання атаки на атакуючого, перерозподіл вступників запитів на кілька серверів, фільтрація трафіку, дублювання систем захисту для запобігання їх помилкового спрацьовування, нарощування ресурсів і т. д. За великим рахунком, звичайному юзеру турбуватися не про що.

Замість післямови

Здається, з цієї статті стає зрозуміло, що зробити DDoS-атаку самому при наявності спеціального та деяких початкових даних труднощів не складе. Інша справа – чи варто цим займатися, та ще й недосвідченому користувачеві, який вирішив побавитися, так, заради спортивного інтересу? Кожен повинен розуміти, що його дії у будь-якому випадку викличуть застосування відповідних заходів з боку атакованої сторони, причому, як правило, не на користь юзера, який розпочав атаку. Адже, згідно з Кримінальних кодексів більшості країн за такі дії можна потрапити, як мовиться, в місця не настільки віддалені на пару-трійку років. Хто цього хоче?

Article in other languages:

AR: https://tostpost.com/ar/computers/5072-ddos.html

BE: https://tostpost.com/be/kamputary/9029-ddos-ataka-yak-zrab-c-pragrama-dlya-ddos-napada.html

En: https://tostpost.com/computers/13005-ddos-attack-how-to-do-program-for-ddos-attacks.html

HI: https://tostpost.com/hi/computers/5075-ddos-ddos.html

JA: https://tostpost.com/ja/computers/5072-ddos-ddos.html

PT: https://tostpost.com/pt/computadores/9028-ddos-ataque-como-fazer-programa-para-ataques-ddos.html

TR: https://tostpost.com/tr/bilgisayarlar/9037-ddos-sald-r-nas-l-program-ddos-sald-r-lar-i-in.html

Alin Trodden - автор статті, редактор

"Привіт, Я Алін Тродден. Я пишу тексти, читаю книги і шукаю враження. І я непогано вмію розповідати вам про це. Я завжди радий брати участь у цікавих проектах."

Новини

Самі необхідні програми для Android 4.2, 4.4. Найпотрібніші програми для Android 2.3

Політика вільного розповсюдження програмного забезпечення вивела андроїд-пристрою далеко вперед у порівнянні з гаджетами, які працюють на Windows або iOS. А можливість установки додатків через комп'ютер без будь-яких додаткових пр...

Session Initiation Protocol (SIP) являє собою протокол для сигналізації і керування мультимедійними сеансами зв'язку. Найбільш поширені області застосування інтернет-телефонії – для передачі голосу і здійснення відеодзвінків...

"Мортал Комбат Х" на ПК: системні вимоги та огляд гри

"Мортал Комбат Х" – десята частина легендарного файтинга на різних платформах. Насправді, якщо брати всю історію і відгалуження від серії, в цілому вийде більше 15 повноцінних ігор. У даній статті ви дізнаєтеся все про "Морт...

Статуси в "Ватсап": красиві висловлювання для гарного настрою

Набридло достаток поганих новин у стрічці соціальних мереж? Хочеться прикрасити свій профіль оригінальним веселим висловлюванням? Тоді статуси в "Ватсап", зібрані у статті, допоможуть це зробити. З гарним настроєм, як відомо, і жи...

Мікроконтролер Atmega8. Програмування Atmega8 для початківців

Мікроконтролер Atmega8 є найпопулярнішими представниками свого сімейства. Багато в чому вони цим зобов'язані, з одного боку, простоті роботи і зрозумілої структури, з іншого - досить широким функціональним можливостям. У статті бу...

Як зробити пиловий фільтр для комп'ютера своїми руками?

Пил - один з головних ворогів комп'ютерів і ноутбуків. Саме вона забиває вентилятор, осідає на важливих "нутрощах", в т. ч. і на процесорі, не даючи їм остигати, що і є частою причиною поломки. Боротися з цим можна шляхом періодич...

Примітка (0)

Ця стаття не має коментарів, будьте першим!